コロナ禍で多くの企業がテレワークを導入しましたが、実際の利用状況はどのようになっているのでしょうか。選定の際のポイントと併せてアンケートの回答結果を見ていきましょう。

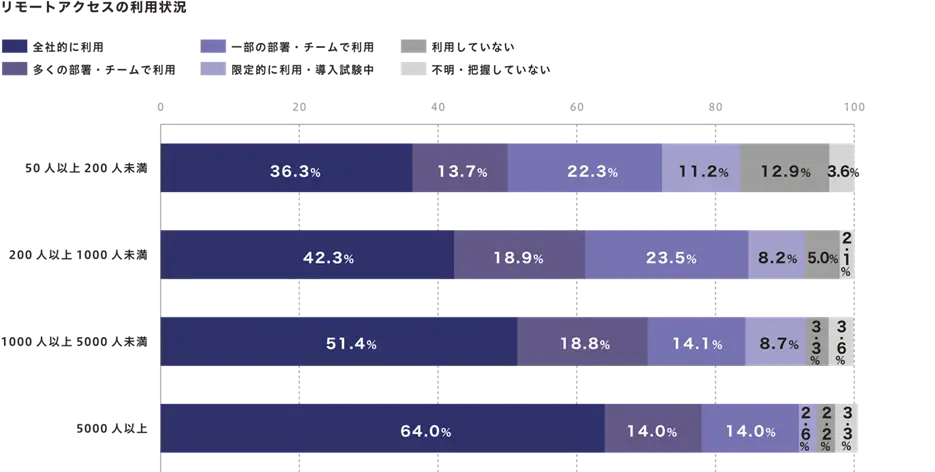

リモートアクセスの利用状況について、「全社的に利用」の割合は、「5,000人以上」(64.0%)、「1,000人以上5,000人未満」(51.4%)、「200人以上1,000人未満」(42.3%)、「50人以上200人未満」(36.3%)となっています。大規模企業ほどリモートアクセスの利用は多い状況ですが、これはリモートワークやハイブリッドワークの準備ができていることが理由として挙げられるでしょう。

しかし、規模が小さい企業であっても「一部の部署・チームで利用」まで含めると半数以上がリモートアクセスを利用しており、コロナ禍におけるテレワークの普及が大きな要因として考えられます。

続いて、今後の導入計画については、「導入・拡張を決定している」「導入・拡張に向けて検討中」の割合は「5,000人以上」(35.7%)、「1,000人以上5,000人未満」(29.7%)、「200人以上1,000人未満」(19.9%)、「50人以上200人未満」(21.2%)という結果となりました。こちらも企業の規模が大きくなるほど人的リソースに余裕があると考えられ、その部分が反映されているからだと想定されます。

一方で「導入・拡張はしない」との回答は企業規模が小さくなるほど割合が多くなっています。アフターコロナでリモートアクセス需要は減るのではないかという予測もあり、このような結果になったと考えられます。

しかし、コロナ明けでもリモートアクセスの利用状況は大幅に減ってはいないようです。テレワークと従来のオフィスワークを組み合わせたハイブリッドワークの考え方も広まりつつあり、リモートアクセスは有事の際の手段としてだけでなく、働き方の選択肢の1つとして今後も残り続けるのではないかと考えられます。

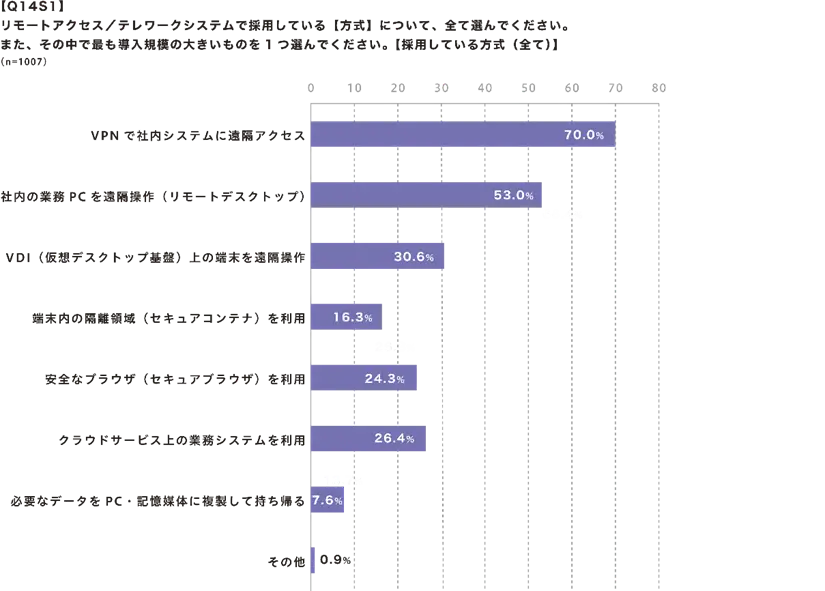

「リモートアクセス/テレワークシステムで採用している【方式】(複数回答)」については、「VPNで社内システムに遠隔アクセス」(70.0%)が最も多く、「社内の業務PCを遠隔操作(リモートデスクトップ)」(53.0%)と続いています。

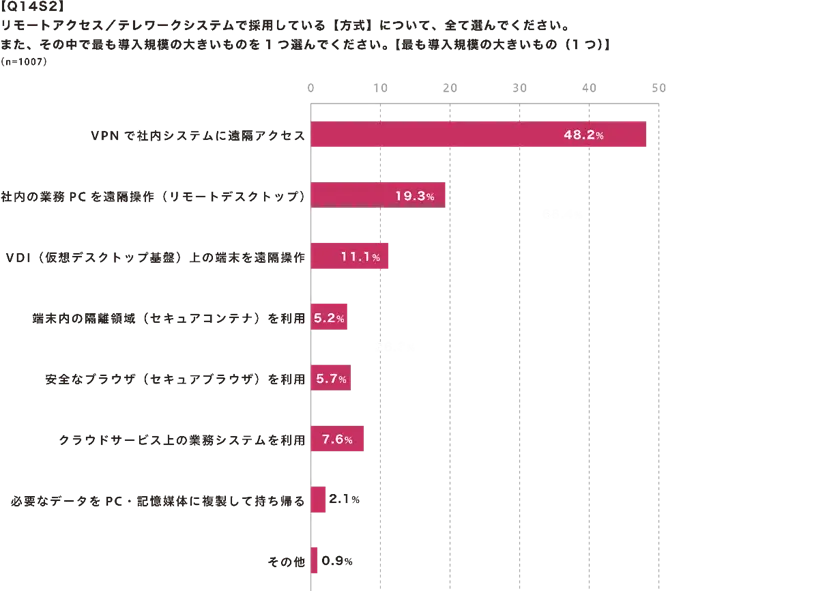

単一回答でも「VPNで社内システムに遠隔アクセス」(48.2%)に次いで「社内PCを遠隔操作(リモートデスクトップ)」と(19.3%)なり、圧倒的にVPNを利用する企業が多いことがわかる結果となりました。

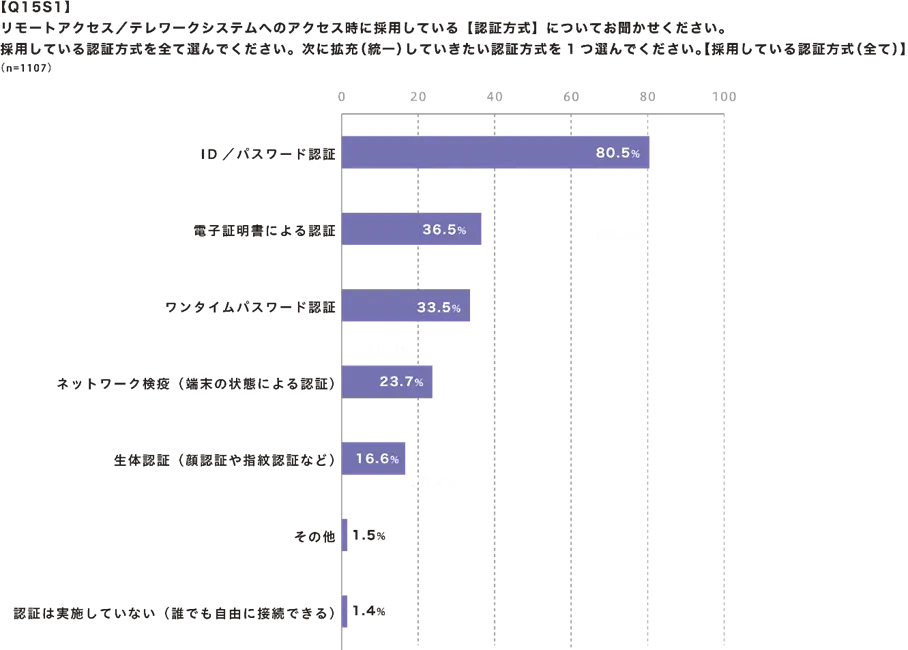

また、「採用している【認証方式】」では、回答が多い順に「ID/パスワード認証」(80.5%)、「電子証明書による認証」(36.5%)、「ワンタイムパスワード認証」(33.5%)となっています。このことから、ほとんどの企業でリモートアクセスにはVPN方式を用いてID/パスワード認証を行なっていることがわかります。

リモートアクセスではVPNやID/パスワード認証を利用する企業の割合が圧倒的に多いことがわかりましたが、近年はVPNやID/パスワード認証に潜むセキュリティ上の課題が明るみになってきています。

警察庁から2023年3月に発表された「令和4年におけるサイバー空間をめぐる脅威の情勢等について」によると、日本におけるランサムウェア攻撃の侵入経路の約62%がVPN経由であったことがわかります。VPN経由で侵入される理由としては、VPN機器の脆弱性によるものも多くありますが、実際にはそれだけではなく、漏えいした認証情報を利用して侵入されるケースも多数あると指摘されています。

参考:なぜ、SSL-VPN製品の脆弱性は放置されるのか ~“サプライチェーン”攻撃という言葉の陰で見過ごされている攻撃原因について~

https://blogs.jpcert.or.jp/ja/2022/07/ssl-vpn.html

また、ソリトンシステムズが過去に行なった「漏洩アカウント被害調査」では、ドメインベースで全体の99.9%の企業・団体でパスワード情報が漏えいしていることが判明しました。調査ドメイン数は2,000ドメイン以上に上り、民間企業だけでなく政府機関や学術機関なども含まれています。加えて、ほとんどの企業・団体において、情報が漏えいしている事実には気づいていません。

このような事例や調査報告からも、VPN経由での侵入対策としては、VPNの脆弱性対策だけではなく、認証の強化が必要となってきている、つまり、ID/パスワード認証だけでは守るべき情報を守ることができず、十分なセキュリティ対策ができているとは言い切れなくなってきています。

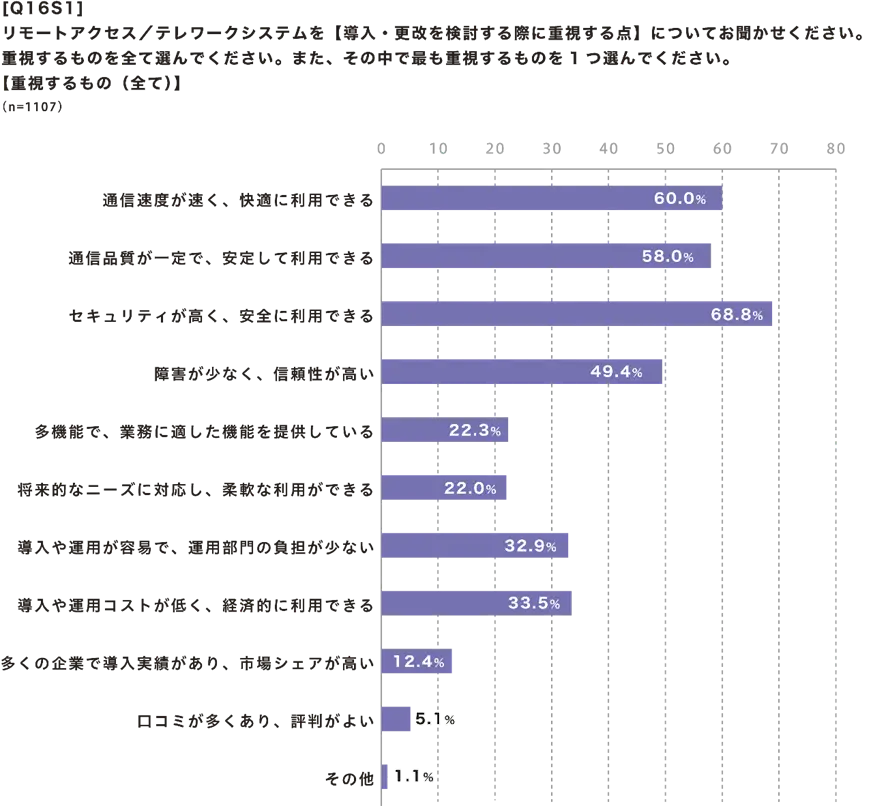

「導入・更改を検討する際に重視する点(複数回答)」に関しては、「セキュリティが高く、安全に利用できる」(68.8%)が最も多く、「通信速度が速く、快適に利用できる」(60.0%)、「通信品質が一定で、安定して利用できる」(58.0%)と続いています。

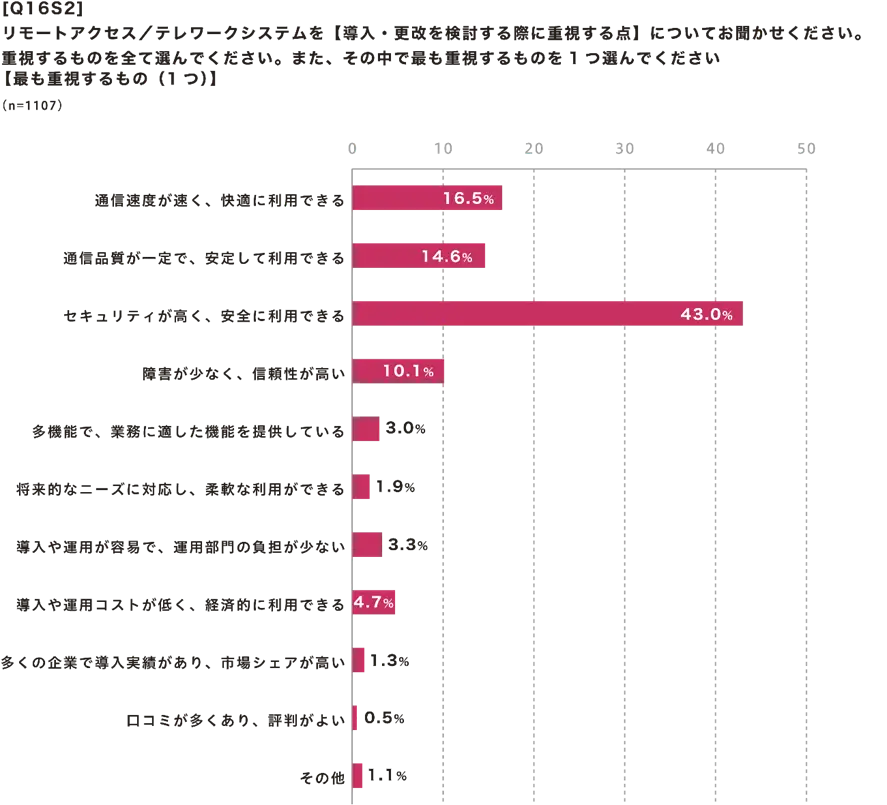

また、単一回答の場合はより顕著に現れており「セキュリティが高く、安全に利用できる」(43.0%)、「通信速度が速く、快適に利用できる」(16.5%)、「通信品質が一定で、安定して利用できる」(14.6%)となりました。やはり、昨今のリモートアクセス経由でのサイバー攻撃事案が多く報道されていることなどからも、リモートアクセスの選定のポイントは「セキュリティ」であることがわかる結果といえるでしょう。

その他に注目すべき点として「口コミ」や「他企業での導入実績、市場シェア」に関しては、選定の参考にしたとしても、それが決定打になるわけではないことがわかります。他社の評判よりも最終的にはご自身で判断する傾向にあり、ここまでに解説した有線LAN/無線LAN/DHCPと異なり、導入の容易さなどよりもセキュリティを重視する点も違いとして見られます。

多くの企業でリモートアクセスにVPNが利用されていますが、VPN以外の安全なリモートアクセスを実現するためのソリューションも存在します。例えば、ソリトンシステムズの「Soliton Secureシリーズ」では、「セキュアブラウザ」「セキュアコンテナ」等を用いた安全なリモートアクセスを実現します。

・Soliton SecureBrowser:Webアクセスに特化したセキュアブラウザソリューション

・WrappingBox:アプリケーションをサンドボックス環境で実行するセキュアコンテナソリューション

・WrappingBox for RemoteDesktop:画面転送型のソリューションであるRDPをセキュアな保護空間で利用することができるソリューション

コロナ禍での業務継続のために急ピッチで整備されたテレワーク環境では、ともかくビジネスを止めないことが最優先とされたため、比較的導入が容易な社内にある業務PCの画面を自宅のPCに転送する「画面転送型」を利用させるような形態が多く採用されました。当時はセキュリティや使い勝手、テレワークにかかるコストは度外視されるケースも多く見受けられましたが、現在、こうして急ごしらえで整備されたテレワーク環境をセキュリティ面およびコスト面から最適化するべく、データを持ち出しやすく情報漏えいにつながりやすいVPNから、別のソリューションへの移行を検討する企業が増えています。

前述のソリトンシステムズのソリューションを用いれば、デバイスにデータを残すことなくリモートアクセスを実現できるため、情報漏えいをはじめとするセキュリティリスクを回避できます。また、各ソリューションでは電子証明書による認証が実現できるため、不正アクセスに対してもしっかりとした対策を行うことが可能です。

VPNやID/パスワード認証の危険性は理解しつつも、新たな環境を構築するための人的・人材リソースが足りない、という企業も多いでしょう。その点、ソリトンシステムズのソリューションであれば、専用設計のアプライアンス製品だけでなくクラウドサービスも提供しているため、導入から運用までを専門知識がなくとも容易に実現でき、人的コストを最小限に抑えられます。

ハイブリッドワーク化が進む将来、リモートアクセスも社内ネットワークの構成要素として主要なものになると考えられます。この機会にVPNやID/パスワード認証だけに頼らない、安全なリモートアクセス環境の構築を検討してみてはいかがでしょうか。

【Soliton SecureBrowser紹介ページ】

https://www.soliton.co.jp/products/category/product/mobile-security/ssbssg/

【WrappingBox紹介ページ】

https://www.soliton.co.jp/products/category/product/mobile-security/wrappingbox/

・本サイトに掲載している調査結果・図版は、出典元として「ネットアテスト(https://www.netattest.com)」を明記いただくことで引用できます。

・ご利用に際してのご連絡は、事前・事後ともに不要です。

・今後のビジネスの検討や、ウェブ記事・プレゼンテーション・企画書内で示す補足データとして是非ご活用ください。