ソリトンシステムズのオールインワン認証アプライアンス「NetAttest EPS」と、フルノシステムズ社製 無線LANアクセスポイント 「 ACERA EW770」を連携させ、エンタープライズ方式による認証が可能かを確認しました。

無線接続クライアントは、Windows、macOS、iOS、Android OS 搭載端末で、確認した認証方式はパスワード方式(EAP-PEAP)及び、電子証明書認証方式(EAP-TLS)です。

以下の環境を構成します。

| 製品名 | メーカー | 役割 | バージョン |

| NetAttest EPS-SX06A-A | ソリトンシステムズ | RADIUS/CAサーバー | 5.2.5 |

| ACERA EW770 | フルノシステムズ | RADIUSクライアント (無線アクセスポイント) | 01.02 |

| UNIFAS Managed Server | フルノシステムズ | 無線アクセスポイント 管理用クラウドサービス | 3.60 |

| NetAttest D3-SX15-A | ソリトンシステムズ | DHCPサーバー | 5.4.6 |

| Latitude 3520 | Dell | 802.1Xクライアント | Windows 11 24H2 |

| MacBook Pro | Apple | 802.1Xクライアント | 13.3.1 |

iPhone SE | Apple | 802.1Xクライアント | 18.5 |

| Pixel 5 | 802.1Xクライアント | 14 |

IEEE802.1X EAP-TLS/EAP-PEAP

| 機器 | IPアドレス | RADIUS port (Authentication) | RADIUS Secret (Key) |

| ACERA EW770 | 192.168.1.10/24 | UDP 1812 | secret1234 |

| NetAttest EPS-SX06A-A | 192.168.1.2/24 | secret1234 | |

| UNIFAS Managed Server | 別セグメントに設置 | ー | ー |

| NetAttest D3-SX15-A | 192.168.1.3/24 | ー | ー |

| Client PC | DHCP | ー | ー |

| Client SmartPhone | DHCP | ー | ー |

NetAttest EPSのセットアップを下記の流れで行います。

NetAttest EPSの初期設定はLAN1から行います。初期のIPアドレスは「192.168.1.2/24」です。管理端末に適切なIPアドレスを設定し、Google Chrome もしくは Microsoft Edgeから「https://192.168.1.2:2181」にアクセスしてください。

サービス管理ページにログイン後、システム初期設定ウィザードを使用し、以下の項目を設定します。

ログイン後に表示される画面より、「セットアップをはじめる」→「すすめる」→「はじめる」と進み、初期設定ウィザードの「システム」に関する設定を行います。

ここからは、システム初期セットアップウィザードの「システム-2」に関する設定を行います。

OS再起動が完了後、再度サービス管理ページにアクセス及びログインし、サービス初期設定ウィザードを使用して、以下の項目を設定します。

画面上部に「httpsサービスを再起動する」ボタンを選択し、httpsサービスの再起動を行います。

httpsサービスを再起動するとページの再読み込みを求められるため、ページの再読み込みを行います。

サービス管理画面の「管理」メニューにて「RADIUS認証」でフィルタリングし、「NAS/RADIUSクライアント」を選択します。表示された画面で「新規登録」ボタンを選択し、RADIUSクライアントの登録を行います。

サービス管理画面の「管理」メニューにて「利用者とデバイス」でフィルタリングし、「利用者一覧」を選択します。表示された画面で「新規登録」ボタンを選択し、利用者登録を行います。

今回はWPA3-Enterprise 192ビットモードで検証を行うため、クライアント証明書の鍵長を4096bits、署名ハッシュアルゴリズムをSHA384に変更します。

※参考:WPA3-Enterprise 192ビットモードのセキュリティ要件(microsoft社)

サービス管理画面の[CA]-[証明書プロファイル]-[プロファイル]-[NetAttestクライアント証明書]-[署名要求作成]にて、クライアント証明書発行に使われている署名要求を確認します。[CA]-[証明書プロファイル]-[署名要求作成]にて、先ほど確認した署名要求を選択し、「鍵長」を「4096bits」、「要求署名ハッシュアルゴリズム」を「SHA384」に変更します。

サービス管理画面より、クライアント証明書の発行を行います。[利用者一覧]ページから該当する利用者のクライアント証明書を発行します。

(クライアント証明書は、user01.p12という名前で保存)

下記はACERA EW770の初期設定が完了していることを前提に、UNIFAS Managed Serverの設定手順を示したものです。

尚、設定の際にはACERA EW770はUNIFAS Managed Serverと通信できる環境で行います。

UNIFAS Managed Serverの設定を行うには、ウェブブラウザから下記URLへアクセスします。

アクセスURL:https://<UNIFASManagedServer>/UNIFAS/MS/admin/login.php

URLへアクセスすると下記のようなログイン画面が表示されます。

各項目に値を入力しログインします。

続いて、アクセスポイントに紐づけるセキュリティグループの作成を行います。

今回はEAP-TLS用「SoltionLab」とEAP-PEAP用「SolitonLab2」の2つを作成します。

左メニューの「セキュリティグループ管理」- [セキュリティグループ設定]をクリックします。

「セキュリティグループ一覧」が表示されます。「セキュリティグループの追加」をクリックします。

「セキュリティグループ新規追加」画面が表示されます。下記項目の値を設定します。

記載の項目以外の設定については任意で行ってください。

項目入力後、画面下部の「追加」をクリックします。

続いて、EAP-PEAP認証用のセキュリティグループ「SolitonLab2」を作成します。

再度「セキュリティグループ追加」より必要項目を入力し、セキュリティグループを作成します。

項目入力後、画面下部の「追加」をクリックします。

セキュリティグループ一覧に設定したセキュリティグループが追加されたことを確認します。

続いて、アクセスポイントの追加を行います。

左メニューの「セキュリティグループ管理」- [セキュリティグループ設定]をクリックします。

「アクセスポイント一覧」が表示されます。「アクセスポイントの追加」をクリックします。

プルダウンより、長禄を行うアクセスポイントの機種を選択し、「新規追加」をクリックします。

「アクセスポイント新規追加」画面が表示されます。下記項目の値を設定します。

表に記載の項目遺体の設定については任意で行ってください。

※「アクセスポイント名」は、ACERA EW770の初期設定(ACERA Setup Utility)で設定した「デバイス名」と同一の値を設定してください。

項目3-2で作成したセキュリティグループ(ESSID)をアクセスポイントに紐づけます。

無線LAN構成設定で「構成1」を選択している場合、無線LAN1は周波数帯6GHz帯を提供する設定になっていますので、今回は無線LAN2を使用します。

無線LAN2の設定項目にて、バンドを「使用する」に設定し、左の表にてそれぞれ表示されているセキュリティグループ「SolitonLab」「SolitonLab2」の「オンライン」-「設定」のチェックボックスにチェックを入れます。

項目入力後、画面下部の「新規アクセスポイントを追加」をクリックします。

アクセスポイント一覧に登録したアクセスポイントが追加されたことを確認します。

ダッシュボードからAPの登録状況が確認可能です。

以上で、ACERA EW770 / UNIFAS Managed Serverの設定は終了です。

PCにクライアント証明書をインポートします。ダウンロードしておいたクライアント証明書(user01.p12)をダブルクリックすると、証明書インポートウィザードが実行されます。

Windows標準サプリカントでTLSの設定を行います。

[ワイヤレスネットワークのプロパティ] の [セキュリティ] タブから以下の設定を行います。

PCにデジタル証明書をインポートします。

「キーチェーンアクセス」を起動し、[デフォルトキーチェーン] - [ログイン]を選択後、PKCS#12ファイルをドラッグ&ドロップし、PKCS#12ファイル のパスワードを入力します。

インポートしたCA証明書の信頼設定を変更します。

インポートしたCA証明書をダブルクリックし、[信頼] - [この証明書を使用するとき]の項目で「常に信頼」に変更します。

ウィンドウを閉じると、パスワードを求められるため、端末(Mac)に設定しているパスワードを入力し、「設定をアップデート」を選択します。

参考)

CLIコマンドを利用して、PKCS#12ファイルをインポートすることも可能です。

PKCS#12ファイルをデスクトップ上へ保存し、ターミナルで以下のコマンドを入力します。

| security import /Users/<ログインユーザーID>/Desktop/<証明書ファイル名> -k /Users/<ログインユーザーID>/Library/KeyChains/Login.keychain-db –f pkcs12 –x |

「ログインユーザーID」、「証明書ファイル名」は、環境に合わせて書き換えて下さい。

注:V11.6.6(macOS Big Sur)及びV12.5(macOS Monterey)で確認したところ、コマンドラインからエクスポート禁止オプション("-x")を設定してインポートしても、キーチェーアクセスから秘密鍵をエクスポート出来てしまうようです。

なお、ソリトンシステムズの証明書配布ソリューションであるEPS-apを利用してクライアント証明書をインポートした場合は、秘密鍵のエクスポートは不可の状態となります。

Mac標準サプリカントでTLSの設定を行います。

「設定」-「Wi-Fi」の「その他」をクリックして、以下の設定を行います。

NetAttest EPSから発行したクライアント証明書をiOSデバイスにインポートする方法には下記などがあります。

いずれかの方法でCA証明書とクライアント証明書をインポートします。本書では割愛します。

UNIFAS Managed Serverで設定したSSIDを選択し、サプリカントの設定を行います。

まず、「ユーザ名」には証明書を発行したユーザーのユーザーIDを入力します。次に「モード」より「EAP-TLS」を選択します。その後、「ユーザ名」の下の「ID」よりインポートされたクライアント証明書を選択します。

※初回接続時は「信頼されていません」と警告が出るので、「信頼」を選択し、接続します。

NetAttest EPSから発行したクライアント証明書をAndroidデバイスにインポートする方法として、下記3つの方法等があります。いずれかの方法でCA証明書とクライアント証明書をインポートします。手順については、本書では割愛します。

※1 メーカーやOSバージョンにより、インポート方法が異なる場合があります。事前にご検証ください。

※2 メーカーやOSバージョン、メーラーにより、インポートできない場合があります。事前にご検証ください。

※3 メーカーやOSバージョンにより、Soliton KeyManagerが正常に動作しない場合があります。事前にご検証ください。

Android 13では証明書インポート時に用途別に証明書ストアが選択できますが、本書では無線LANへの接続を行うため、クライアント証明書は「Wi-Fi証明書」を選択しています。

UNIFAS Managed Serverで設定したSSIDを選択し、サプリカントの設定を行います。

「ID」には証明書を発行したユーザーのユーザーIDを入力します。CA証明書とユーザー証明書はインポートした証明書を選択して下さい。

[ワイヤレスネットワークのプロパティ] の「セキュリティ」タブから以下の設定を行います。

Mac標準サプリカントでPEAPの設定を行います。

「設定」-「Wi-Fi」の「その他」をクリックして、以下の設定を行います。

UNIFAS Managed Serverで設定したSSIDを選択し、サプリカントの設定を行います。「ユーザ名」、「パスワード」には「2-6 利用者の登録」で設定したユーザーID、パスワードを入力してください。

※初回接続時は「証明書が信頼されていません」と警告が出るので、「信頼」を選択し、接続します。

UNIFAS Managed Serverで設定したSSIDを選択し、サプリカントの設定を行います。「ID」「パスワード」には「2-6 利用者の登録」で設定したユーザーID、パスワードを入力してください。「CA証明書」にインポートしたCA証明書を選択してください。

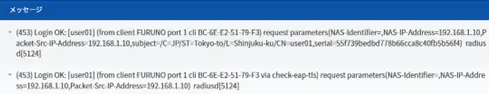

EPSのRADIUS認証ログは、サービス管理画面の「管理」メニューにて「ログ」でフィルタリングし、「RADIUS認証ログ」を選択することで確認可能です。

・ログ一例

| EAP-TLS 成功時 |  |

| EAP-PEAP 成功時 |  |

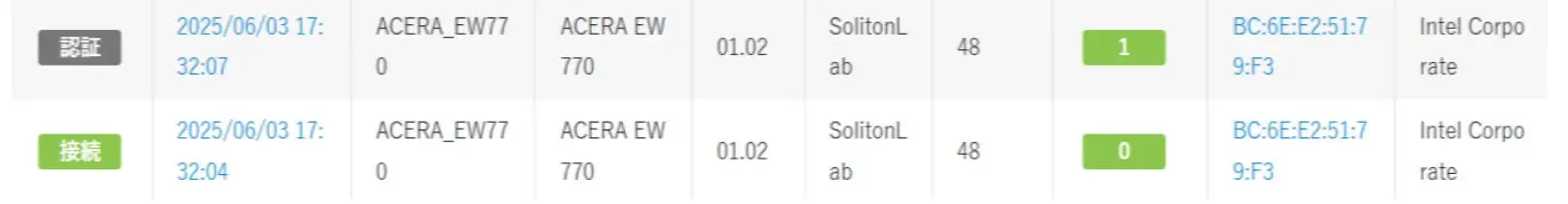

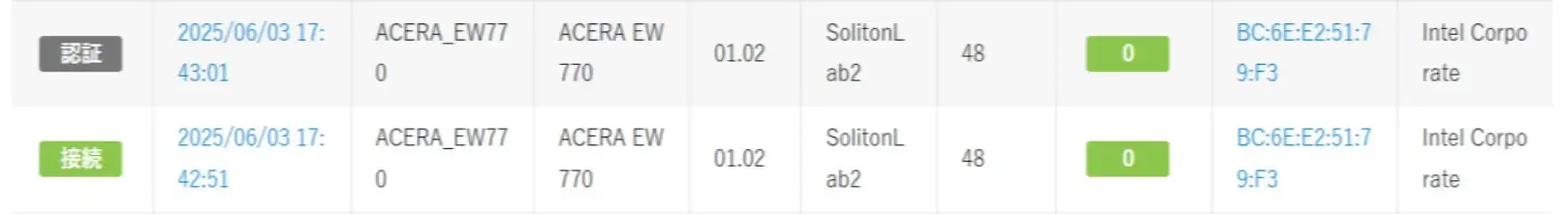

ACERA EW770のログはUNIFAS Managed Serverから確認します。

左メニューの「ログ表示」- [接続認証ログ]からログを確認できます。

画面下部の「検索結果」にログが表示されます。

また、「接続認証ログをダウンロード」をクリックすると、テキストベースでダウンロード可能です。

・ログ一例

| EAP-TLS 成功時 |  |

| EAP-PEAP 成功時 |  |

ソリトンシステムズのオールインワン認証アプライアンス「NetAttest EPS」と、フルノシステムズ社製 無線LANアクセスポイント 「 ACERA EW770」を連携させ、エンタープライズ方式による認証が可能であることを確認しました。

今回の連携検証は、最もシンプルな構成で行っています。

企業ネットワークへの導入を検討するにあたっては、無線アクセスポイントの各種機能の評価も必要になります。より実環境に近い構成での確認をお奨めします。