製造業をはじめ、あらゆる業種・業界でIT化が進み、業務の前提としてネットワークの存在が不可欠になっています。製造業では特に、設備や生産データをデジタルで活用する「スマートファクトリー」が注目されています。スマートファクトリーを実現するうえで、工場内のネットワーク構成は生産性や安全性を左右する重要な要素です。

本記事では、工場ネットワークが果たす役割を整理したうえで、スマートファクトリー化を見据えたネットワーク構成の考え方や、構築時に押さえておくべきポイントを解説します。

近年の工場ではIT化が進み、工作機械や生産設備、センサー類など、さまざまな機器がネットワークに接続されて稼働しています。ネットワークを介して設備を制御・監視できるようになったことで、遠隔操作や作業の自動化が現実的なものとなりました。

さらに、IoTの普及により、設備の状態や稼働状況をより詳細なデータとして取得できるようになっています。これにより、故障の予兆検知や稼働状況の把握など、従来は難しかった管理や分析が可能になりました。

IoTで収集したデータは、AIによる分析や5Gなどの高速・低遅延通信技術と組み合わせて活用されるケースも増えています。こうしたデジタルデータを業務改善に活かし、生産性の向上や品質の安定化を継続的に実現する取り組みが、スマートファクトリー化です。

スマートファクトリーを実現するためには、単に設備をネットワークにつなぐだけでなく、安定性と安全性を兼ね備えた通信基盤が不可欠です。特に工場では、「止められない」という運用上の要請が強く、ネットワークの障害や遅延が、即座に生産停止・品質低下・安全面のリスクにつながり得ます。そのため、工場ネットワークは「つながること」だけでなく、可用性(止まらない)・予測可能性(遅延が読める)・復旧性(戻せる)まで含めて設計する必要があります。

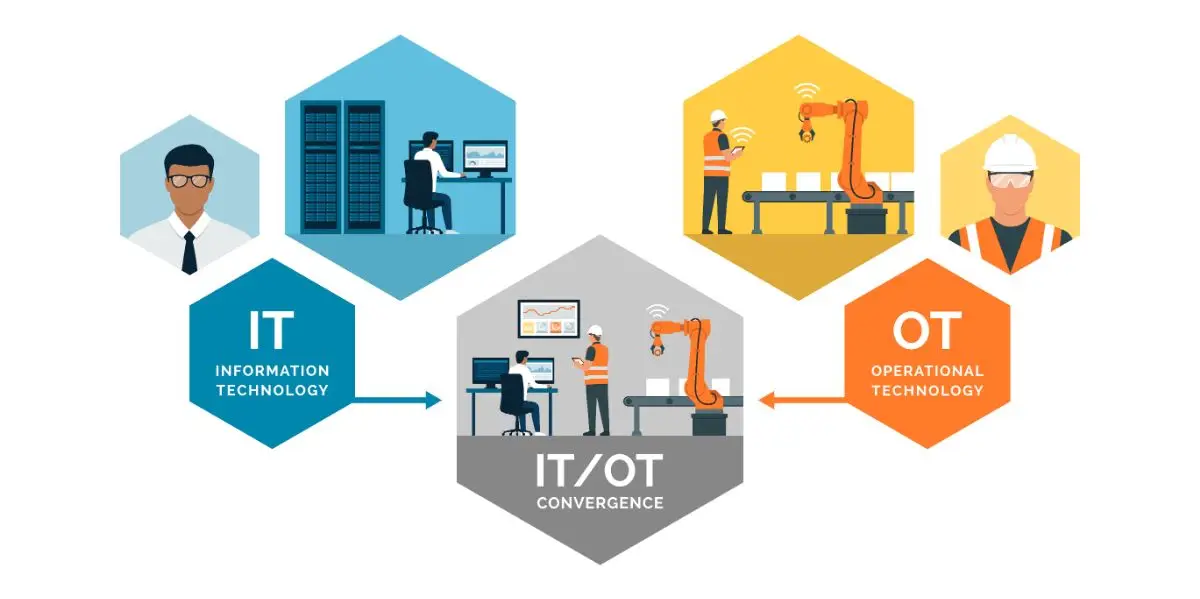

工場で利用されるネットワークは、大きく「ITネットワーク」と「OTネットワーク」の2つに分けて考えられます。

ITネットワークは、インターネット接続を前提とし、基幹システムや業務アプリケーション、クラウドサービスなどとデータを連携させるためのネットワークです。事務系業務や情報システム部門が利用するネットワークと捉えると分かりやすいでしょう。

一方、OTネットワークは、生産設備や制御装置などを接続する制御系ネットワークを指します。PLCや各種センサー、製造装置がネットワークを介して連携し、工場の稼働を支えています。

両者の違いは、単に「つながる機器が違う」だけではありません。運用上の優先順位も異なります。ITは機密性・完全性・可用性のバランスで考える場面が多い一方、OTは可用性と安全性(人身・設備の安全)が最優先になりやすく、更新停止が難しい古い機器が長期間稼働していることもあります。ここが、OTのセキュリティが難しくなりやすい背景です。

従来、ITネットワークとOTネットワークは役割の違いから分離して運用されることが一般的でした。しかし、スマートファクトリー化を進めるためには、OT側で取得したデータをIT側で活用する必要があり、両者を接続する構成が求められます。

このときに課題となりやすいのが、OTネットワークのセキュリティです。OTネットワークは、もともとインターネットから隔離された環境での利用を前提としており、古いシステムやセキュリティ対策が十分でない機器が稼働しているケースも少なくありません。そのままITネットワークと直結すると、外部からの攻撃リスクが高まるおそれがあります。

また、OTでは機器ごとに通信仕様が異なり、現場での「つなぎ変え」「増設」「一時的な直結」などが起きやすいことも、境界の曖昧化につながります。結果として、意図しない経路が生まれ、攻撃面が増えるという構図になりがちです。

スマートファクトリー化を進めるうえでは、特にOTネットワークのセキュリティ対策が重要なテーマになります。IoTによって多くのデータを取得しても、安全にITネットワークやクラウドと連携できなければ、十分な効果は得られません。

一般的には、セキュリティを考慮した構成として、ITネットワークとOTネットワークの間にDMZ(Demilitarized Zone)を設ける方式が採用されることが多くなっています。

DMZは「非武装地帯」とも呼ばれ、異なるネットワークの間に配置される中間領域です。インターネットと社内ネットワークの間に設けられるケースがよく知られていますが、工場ではITネットワークとOTネットワークの間に設けられることから、「産業DMZ」と呼ばれることもあります。

産業DMZでは、ファイアウォールなどのセキュリティ機器を用いて通信を制御し、必要なデータのみを安全に受け渡す仕組みが構築されます。これにより、OTネットワークを外部の脅威から保護しつつ、IT側でのデータ活用を可能にします。

産業DMZは、単に「間にネットワークを挟む」だけではなく、ITとOTの接点を“設計された場所”に閉じ込めるための考え方です。具体的には、次のような役割を持つ機器・サービスを置く構成が一般的です(環境により取捨選択します)。

特に重要なのは、ITとOTの接続で「双方向に自由に通す」状態を作らないことです。スマートファクトリーの文脈では、OT→ITのデータ連携が中心になるケースが多く、要件が許すなら一方向(片方向)に近い設計や、収集サーバを介した間接連携を検討すると、攻撃経路を減らしやすくなります。

これから工場ネットワークを構築・見直す際には、次のようなポイントを意識することが重要です。

生産設備がネットワークを介して連携する環境では、通信断が生産停止につながる可能性があります。そのため、単一経路に依存せず、冗長化された構成を採用することが重要です。一部で障害が発生しても通信を継続できる設計により、生産ライン全体への影響を抑えられます。

加えて工場では「瞬断」や「一時的な遅延」も無視できません。制御系では、遅延の揺らぎ(ジッタ)が増えると、意図しない制御挙動につながるリスクがあります。ネットワーク設計では、冗長化だけでなく、制御系トラフィックの優先制御(QoS)や、用途ごとの分離(セグメント設計)により、遅延と輻輳の影響を抑える考え方が重要になります。

また、IoTの導入や設備の増設により、工場ネットワークは今後も変化していくことが想定されます。将来的な拡張を見据え、IP設計やVLAN設計、機器追加時の運用ルールを整理し、柔軟に対応できる設計を行うことが求められます。

ネットワークが複雑化するほど、全体像を把握することは難しくなります。どの設備がどこにつながっているのかを把握できるよう、ネットワークの可視化を行うことも重要です。

工場では、構成図と現物が一致していない、現場の増設で“想定外の接続”が生まれている、といった状態が起きやすくなります。まずは資産(端末・機器)の棚卸しと、通信の見える化(どの機器が誰と話しているか)を行い、現状の「平常」を定義することが出発点になります。

可視化された情報をもとに、異常をリアルタイムで検知し、アラートとして通知する仕組みを導入することで、トラブル発生時の迅速な対応が可能になります。OTでは、一般的なITの検知ルールがそのまま当てはまらない場合もあるため、「いつもと違う通信」「普段使わない装置間の通信」「突然増えた書き込み系の操作」など、現場の運用に即した観点で検知・判断する設計が重要です。

ネットワーク接続が増えることでサイバー攻撃のリスクも高まります。工場ネットワークにおいても、ネットワークレベルでのセキュリティ対策を講じ、継続的に見直していくことが欠かせません。

OTセキュリティでは、次のような「できることから積み上げる」設計が現実的です。

「安全のために止められない」からこそ、OTでは事前対策(予防)と、異常の早期発見(検知)、影響を広げない設計(封じ込め)をセットで考えることが重要です。

スマートファクトリー化を進めるうえで、工場ネットワークは生産性と安全性の両面を支える基盤となります。

IoTの普及により、今後はさらに多くの設備やデータがネットワークにつながることが予想されます。新規構築や刷新を行う際には、スマートファクトリー化を前提としたネットワーク設計が重要です。

特に、ITネットワークとOTネットワークの接続においては、産業DMZを活用したセキュリティ対策が有効な選択肢となります。加えて、セグメンテーションや最小権限の通信許可、可視化と検知、リモート保守の統制といった設計を積み上げることで、「つながる」だけでなく「止まらない・守れる」工場ネットワークに近づけていけます。自社の工場環境や運用に合わせた最適な構成を検討していきましょう。

工場ネットワークとは、生産設備や制御装置、業務システムなどを相互に接続し、データの送受信や制御を行うための通信基盤を指します。IT系とOT系のネットワークを含みます。

設備の自動化や遠隔監視、データ活用を実現するためにはネットワークが不可欠です。ネットワークの障害や遅延は生産性や安定稼働、安全面に直結します。

ITネットワークは業務システムやクラウドと連携する情報系ネットワークで、OTネットワークは生産設備や制御装置を接続する制御系ネットワークです。OTは可用性や安全性の要請が強く、更新が難しい機器が混在しやすい点が特徴です。

スマートファクトリーとは、IoTやAIなどを活用し、生産データを分析・活用することで、生産性や品質の向上を継続的に実現する工場の考え方です。

産業DMZとは、ITネットワークとOTネットワークの間に設けられる中間領域で、通信を制御しながら必要なデータ連携を行うための仕組みです。接点をDMZに集約し、不要な直結を避ける目的で用いられます。

古い機器や更新が難しいシステムが稼働している場合があり、インターネット接続を前提とした防御が不足しがちです。ITと直結すると攻撃経路が増えるため、分離、最小権限の通信、可視化と検知などの積み上げが重要です。

可用性とは、障害が発生しても通信を継続できる状態を指します。工場では通信断が生産停止につながり得るため、冗長化や迂回経路などの設計が重要です。

ネットワークの可視化とは、接続構成や通信状況、資産の所在を把握できるようにする取り組みです。構成と現物の不一致や想定外の通信を見つけやすくし、障害対応やセキュリティ運用を支えます。

可用性、拡張性、セキュリティのバランスを考慮し、将来的な設備増設や運用変更に対応できる設計になっているかが重要です。特にITとOTの接点はDMZなどで集約し、例外運用まで含めて設計します。

ネットワークを基盤として、データ活用とセキュリティを両立させることが鍵です。OTデータの活用を進めつつ、分離、通信制御、可視化・検知、リモート保守の統制を組み合わせて、止まらない設計に落とし込みます。