クレジットカードを扱うカード業界には、カード情報を守るために定められたデータセキュリティの国際基準「PCI DSS」があります。カード情報を扱う事業者やカード会員データ環境のセキュリティに影響を与える可能性がある事業者は、その基準に準拠しなければなりません。2022年3月に新しくリリースされた「PCI DSS v4.0」では、実際のカード情報流出事件の調査で多数の被害が確認されたオンラインスキミングを防ぐ目的など、最近のサイバー攻撃や考慮すべきセキュリティ事情を踏まえた基準改訂がされました。

今回の記事では、PCI DSS v4.0の中でも、「要件8」で定義されたユーザー認証の変化から、エンドポイントに求められる認証セキュリティの強化方法とそのポイントについて解説します。

「PCI DSS」とは、国際ペイメントブランド5社(American Express、Discover、JCB、MasterCard、Visa)が共同で策定した、カード情報セキュリティの国際基準のことです。PCI DSSの準拠が必要なのは、カード情報の「保存・処理・または転送」を行うカード会社や加盟店、銀行、決済代行サービス事業者などで、6つの目標と12の要件が定められています。

クレジットカード番号などのカード情報が流出してしまうと、成りすましによる不正利用など経済的な実害に直接つながることから、氏名やメールアドレスなどの個人情報に比べて、被害規模が大きくなります。そのような被害を極小化する目的で、カード情報を扱う事業者に厳しいセキュリティ基準であるPCI DSSが定められています。

2022年3月には「PCI DSS v3.0」シリーズから約8年半ぶりとなるメジャーアップデート「PCI DSS v4.0」がリリースされました。PCI DSS v4.0では、最近のサイバー攻撃を踏まえた基準改訂がなされています。カード情報を扱う事業者は、前バージョンのPCI DSS v3.2.1が終了する2024年3月31日までに、移行が必要となっています。

主にユーザーの認証に関わる「要件8」では、パスワードの最低文字数を7文字から12文字に増やすなど、多くのセキュリティ面の基準が強化されました。しかし、どんなにパスワードを長く・複雑にしても、実在するサイトやサービスに成りすます、フィッシング攻撃の被害を受けた際には、情報を抜き取られてしまう可能性があります。セキュリティ対策と同じように攻撃者も技術を進歩させているため、パスワードをはじめとする一要素認証では、不正アクセスを防止することはできません。

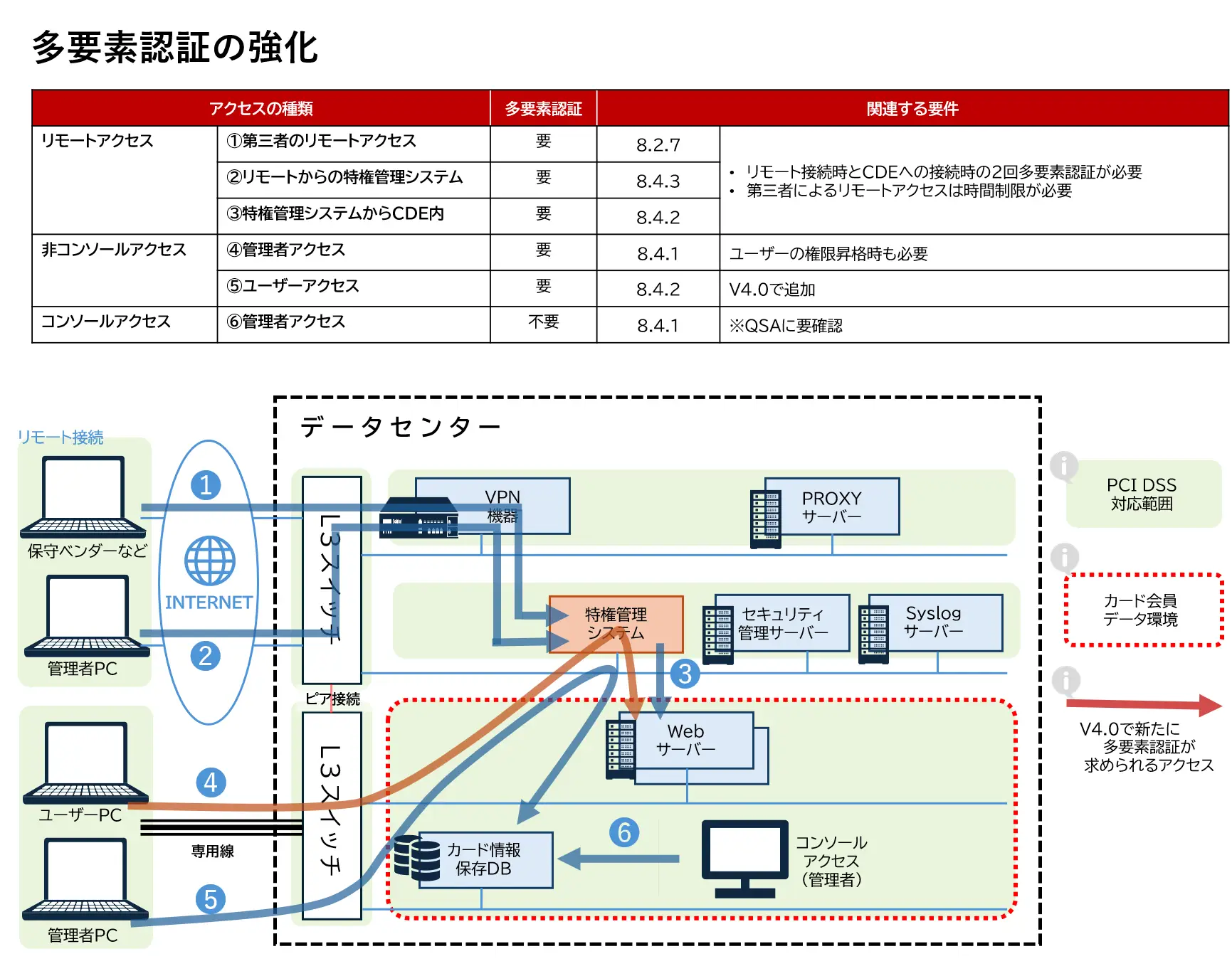

上記の対策として、PCI DSS v4.0では全てのカード会員データ環境(CDE)へのアクセスに「多要素認証の導入」が明記されており、①知識情報(パスワード、パスフレーズなど)②所持情報(ICカード、ハードウェアトークンデバイス、スマートフォン、電子証明書など)③生体情報(指紋、静脈、顔など)のうち、2つ以上を組み合わせることが必須となっています。「2種類のパスワードによって認証を行う」など、1つの要素を繰り返し使用する方法は多要素認証とは見なされません。

多要素認証の導入はPCI DSS v3.2.1でも要求されていたものの、この認証方法によって保護すべきとされる対象は、認証が破られた際に特に重大な結果につながりやすいと考えられる「インターネットを経由したリモートアクセス」と「管理者のアクセス」のみに限られていました。

今回のv4.0へのバージョンアップでは、その保護対象が拡大し、CDEへの全てのアクセスにおいて、管理者に限らず、全てのユーザーへの多要素認証を必須の要件としました(要件8.4.2)。リモートアクセスによってCDEに接続する場合は、リモート接続時とCDEへの接続時に多要素認証がそれぞれ必要となります。

使用する2つの認証要素は、独立していることが求められます。例えば電子メールのワンタイムパスワードでは、PCが攻撃されて乗っ取られた場合などに電子メールへのアクセスも奪われてしまう可能性が高いため、独立性が不十分だと考えられます。

トークンデバイスや電子証明書など、所有認証で使用する認証要素は個々のユーザーに割り当てることが求められます(要件8.3.11)。USBで接続するハードウェアトークンなどの認証デバイスを複数のユーザーが共用するような方法は、PCI DSS v4.0の要件を満たせません。

PCI DSS v4.0で追加された要件8.5.1は、多要素認証の実装方法についての要件です。多要素認証であれば、どんな認証方式でも良いというわけではなく、一度使ったワンタイムパスワードを一度認証した後も使用できてしまわないよう、リプレイ攻撃の対策が実装されていることが求められます。また、例外的に管理者によって許可されない限り、管理者ユーザーを含むいかなるユーザーであってもバイパスできないように実装する必要もあります。

PCI DSS v4.0で「多要素認証」が強化されたことによって、顧客のカード情報を閲覧できるクレジットカードのコールセンターなどにおけるエンドポイントでも、多要素認証が求められることになりました。

今までは内部ネットワークのみ使用可能な業務用アプリケーションは、IDとパスワードのみでログインすればよかったのですが、PCI DSS v4.0に対応するためにはログイン時に多要素認証が必要となります。導入にあたっては、社員の採用・異動・退職などに伴うアカウント管理や「トークンを忘れて認証が行えない」といったトラブルへの適切な対処が欠かせません。現実的には運用をサポートする管理機能が充実した認証システムを選定することが重要となります。

加えて、多要素認証が導入さえされていれば安全というわけではないという点にも注意が必要です。認証サーバーの脆弱性対応でセキュリティパッチをあてたり、認証に用いるハードウェアの貸し借りを禁止したりするなどの対応が欠かせません。導入企業側の責任として確認が必要な要件の実装、多要素認証システムの運用及び正しい運用をするための社員教育も実現してはじめて「安心安全のセキュリティ」と言えるのです。

ソリトンシステムズが提供している、『SmartOn』は、累計約4,500社・約350万ライセンスの幅広い業種で導入実績がある多要素認証ソリューションです。CDEへのアクセスを行うデバイスへのログイン時に多要素認証を実装できる『SmartOn』であれば、PCI DSSが定める要件を満たすことが可能です。

例えば、『SmartOn』では、パスワードに加え使用するICカード紛失時の代用コード発行や権限執行を安全に実施することができます。原則、全てのユーザーに多要素認証を求めるという多要素認証の要件(要件8.4.2)を満たしつつ、業務も中断させないよう考慮された運用を実現できます。ユーザーやICカードなどの情報は一括登録できるため、大規模環境や複数拠点、また管理者不在の環境でも、運用しやすい機能を揃えています。また要件8.5.1で求められるリプレイ攻撃への対策も備えています。

なおパスワード以外の認証方法は顔認証やICカード認証、指紋/指静脈認証、代用コードから選択できます。これにより、ICの利用用途や部署単位でのセキュリティポリシーに合わせた多要素認証を実施し、セキュリティ強化と働き方改革の両立を後押しします。

さらに、『SmartOn』は既存システムにそのまま利用が可能であるのに加え、利用者の認証時の負荷を軽減するシングルサインオン機能を備えているのが特徴です。

セキュリティ対策の基盤となる「認証強化」は、PCI DSS v4.0に対応する目的だけでなく、PCの不正利用防止や情報漏えい対策、また働き方改革の後押しをするためにも必須になってきています。『SmartOn』はPCI DSS v4.0準拠だけではない、こうしたエンドポイントのセキュリティ強化を支援するツールでもあります。

今回は、PCI DSS v4.0の「要件8」によってエンドポイントに対応が求められるセキュリティ対策について解説しました。カード会社のコールセンターなどにおけるエンドポイントでも、顔認証やICカード認証といった多要素認証を行うなどのセキュリティ強化が不可欠となります。

『SmartOn』をはじめとする、多要素認証に関するソリューションを長く提供し続けている実績があるソリトンでは、PCI DSS v4.0の要件8のいくつかを満たすことはもちろん、その準拠を通してセキュリティの強化に貢献するソリューションを提供しています。多要素認証やセキュリティ強化について検討しているエンドポイント担当者の方は、この機にソリトンにご相談してみてはいかがでしょうか。

監修:瀬田陽介(fjコンサルティング株式会社)