クレジットカードのカード情報を守るために定められたデータセキュリティの国際基準「PCI DSS」は、2022年3月に約8年半ぶりとなるメジャーバージョンアップが行われました。この記事では、PCI DSS において難易度が高い要件の一つである、無線LAN(Wi-Fi)セキュリティについて、概要やポイントを解説していきます。

PCI DSSの準拠が必要なのは、カード情報の「保存・処理・伝送」を行うカード会社や加盟店、銀行、決済代行サービス事業者などです。カード情報流出を防止するためのセキュリティ基準として、6つの目標と12の要件が定められています。重要なのは、PCI DSSは、あくまでカード情報を扱う事業者が「最低限守るべきスタートライン」という位置付けであることです。米国ではPCI DSSに準拠していてもカード情報が流出する事案が多く発生しており、決して「PCI DSSに準拠しているからセキュリティ面は万全だ」という訳ではないことをおさえておく必要があります。

前バージョンのPCI DSS v3.2.1の有効期限は2024年3月31日までとされており、カード情報を扱う事業者はそれまでに「PCI DSS v4.0」への移行が求められています。

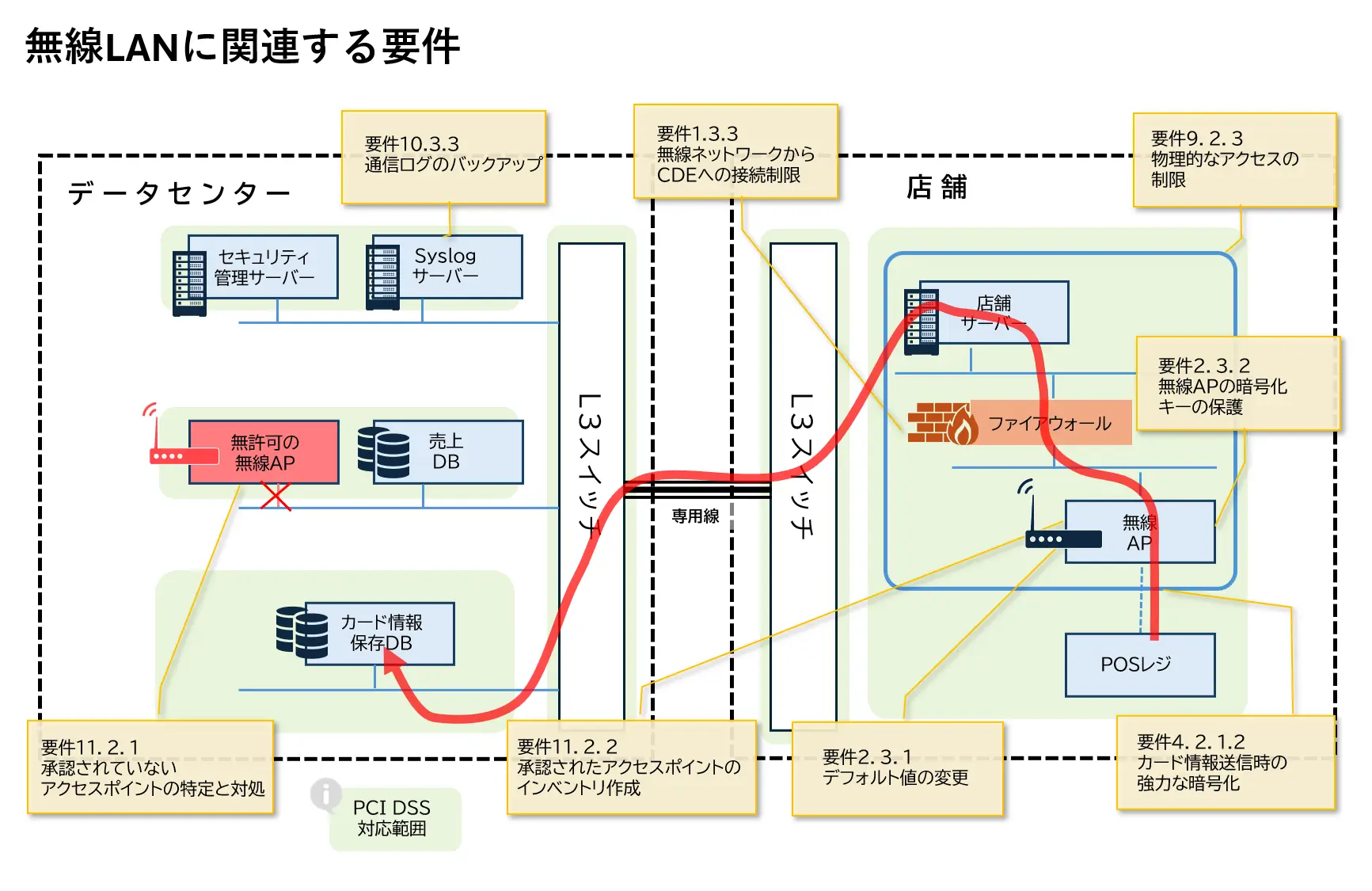

PCI DSS対象範囲内のネットワークに無線LANによるネットワークが含まれる場合、有線ネットワークに比べ、攻撃者が外部から接続するリスクが高くなります。これを防ぐために、PCI DSSはPCI DSS対象範囲内の無線LANのアクセスポイントについて厳しい管理を定めています。カード情報流出を防ぐために、カード会員データ環境(CDE)と無線LANネットワークとの間にはネットワークセキュリティコントロール(ファイアウォールなど)の実装を求めています。無線LANからのCDEへのファイアウォールの接続ポリシーはデフォルトで拒否し、許可された業務目的のみのトラフィックに限定する必要があります。(要件1.3.3)

WPA2やWPA3などの無線LANで使用する暗号化キーは、知る必要がある人のみにアクセスを限定しておくことが求められます。具体的には、以下のようなケースで暗号化キーの変更を求めています(要件2.3.2)

(無線LANで使用する暗号化キーの変更を要求されるケース)

実際の運用では、退職者や異動者が出るたびに無線LANで使用する暗号化キーを変更することは困難です。そのため、一般的にはPCI DSS対象範囲内では無線LANは使用しない(ネットワークは全て有線とする)という選択がされることが多いのが現実です。しかしパソコンやPOSレジ、決済端末などのワイヤレスネットワークの活用が進み、PCI DSS対象範囲内でも無線LANの導入のニーズは高くなっています。特に店舗内のPOSレジの配置変えなどを頻繁に行う場合には、このニーズは顕著に存在しています。

また別の要件では、少なくとも3ヶ月に一度、PCI DSS対象範囲内の無線LANのアクセスポイントを検査することが求められています(要件11.2.1)。目的は、承認されていないアクセスポイントが存在しないことを確実にすることです。この要件はPCI DSSの以前のバージョン からありましたが、「無線LANを使用していない事業者は適用が除外される要件である」という誤解がしばしば発生していました。そのため、v4.0では承認されたアクセスポイントのみならず承認されていないアクセスポイントを管理することを明確化しました。たとえ無線LANを使用していない環境であっても、有線ネットワーク用のスイッチングハブの空きポートに小さな無線LANのデバイスを接続することで、未承認のアクセスポイントとして機能します。ここに攻撃者が不正に接続すると、PCI DSS対象範囲のネットワークに侵入されてしまいます。そして攻撃者が定期的な検査の前に不正なデバイスをスイッチングハブから外してしまえば、不正アクセスの原因にたどりつくこともできません。

要件11.2.1 は無線LANアクセスポイントの管理という要件ですが、有線ネットワークのみを使用する場合でも、不正な無線LANデバイスやアクセスポイントが接続されていないことを確認する、もしくは有線ネットワークのポートに未承認のデバイスを接続させないように制御することが求められます。大半の準拠する事業者がPCI DSS対象範囲内の全てのネットワーク機器の空きポートを管理し、3ヶ月に一度、目視により意図しないデバイスの有無を検査することで、この要件を達成しています。しかし前述のように検査前に不正なデバイスを外されてしまえば発見することはできません。よってPCI DSSにおいて、無線LANアクセスポイントの管理をより実践的に行うためには、ネットワーク認証技術を活用し、接続元のデバイスを認証するシステムを構築した上で、パスワード認証やデジタル証明書によって管理することが現実的といえます。

ソリトンシステムズ(以下、ソリトン)が提供する、オールインワン認証アプライアンス『NetAttest EPS』なら、無線LANのみならず有線ネットワークやリモートアクセスにおける安全なネットワーク認証を実現できます。

『NetAttest EPS』は、デジタル証明書を利用した安全なネットワーク認証が特徴で、企業のネットワーク認証に必要な機能を全て搭載しています。不正なデバイスや無許可なアクセスを排除することにより、PCI DSS v4.0のいくつかの無線LANに関連する要件に対応するための安全な認証セキュリティを可能にします。

認証方法は組織のネットワーク環境に合わせて、社員のデバイスごとに認証情報を付与できるデジタル証明書から、パスワードの使いまわしを確実に防止するワンタイムパスワードまで幅広く対応しています。PKI(プライベート認証局)の専門知識は不要で、許可されていないアクセスからネットワーク全体を守ります。電子証明書の発行・管理機能が搭載されているので、導入後の課題として挙がりやすい「運用の手間」も軽減しつつ、効率的かつ強固なセキュリティを実現できます。

『NetAttest EPS』にはユーザーアカウント単位でデジタル証明書を失効できる機能が搭載されており、前述のPCI DSSにおいて無線LANの導入を妨げていた退職者や移動者が出るたびに無線LANネットワークの暗号化キーを変更するという要件(要件2.3.2)にも対応することが可能です。

しかし、『NetAttest EPS』を導入しただけでは、即座にPCI DSSにおける無線LANの要求の全てが満たされるわけではありません。導入する製品のデフォルトのパスワードやSNMPなどのデフォルト値をお客様で変更し(要件2.3.1)、承認された無線LANアクセスポイントのインベントリ情報(要件11.2.2)、物理的なアクセス(要件9.2.3)及びログ(要件10.3.3)を管理する必要があります。また無線LANでカード情報を送信する際には認証と送信に強力な暗号による通信を実装することが求められます(要件4.2.1.2)。『NetAttest EPS』のような無線ネットワーク認証セキュリティを強化するシステムを導入し、それらを一つずつクリアすれば、PCI DSS環境においても無線LANネットワークを利用することが現実的なものになります。

PCI DSS要件で求められる無線LANアクセスポイントの運用は、暗号化キーの手動による運用では現実的に満たすことが困難なため、PCI DSS対象範囲内での無線LANの活用が妨げられてきました。課題の解決には、ネットワーク認証技術を利用したパスワード認証やデジタル証明書による強固なソリューションが有効です。

ネットワークセキュリティに関するソリューションを長年提供してきた、ソリトンが提供している、オールインワン認証アプライアンス『NetAttest EPS』なら、既存のネットワーク機器と連携することで、安全なネットワーク環境を実現し、PCI DSS v4.0への準拠をサポートするのに加えて、組織全体のセキュリティ強化にも有効です。

今回は無線LANのセキュリティを主に紹介してきましたが、『NetAttest EPS』はVPNゲートウェイ機器と連携することで、リモートアクセス接続時のセキュリティも強化することが可能です。NetAttest EPSが提供するデジタル証明書、ワンタイムパスワードは共に、第2回の記事で紹介したリプレイ攻撃への耐性のある認証システムです。NetAttest EPSは、それらを組み合わせた多要素認証(MFA)を実現することもできます。

最後に、PCI DSSの準拠はゴールではなく、あくまでセキュリティ対策のスタートラインに過ぎません。取り扱うお客様のカード情報を強固に守るためには、事業者やシステムごとの事情に合わせたセキュリティ対策が重要となります。オリジナルのセキュリティ製品を幅広く提供しているソリトンは、国内の幅広い企業や組織のセキュリティ強化をサポートしています。国産メーカーとして、現場の声を聞きながら最適なセキュリティ対策を支援し続けるソリトンに、是非ご相談してみてはいかがでしょうか。

監修:瀬田陽介(fjコンサルティング株式会社)