情報社会の現代では、個人情報や業務データを守るために情報セキュリティが欠かせません。中でも「認証」は、不正ログインの入口を塞ぐための基本です。

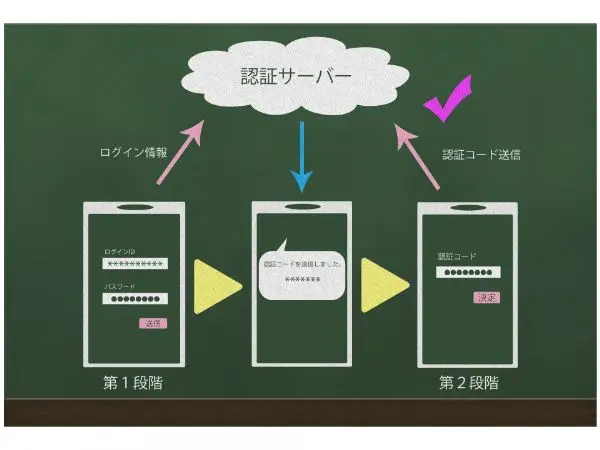

その認証を強化する手段として広く使われているのがSMS認証です。パスワードに加えて、携帯電話に届くコードを入力させることで、アカウントの乗っ取りを起こしにくくします。

情報セキュリティは、情報の機密性・完全性・可用性を維持するための取り組みです。なかでも認証は「正しい利用者だけがアクセスできる状態」をつくるための基盤になります。

パスワードだけの認証は、漏えい・使い回し・フィッシングなどで突破されやすいのが現実です。そこで、追加の要素を組み合わせる二要素認証(2FA)や多要素認証(MFA)が用いられます。SMS認証は、その代表的な選択肢のひとつです。

SMSで送られるコードは、一般にワンタイムパスワード(OTP)と呼ばれます。短時間だけ有効で、1回使うと無効になる設計が多く、仮にコードが漏れても使い回しされにくい点が特徴です。

パスワードが漏れても、追加でSMSコードが必要になるため、攻撃者は簡単にログインできません。「パスワードだけの突破」を難しくできます。

スマートフォンを持つ利用者が多く、アプリの追加インストールが不要な構成にできる場合もあります。運用側にとっても、導入障壁が低いのが強みです。

SMS認証は有効な「追加の壁」ですが、それ自体が万全ではありません。代表的な注意点を押さえておきましょう。

SMSコードは「入力してしまえば使える情報」です。偽サイトに誘導され、パスワードと一緒にコードまで入力させられると、その場で突破されることがあります。

攻撃者が携帯キャリアで本人になりすまし、電話番号を別SIMに移してSMSを受け取れる状態にする手口です。これが成立すると、SMS認証が突破される可能性があります。

端末の盗難や、SMSを読み取るマルウェア、ロック画面通知の表示設定など、端末側の状態次第で漏えいリスクが上がります。

SMS認証には電話番号の登録が前提になるため、プライバシーの観点で抵抗が出ることがあります。番号変更時の手続きや、場合によっては番号の再利用(別の人に割り当てられる)に起因する運用リスクも考慮が必要です。

SMS認証は「追加の層」です。まずは、長く推測されにくいパスワード、使い回しの禁止、パスワード管理ツールの活用など、基本を固めることが重要です。

怪しいSMSやリンクを踏まない教育、正規URLの周知、ログイン通知や異常検知(普段と違う場所・端末)など、入力させない仕組みが効果的です。

SMS認証は便利ですが、リスクもあります。可能であれば、次のような方式を優先すると安全性を上げやすくなります。

認証アプリは通信網に依存せずコードを生成できるため、SMS固有のリスク(SIMスワップ等)を回避しやすい一方、アプリ導入や端末移行時の復旧設計が必要です。

生体認証は「端末の解錠」や「本人操作の確認」に有効ですが、単体で遠隔ログインの認証を完結できないこともあります。MFAの一部として組み込むのが一般的です。

物理デバイスを必要とするぶん運用は増えますが、重要アカウントの防御としては強力です。特にフィッシング耐性を重視するなら有力候補になります。

SMS認証は、パスワードだけに頼るよりも不正ログインを抑えやすい、導入しやすい2FAの手段です。一方で、フィッシングやSIMスワップなど、SMS特有の弱点もあります。

結論としては、SMS認証を「第二層の防御」として正しく位置づけたうえで、重要アカウントはより強い2FA(認証アプリやセキュリティキー)への移行も検討すると、安全性と運用のバランスを取りやすくなります。

一般的には、パスワード(知識)+SMSコード(所持に近い要素)を組み合わせることで2FAとして扱われます。ただし、設計や運用によっては“所持”が弱くなるケースもあります。

おすすめできません。SMS認証は追加の層ですが、フィッシングなどで突破される可能性があります。強いパスワードとセットで考えるのが基本です。

短時間・使い捨てのため、使い回し攻撃には強い一方、盗まれて“その場で入力された”場合は突破されます。コードの取り扱いが重要です。

攻撃者が偽サイトでコード入力まで誘導し、リアルタイムで正規サイトへ転送する手口があるためです。「入力させない仕組み」も対策になります。

攻撃者が携帯キャリアで本人になりすまして番号を別SIMへ移し、SMSを受け取れる状態にする攻撃です。成立するとSMS認証が突破される可能性があります。

電話番号の登録が前提になるため、提供先の信頼性や利用目的の確認が重要です。不要なサービスへの番号登録は最小限にするのが無難です。

SMSを受け取れないためログインできなくなる可能性があります。復旧手段(予備コード、別要素、サポート窓口の本人確認手順)の整備が重要です。

一般に、認証アプリ(TOTP)やセキュリティキー(FIDO2/WebAuthn)は、SMS特有のリスクを避けやすい選択肢です。重要アカウントほど検討価値があります。

強いパスワード、フィッシング対策(リンクを踏まない・正規URL確認)、ログイン通知、端末ロックと通知設定の見直しをセットで運用するのが現実的です。

コスト・到達率・海外利用・番号変更・退職者の扱いなど運用面の設計が重要です。高重要度の操作は、より強い要素(アプリ/TOTP、証明書、FIDO2等)との併用も検討されます。