私たちは、公私を問わずネットワークに接続できることを当然のものとして生活しています。しかし、ネットワーク基盤も完璧ではありません。ネットワーク機器の故障、設定ミス、アクセス集中などにより、ネットワーク障害が発生して接続できない状態になることがあります。特に企業におけるネットワーク障害は、従業員の業務だけでなく、顧客の業務や提供サービスにも影響を及ぼし、機会損失や信用低下につながりかねません。

ネットワーク障害は「止まるか/止まらないか」だけの話ではなく、遅延やパケットロス、名前解決の失敗など、症状の出方が多様です。復旧を速くするためには、障害の種類を理解し、切り分けの順序と、平時に準備しておくべき観測点(ログ・監視・構成情報)を揃えておくことが欠かせません。

この記事では、ネットワーク障害の概要から主な発生理由、事前の対策、発生時の切り分け・対処手順までを、実務で使える観点で整理して解説します。

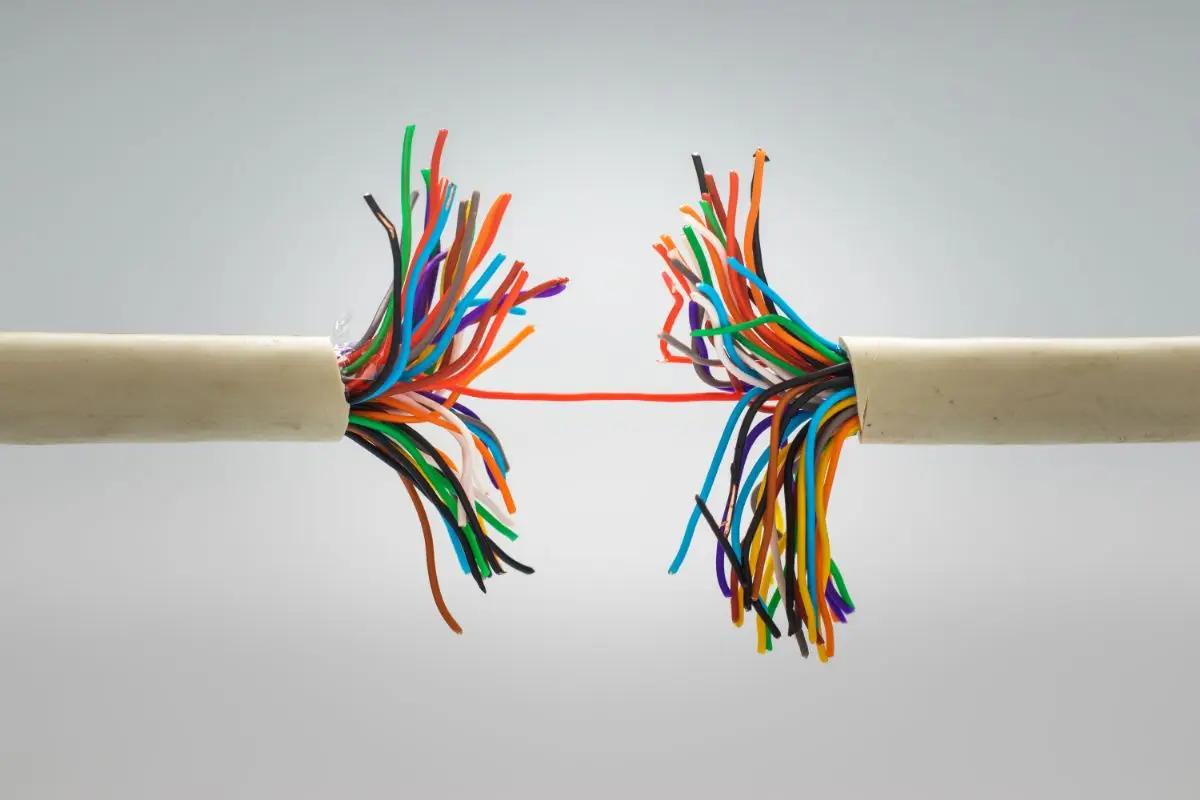

ネットワーク障害とは、ネットワークを構成する要素(回線、機器、設定、サービスなど)に問題が発生し、正常な通信ができない状態を指します。原因は多岐にわたり、物理的要因(故障・断線)と論理的要因(設定不備・過負荷・制御プロトコルの問題など)が複合して発生することも少なくありません。

ネットワークはいまや生活や業務の前提となる基盤です。ひとたび障害が起きると影響が広範囲に及ぶため、障害を「起こさない設計」と「起きたときに止めない運用」の両面から備えることが重要です。

現場での初動を速くするために、症状を大きく3つに分けて捉えると切り分けが進みやすくなります。

「完全停止」と「遅い・不安定」と「特定だけ不可」では、疑うべき原因と観測ポイントが変わります。障害を見たら、まずどの症状に近いかを言語化して共有すると、対応がばらつきにくくなります。

ネットワークはITシステムの基盤であるため、障害が発生すると、次のような業務影響が連鎖的に発生しやすくなります。

特に、クラウド活用が進んだ環境では「社内ネットワークが止まる=業務の入口が止まる」になりやすく、復旧までの時間がそのまま損失に直結します。

障害の影響範囲は、まず次の観点で整理します。

この整理ができると、「まずどこを疑うか」が具体化し、復旧を早めやすくなります。

ネットワーク障害の原因はさまざまですが、代表例としては次のようなものが挙げられます。

ネットワーク機器は原則として常時稼働し続けます。そのため、機器故障は直ちに通信断につながりやすい要因です。また、機器同士を接続するケーブルの断線や接触不良も、見落とされやすい障害要因の一つです。

「完全に落ちた」だけでなく「断続的」「遅い」の背景に物理要因が潜むケースもあります。

アクセス集中や大容量通信により、機器の処理性能や回線帯域を超えるトラフィックが発生すると、遅延やタイムアウトが起き、結果として接続できない状態に見えます。障害が完全停止ではなく遅延・断続的な切断として現れる場合は、過負荷や輻輳の可能性も疑う必要があります。

「通信できない=回線断」と決めつけず、名前解決・IP付与・経路・フィルタリングのどこが詰まっているかを順に確認するのが近道です。

ネットワーク構成の変更は影響範囲が広くなりがちです。ルーティングやVLAN、ACLなどを一つ誤るだけでも、社内全体が通信不能になるケースがあります。変更作業の手順化やレビュー、影響範囲の事前確認が重要です。

社内LANには接続できるのにインターネットに出られない場合、回線事業者側や上位回線、あるいは接続先サービス側の障害が原因の可能性があります。また、地震などの災害、工事による断線など、外部要因で発生するケースもあります。

ネットワーク障害の対策は、単一障害点(SPOF)を作らないことが出発点です。どこか一箇所が故障しても全体が停止しないように、冗長化・監視・運用手順の整備を組み合わせて備えます。

ネットワーク機器を冗長化し、複数の通信経路を用意することで、障害時も接続を継続できる可能性が高まります。重要度や予算に応じて、コア機器・回線・電源など、どこを冗長化すべきかを設計段階から整理することが重要です。

冗長化は「機器を二重化した」だけでは不十分で、故障検知→切り替え→通信復旧が想定通りに動くかが重要です。例えば次の観点が抜けやすい点です。

年1回でもよいので、計画的にフェイルオーバー試験を実施して「切替ができる状態」を維持することが現実的です。

障害対応では、気づくまでの時間(検知)と、原因特定までの時間(切り分け)が復旧時間を左右します。日頃からネットワークの状態(遅延、パケットロス、機器の稼働、帯域利用率など)を監視し、閾値超過や断線を検知したら通知される仕組みを整えておきます。

特に「遅い・不安定」系の障害は、帯域と遅延とパケットロスを普段から見ていないと、原因が見えにくくなります。

障害をゼロにするのは現実的ではありませんが、人的ミスの確率は下げられます。設定変更のレビュー、作業前の影響範囲確認、ロールバック手順の準備、作業記録の徹底など、変更管理を整備することが有効です。

「設定変更をしたらまず何を確認するか」が決まっているだけで、初動の品質が安定します。

ネットワーク障害が発生した際は、次の流れで対応します。

障害対応では、誰かが試行錯誤で設定を触り始めると、原因が上書きされて追えなくなることがあります。まずは以下を最優先で押さえます。

この「状況固定」ができるほど、復旧後の再発防止が進めやすくなります。

ネットワークがつながらないといっても、特定端末だけの問題なのか、フロア単位なのか、拠点全体なのかで対応が変わります。まずは影響範囲を整理し、問題が起きている区間(端末~スイッチ/スイッチ~ルーター/拠点間/インターネット出口など)を特定します。

次の順で確認すると、原因が絞れます。

「Pingが通る/通らない」だけで終わらせず、名前解決やMTUなども意識すると、特定だけ不可の障害に強くなります。

物理故障(リンクダウン、電源、断線)なのか、論理要因(設定、過負荷、名前解決)なのか、外部要因(回線・上位障害)なのかを切り分けます。切り分けが進むほど、復旧の打ち手が具体化します。

この段階で「仮説→観測→仮説更新」を短いサイクルで回すと、復旧が速くなります。

表面的な原因だけを取り除いても、要因が残っていると再発します。たとえば輻輳が起きたなら、トラフィック増加の背景、設計上の余裕、監視の閾値、利用状況の変化などまで掘り下げて整理します。

原因そのものの対策だけでなく、「次はもっと早く気づける」「次はもっと早く切り分けられる」状態を作ることがポイントです。

復旧後は、手順書・構成図・監視項目・変更管理の運用などに反映し、次回の復旧を速くすることが重要です。障害対応は一度きりで終わらせず、運用改善の材料として積み上げます。

ネットワーク障害に備えて、設計と運用の両面から対策しておきましょう。

業務においてネットワークの存在は非常に重要です。ネットワーク障害が発生すると企業活動に多大な影響をもたらすため、対策は必須といえます。ネットワークの規模が大きくなるほど対策は難しくなりますが、設計時から障害が発生する可能性を考慮し、冗長化・監視・運用手順の整備を進めることが重要です。

既存ネットワークでも、冗長化や監視強化によって障害耐性を高められます。この機会に、現在のネットワーク構成が単一障害点を抱えていないか、監視で見えていない区間がないか、そして障害時に参照できる情報(構成図・手順・連絡先)が揃っているかを確認してみてはいかがでしょうか。

A. ネットワークを構成する回線・機器・設定・サービスなどに問題が起き、正常な通信ができない状態を指します。物理要因と論理要因が複合することもあります。

A. 社内システム、クラウド(SaaS)、Web会議、メール、拠点間通信、顧客向けサービスなどが利用できなくなり、業務停止や機会損失につながる可能性があります。

A. 回線事業者側や上位回線、DNS設定、出口ルーター/ファイアウォールの不具合などが考えられます。まずは影響範囲を切り分けて原因区間を特定します。

A. 物理故障はリンクダウンや断線、電源断など「完全に途切れる」症状が出やすい一方、論理障害は遅延・断続的切断・特定通信だけ不可などの形で現れることがあります。

A. 回線帯域や機器性能に対してトラフィックが過剰になり、遅延やパケット損失が発生する状態です。「つながらない」ではなく「遅い」「タイムアウトが増える」として見えることがあります。

A. 単一障害点(SPOF)を作らないことです。冗長化(機器・回線・経路)と監視、運用手順の整備を組み合わせて、止まりにくく復旧しやすい状態を作ります。

A. 起きにくくはなりますが、ゼロにはできません。冗長化は「止まらない」「復旧を早める」ための手段であり、監視や変更管理とセットで効果が高まります。

A. 影響範囲の把握と、発生区間の特定です。端末限定なのか、フロア/拠点単位なのか、インターネット出口だけなのかを整理すると、切り分けが速くなります。

A. 変更作業の手順化、レビュー、事前の影響範囲確認、ロールバック手順の準備、作業記録の徹底が有効です。変更管理の整備が人的ミスを減らします。

A. 再発防止の要因分析と、運用への反映です。手順書や監視項目、構成図、変更管理に反映し、次回の検知・切り分け・復旧を速くすることが重要です。