企業ネットワークにおいて、セキュリティと運用効率の両立は年々重要性を増してきています。特に、データセンターの縮小やゼロトラストネットワークアクセスの導入が進む中で、従来のオンプレミスRADIUSサーバーに依存した認証基盤は、柔軟性や拡張性の面で限界を迎えつつあります。

Ciscoが提供するMeraki Access ManagerはMerakiデバイス(MRシリーズのアクセスポイントやMSシリーズのスイッチ)に対して、クラウドネイティブなネットワーク制御を提供する新しい選択肢として登場しました。

Access Managerは従来のオンプレミスのRADIUSサーバーを必要とせず、クラウド上で認証・認可を完結できる点が大きな特徴です。これにより、ユーザーやグループ、接続先のMerakiデバイス単位での詳細なアクセス制御が可能になります。

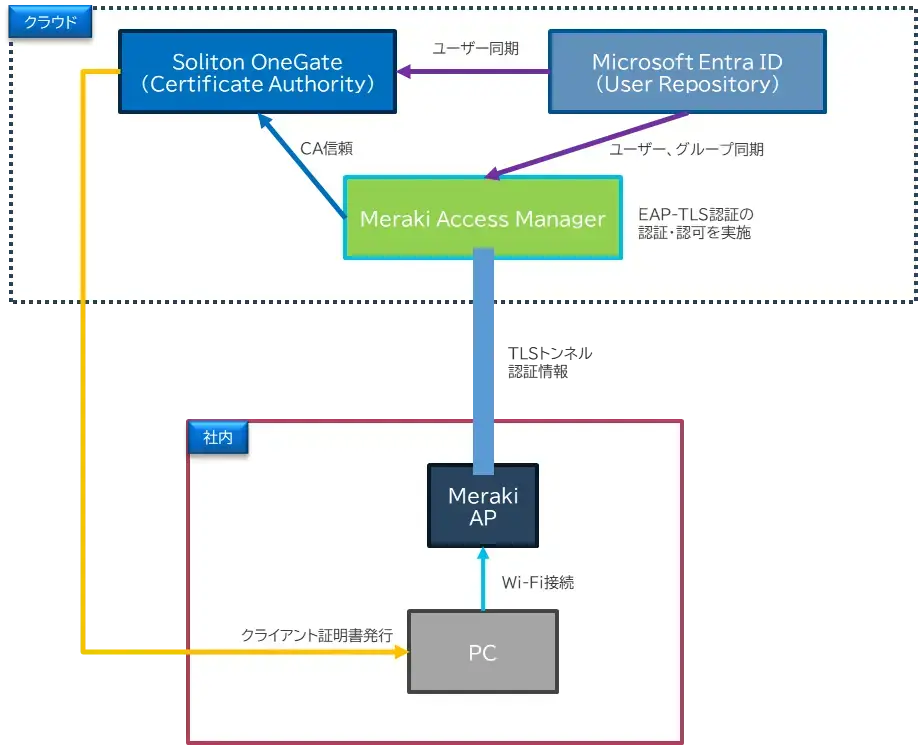

そこで本記事ではMicrosoft Entra IDをユーザー源泉として、Soliton OneGateのCA機能とAccess Managerを組み合わせて、クラウド完結でEAP-TLS認証を構成する方法を検証しました。

Access Managerの詳細な機能紹介は割愛しますが、ポイントは以下の通りです。

本記事では、構成の全体像から設定手順、運用の注意点までを実際の検証結果に基づいて紹介いたします。

2025年10月現在、日本ではAccess ManagerをEarly Access版として無償で利用可能でした(General Availabiltyは2025年11月頃に予定されているようです)。そこで今回はMeraki MRを使用して、Access Managerの使い勝手などを検証してみました。

今回の検証では、下記の構成でEAP-TLS認証環境を構築していこうと思います。

機器の構成イメージは次の通りとなります。

Access Managerを設定する前に、まずはRADIUS認証についておさらいしましょう。RADIUS認証は「認証(Authentication)」、「認可(Authorization)」、「課金(Accounting)」の3つの要素から構成されており、これらの頭文字を取って「AAA(トリプルエー)フレームワーク」と呼ばれます。

クライアント証明書を用いるEAP-TLS認証はAAAフレームワークにおいて主に以下の2つの役割を担います。

これらの処理を経て、クライアントのネットワーク接続可否が決定されます。

なお課金(Accounting)は接続時間や通信量を記録するフェーズであり、EAP-TLS認証の可否判断に直接は関与しません。

補足となりますが、FreeRADIUSのような一般的なRADIUSサーバーでは、EAP-TLS認証でCN(Common Name)やSAN(Subject Alternative Name)の値が認可フェーズで使用されるわけではありません。多くの場合、サプリカント(クライアント端末)が送信する「EAP-Identity」の値をRADIUSクライアント(アクセスポイントなど)が「User-Name」属性に格納してRADIUSサーバーへ送信し、この「User-Name」を元に認可処理が行われます。

少々話が逸れましたが、本題に戻ります。

Access ManagerもこのAAAフレームワークに沿って動作します。

認証フェーズ用に信頼する外部CAを登録、認可フェーズ用にユーザーやグループをMicrosoft Entra IDから同期して、それらを使ってアクセスルールを設定していきます。

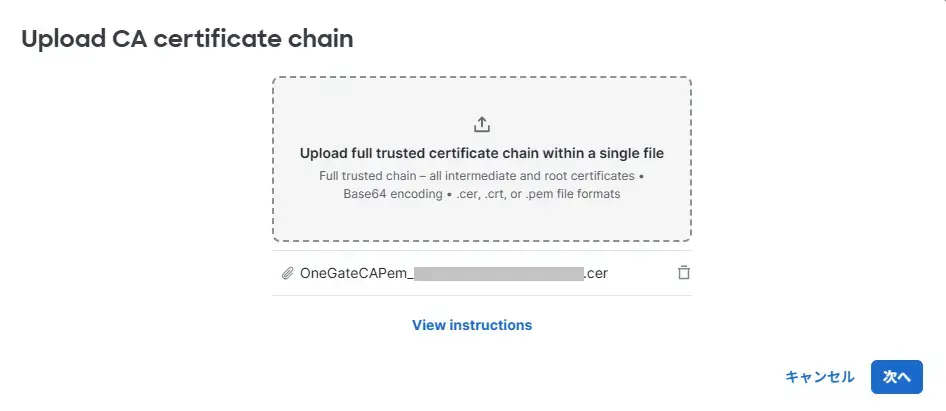

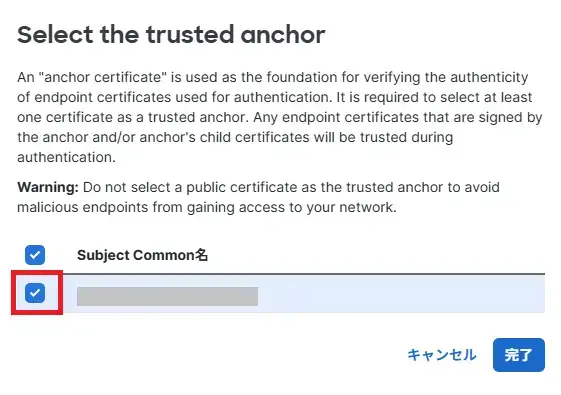

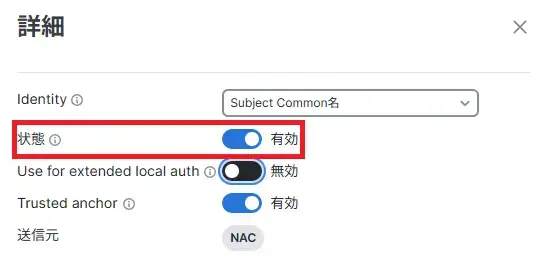

今回はSoliton OneGate(以下、OneGate)のCAを信頼するCAに登録し、OneGateのクライアント証明書を使ってEAP-TLS認証できるよう設定します。

Access Managerにユーザーやグループを登録し、認可フェーズで使用できるようにします。

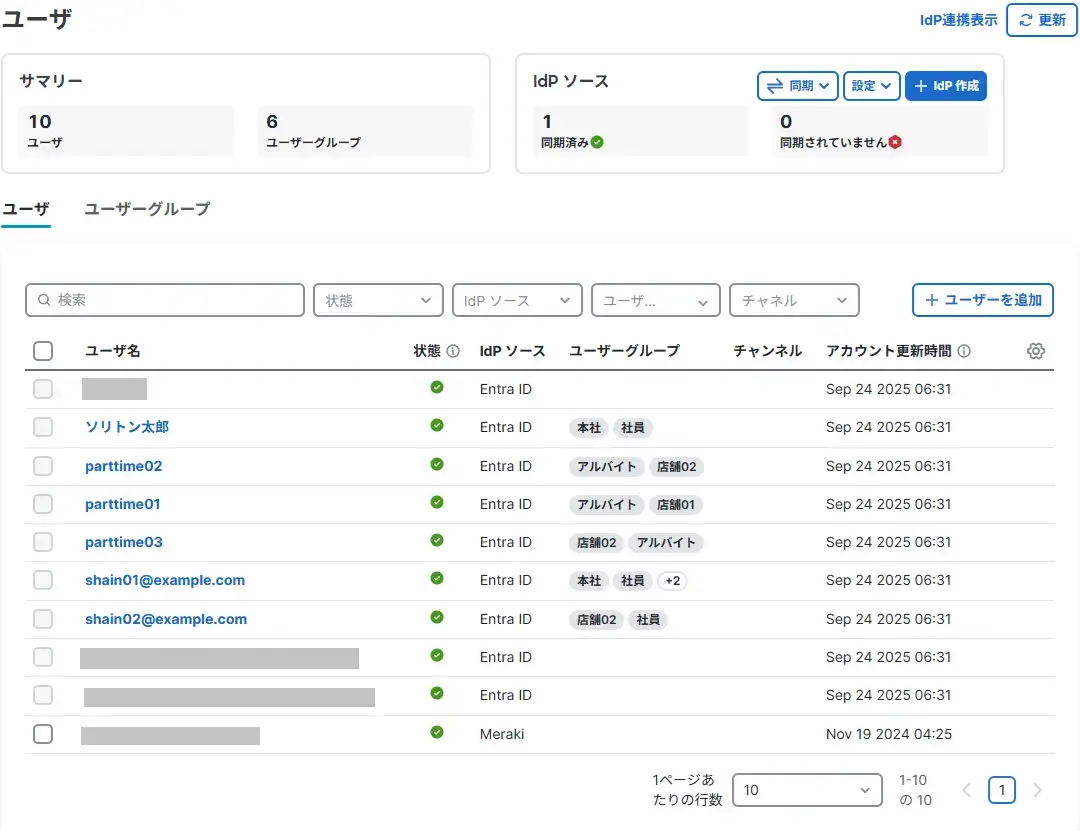

ユーザーの登録はMerakiダッシュボードで手動にて登録か、Entra IDから同期する方法の2つがありますので、今回はEntra IDから同期させます。Entra IDのライセンスは特に制限は無いようで、手元ではFree、P2の2つで利用できることを確認しています。

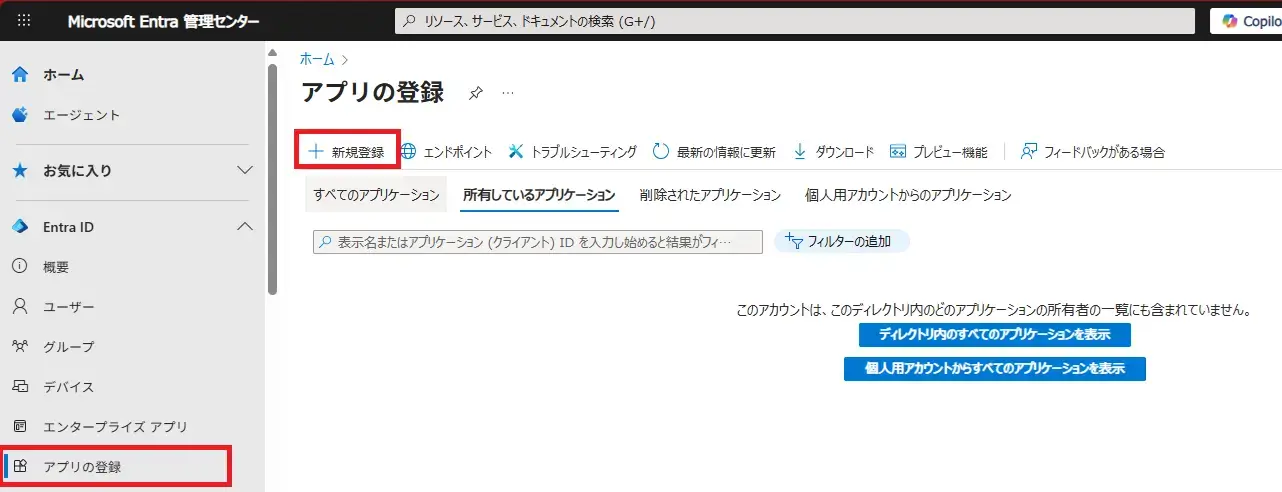

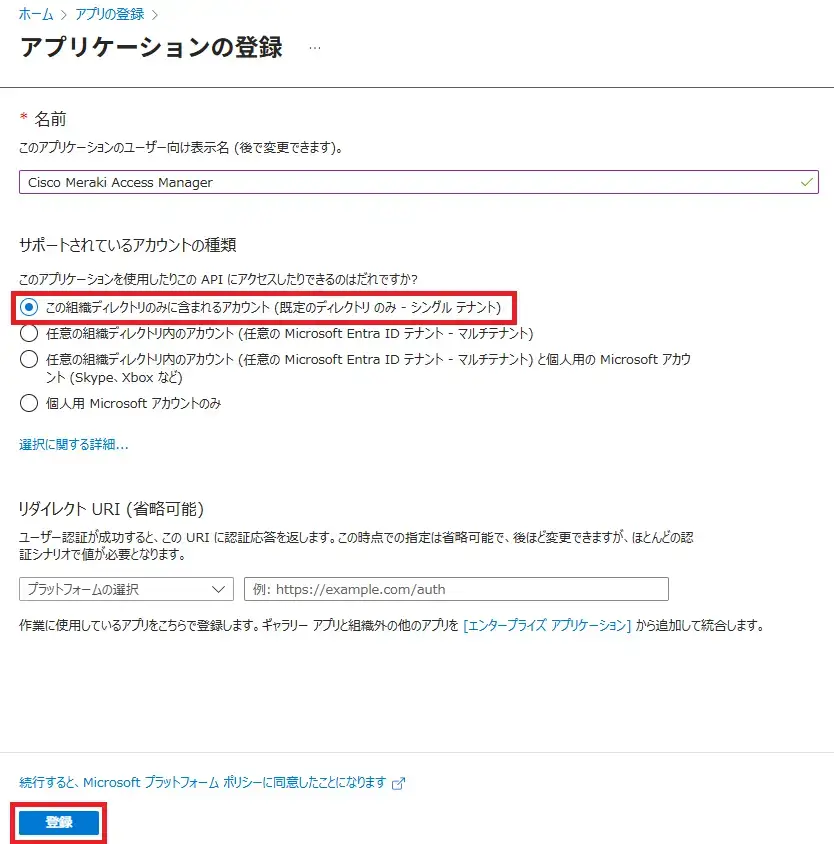

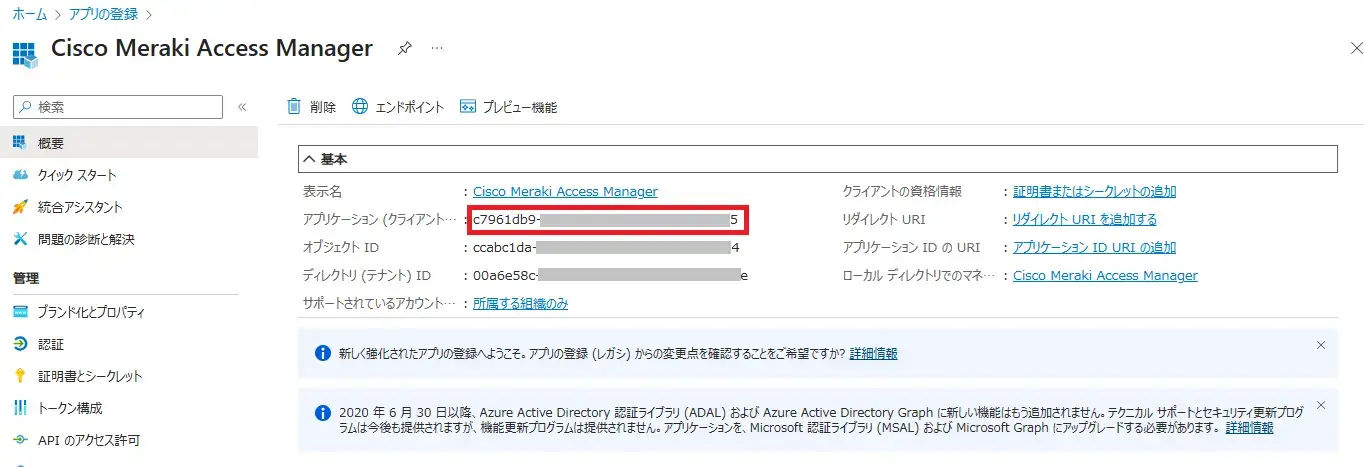

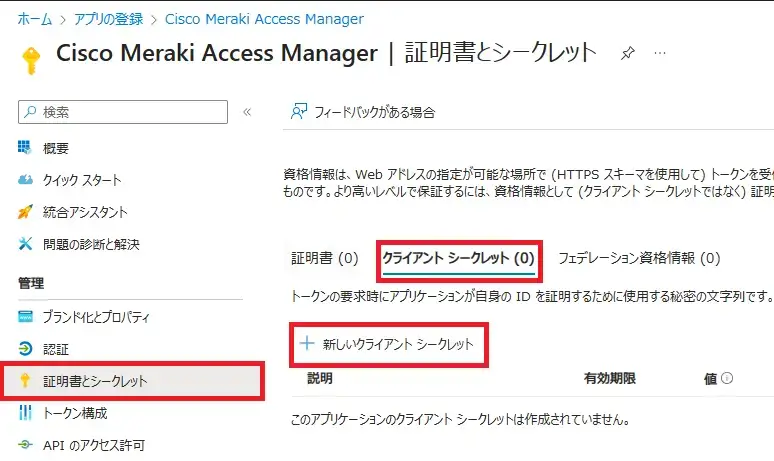

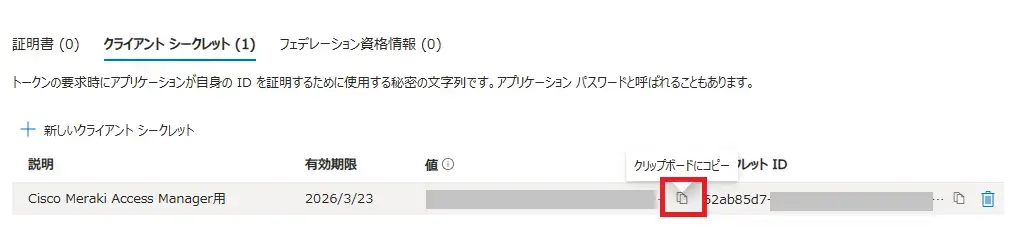

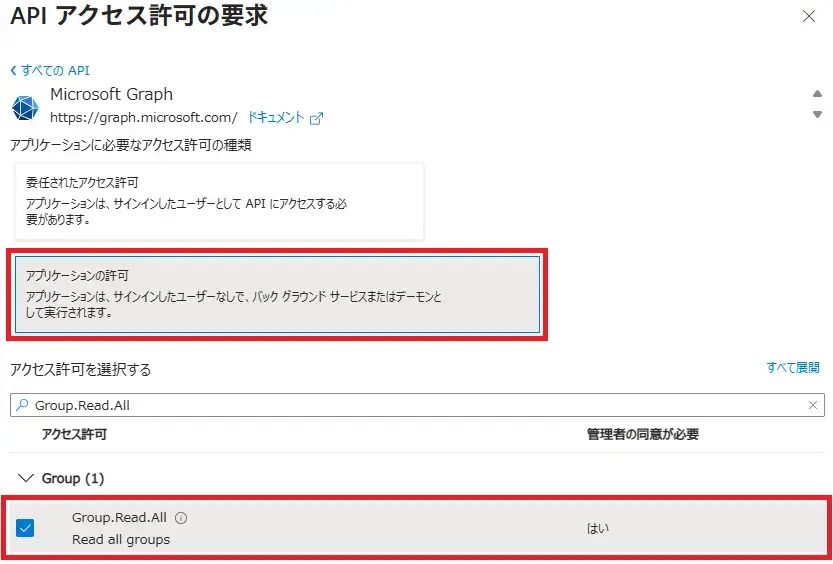

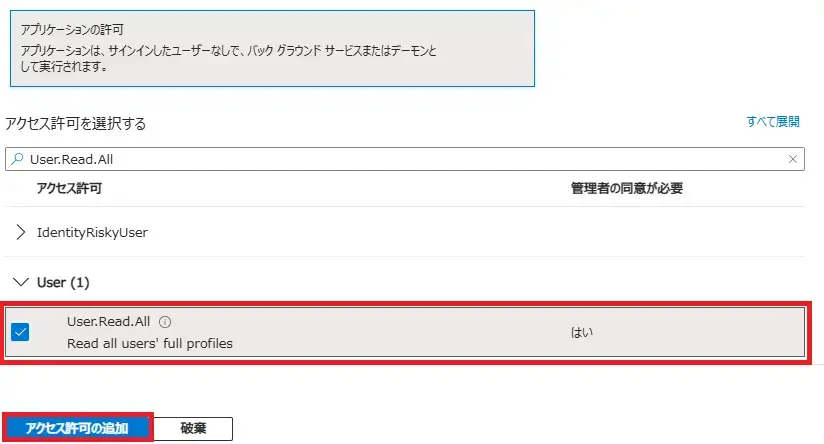

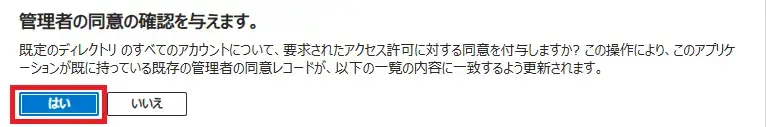

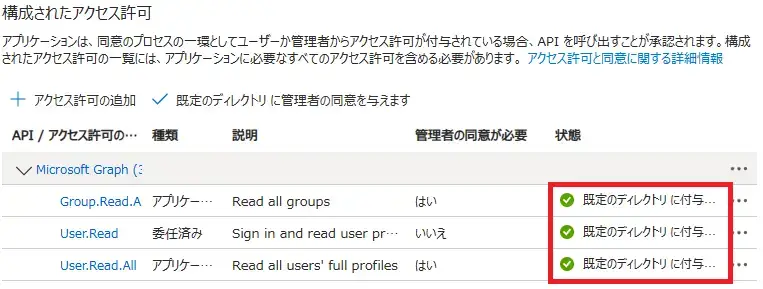

Entra IDにAccess Managerへユーザー、グループ情報を同期するためのアプリケーションを作成します。

作成したEntra IDのアプリをAccess Managerに登録して、ユーザー並びにグループを同期させます。

Entra IDからユーザー、グループを同期してみたところ、下記のような多少のクセがあることがわかりました。

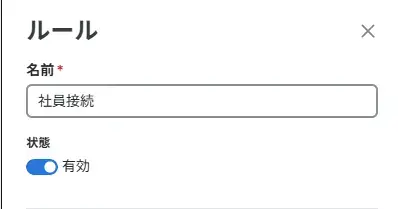

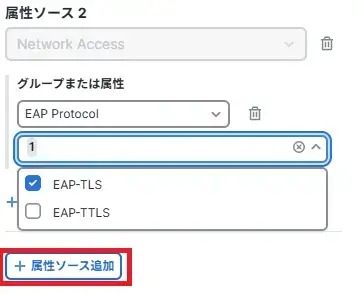

アクセスルールは、Access ManagerでどのようにRADIUS認証を行うかを設定する項目です。これまでにCAの信頼と、ユーザー・グループの同期を設定しましたので、これらを組み合わせて認可フェーズのルールを設定します。

この設定は例えば、信頼するCAから発行されたクライアント証明書を持った端末が〇〇拠点のMerakiデバイスに接続した場合

など、ユーザーとグループを使ったネットワーク制御も行うことができます。

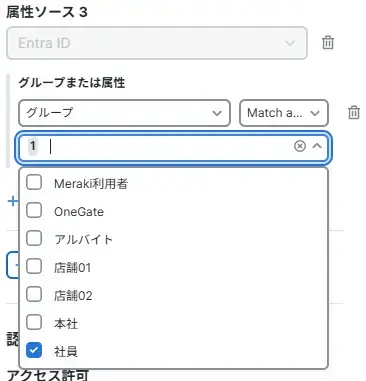

今回は、「信頼されたCAから発行したクライアント証明書を持った端末からのEAP-TLS認証が行われた場合、Entra ID上で社員グループであれば接続可」と言う設定を行うことにします。

なお、この設定は解像度が低いディスプレイを使用している場合はプルダウンメニューが表示しきれないケースがあることを確認しておりますので、表示しきれない場合にはブラウザの表示をズームアウトするか、もしくは4Kモニターなど解像度が大きいディスプレイをご利用ください。 解像度が低いディスプレイで表示したためにプルダウンメニューの一部がバナーに隠される例

解像度が低いディスプレイで表示したためにプルダウンメニューの一部がバナーに隠される例

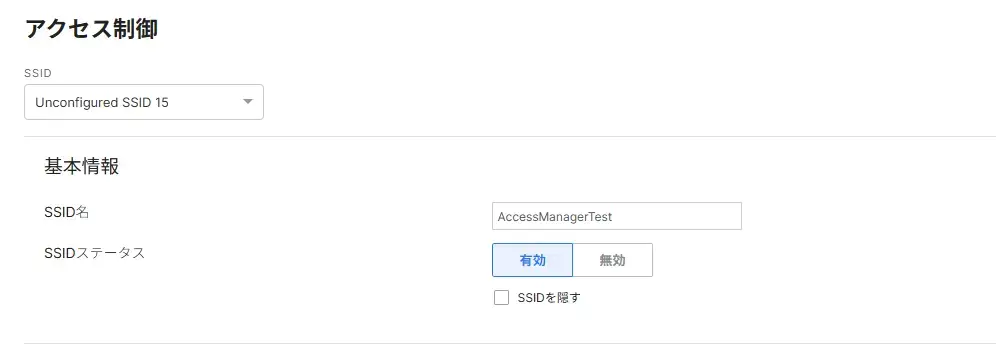

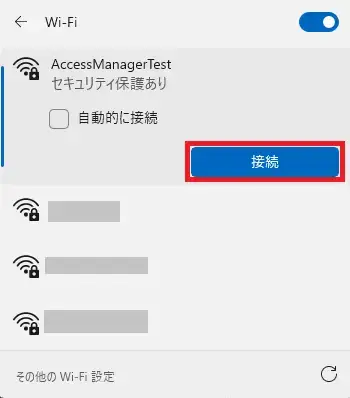

Access Mangerが有効になると、Merakiデバイスの認証先をアクセスマネージャにすることができますので、実際にEAP-TLS認証ができるのかを確認してみます。

手元のMeraki MRで新規にSSIDを設定して、認証先をアクセスマネージャにします。

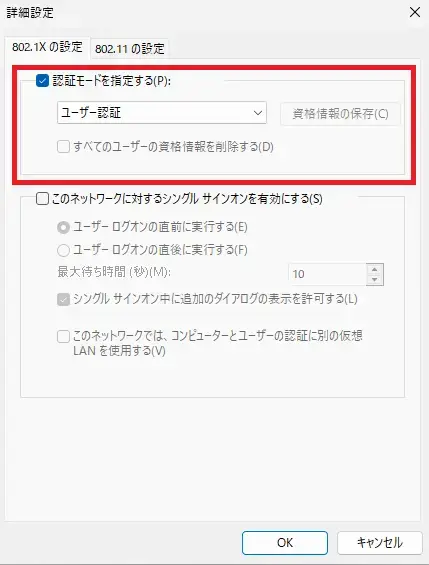

Windows 11端末にて、OneGateから発行されたクライアント証明書をインポートして、サプリカントの設定を行ってMerakiでEAP-TLS認証するように設定します。

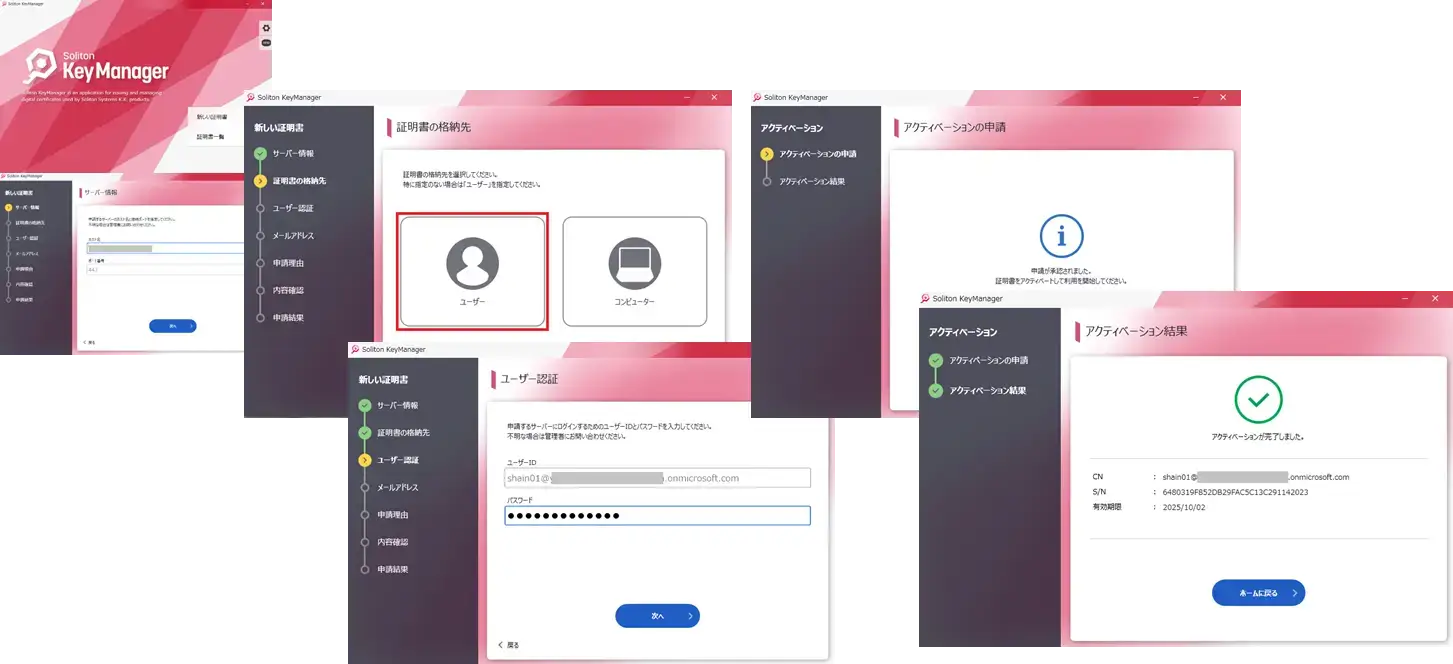

OneGateで招待コードを発行してSoliton KeyManagerでクライアント証明書をユーザー証明書ストアにインポートします。(詳細な手順は割愛) Entra IDからSoliton OneGateに同期したユーザーに対して証明書発行のための招待コード発行

Entra IDからSoliton OneGateに同期したユーザーに対して証明書発行のための招待コード発行

Soliton KeyManagerを使って証明書を取得

Soliton KeyManagerを使って証明書を取得

サプリカントでRADIUSサーバーのサーバー証明書の検証を行うことも可能です。

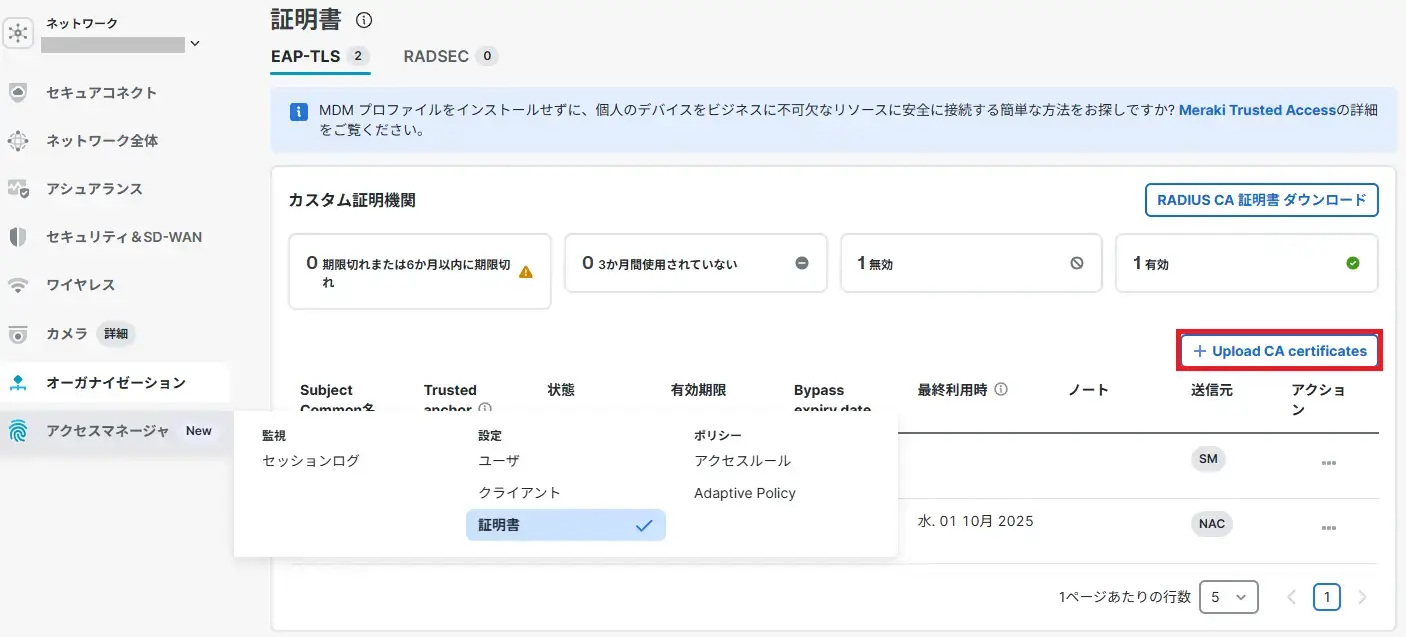

Wi-Fiの認証先をAccess ManagerをAccess Managerにしている場合、Merakiダッシュボードの[アクセスマネージャ]-[証明書]を開いて「RADIUS CA証明書 ダウンロード」をクリックすると、CA証明書と説明ファイルのテキストがZIPになったファイルをダウンロードすることができます。

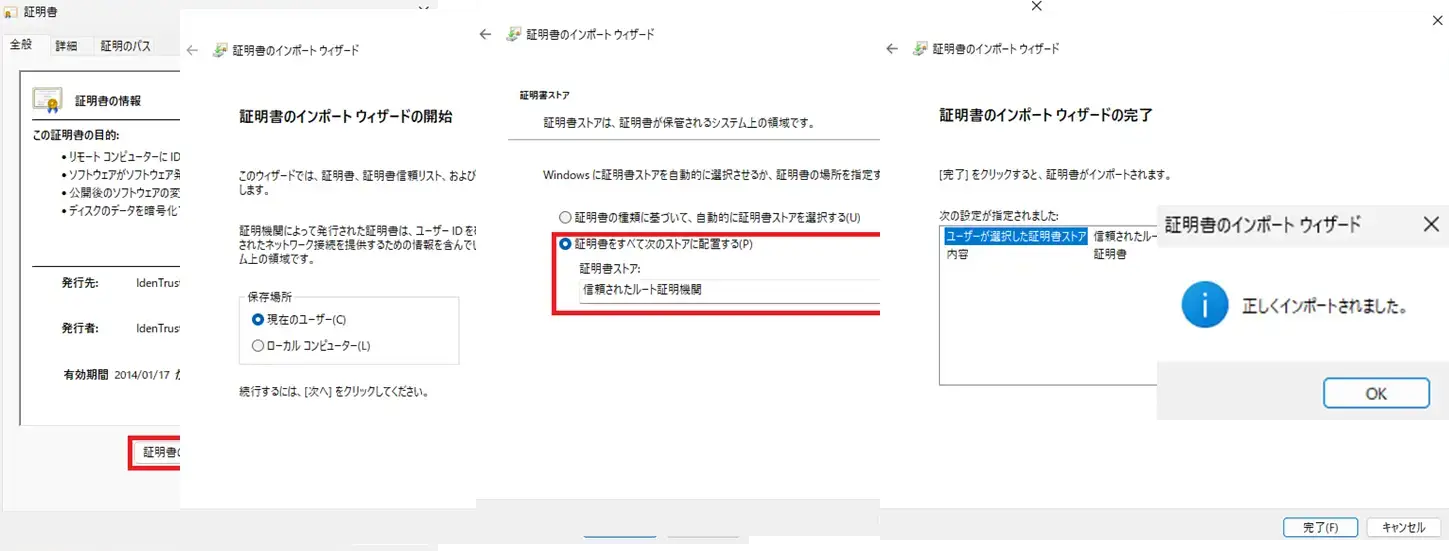

2025年9月現在、Access Managerで使用されているサーバー証明書の発行元CAのCA証明書はMicrosoft の信頼できるルート プログラムに登録されているIndenTrust Commercial Root CA 1となっていました。Windows Updateが行えないようなクローズド環境等で、端末にIdenTrust Commercial Root CA 1が 入っていない場合は、ZIPファイル内のCA証明書を信頼されたルート証明機関のストアにインポートしておいてください。 Windows 11 24H2へのCA証明書インポート例

Windows 11 24H2へのCA証明書インポート例

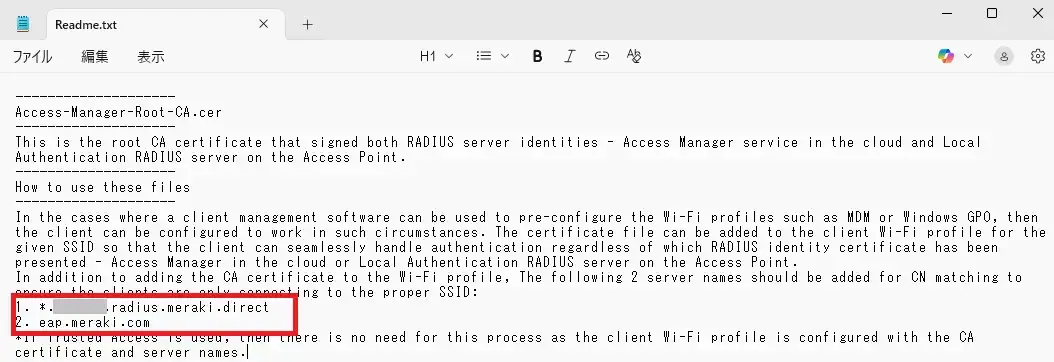

またこのZIPファイルにはReadme.txtも含まれており、その中にサーバー証明書のCNチェックの値の記載があります。この値はサプリカントの設定を行う時に利用します。 ZIPファイルに含まれていたReadme.txtの内容

ZIPファイルに含まれていたReadme.txtの内容

赤枠で囲ったところが、サプリカントの設定で使用するサーバー証明書のCNチェックの値

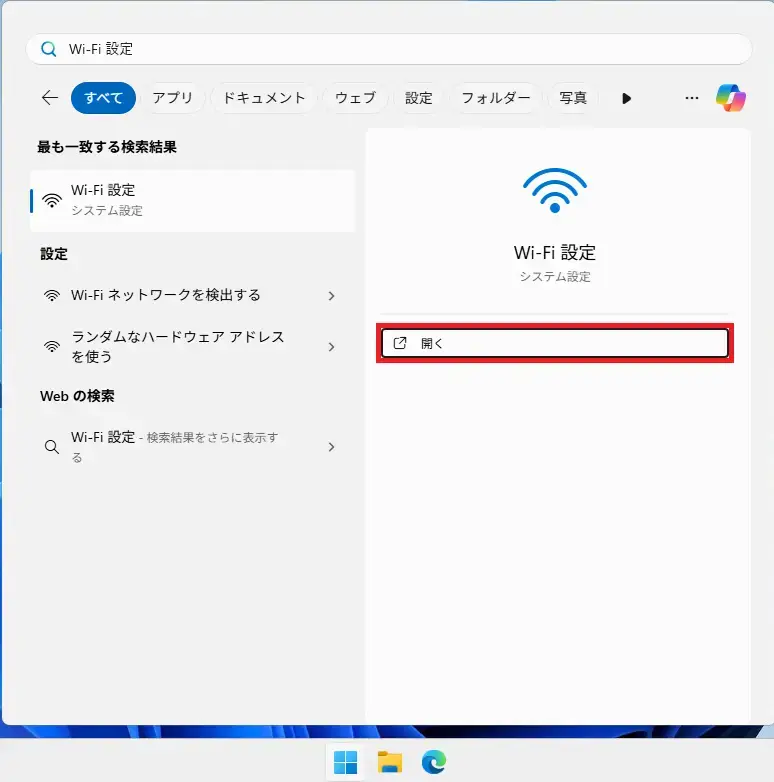

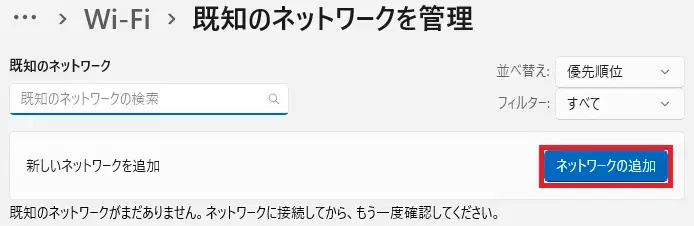

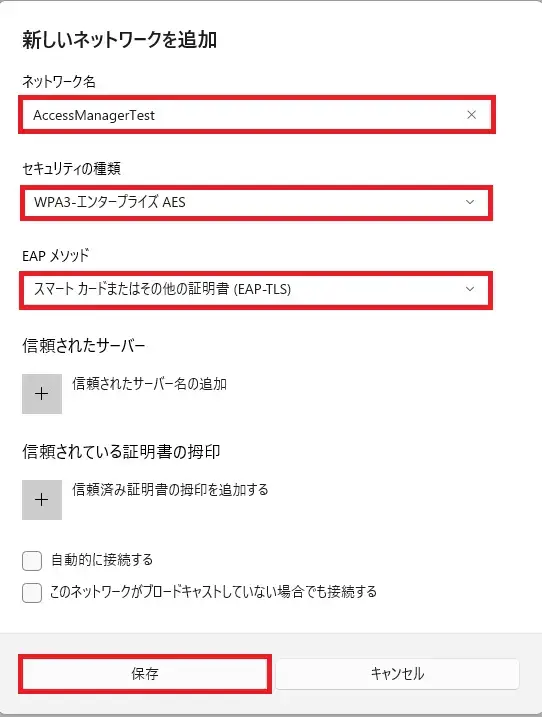

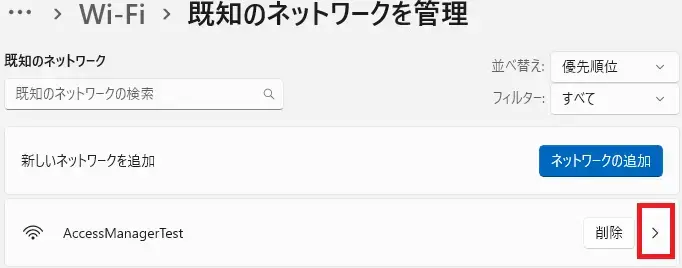

Windows 11 24H2でEAP-TLS認証のWi-Fi設定を行います。

| 項目 | 値 |

| ネットワーク名 | MRに設定したSSID名です。今回はSSIDをAccessManagerTestとしましたので、その値を入れます。 |

| セキュリティの種類 | MRに設定した「WPA暗号化」の設定になります。今回は「WPA3のみ」としましたので、「WPA3-エンタープライズ AES」を選択します。 |

| EAPメソッド | 「スマートカードまたはその他証明書(EAP-TLS)」を選択します。 |

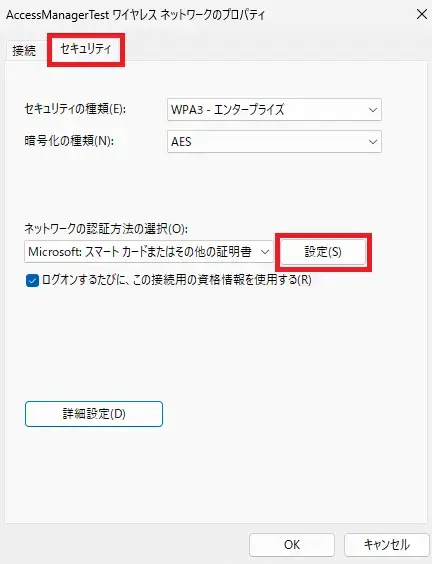

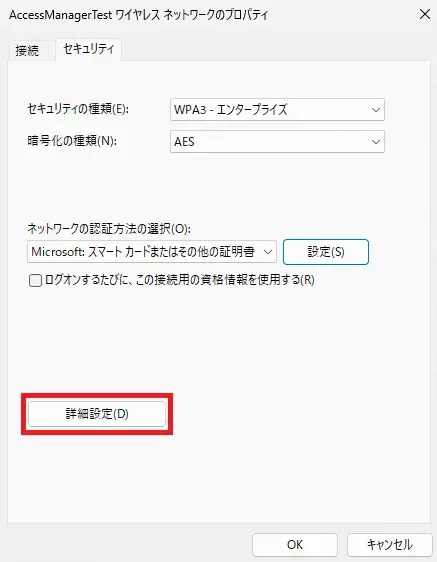

| 項目 | 値 |

| 接続のための認証方法 | このコンピューターの証明書を使う |

| 単純な証明書の選択を使う | チェックあり |

| 証明書を検証してサーバーのIDを検証する | チェックあり(グレーアウトしています) |

| 次のサーバーに接続する | チェックを入れて、MerakiダッシュボードからダウンロードしたZIPファイルに含まれていたReadme.txtに記載されていた値をExtensible Authentication Protocol (EAP) for network accessのServer certificate validationに記載されている「Connect to these servers」に従って記述します。 例)Readme.txtに下記の記載が 1. *.123456.radius.meraki.direct 2. eap.meraki.com の場合には .*\.123456\.radius\.meraki\.direct;eap.meraki.comと入力します。 ※記載の仕方が難しいと感じられる場合には「次のサーバーに接続する」のチェックを外すことも可能です。 |

| 信頼されたルート証明機関 | IndenTrust Commercial Root CA 1にチェック |

これでサプリカントの設定が完了しましたので、実際にWi-Fiに接続してみます。うまく接続ができない場合には、設定を見直してみましょう。

なお、Access Managerの認証の結果についてはMerakiダッシュボードの[アクセスマネージャ]-[セッションログ]にてログが記録されています。 内容を確認したい行をクリックすると詳細なログ情報が表示されます。

内容を確認したい行をクリックすると詳細なログ情報が表示されます。

認証に失敗した場合などは、こちらの情報を元に設定を見直しをしてみてはいかがでしょうか。

EAP-TLSなど電子証明書を用いた認証のメリットの一つは、端末の盗難・紛失時にその証明書を失効させることで、他の正常な端末に影響を与えることなく、不正なアクセスを防止できる点です。

証明書を失効させるには、主に2つの方法があります。一つは、発行元CAがCRL(証明書失効リスト)を公開し、RADIUSサーバーなどの認証サーバーがそれを取得して検証する方法です。もう一つは、認証サーバーがOCSP(Online Certificate Status Protocol)を利用して、都度CAに証明書の有効性を問い合わせる方法です。

Access Managerについては、CRLやOCSPを用いた失効確認についての記載を検証中に確認できなかったため、別の方法を使って特定のクライアント証明書を拒否させてみました。

Access Managerでは認可処理に証明書のシリアル番号を使用することができますので、これを使ってCRLやOCSPに変わってアクセスを拒否させてみます。

| 項目 | 値 |

| 名前 | ルール名を記載します 例)接続拒否するシリアル番号 |

| 状態 | 有効 |

| 属性ソース | Endpoint certificate |

| 属性選択 | シリアルナンバー |

| Operator | Equals |

| Type value | 接続拒否するクライアント証明書のシリアル番号を記載します |

| アクセス許可 | アクセスを拒否 |

この設定を行うことで、失効した証明書が入った端末がWi-Fi接続すると認可が拒否されて、Wi-Fiに接続されなくなります。 接続拒否のシリアル番号を持つ証明書でWi-Fi接続

接続拒否のシリアル番号を持つ証明書でWi-Fi接続

またMerakiダッシュボードの[アクセスマネージャ]-[セッションログ]にも、該当した認可ルールに従って接続が拒否されたことが記録されます。 「接続拒否するシリアル番号」ルールに該当したセッションログ

「接続拒否するシリアル番号」ルールに該当したセッションログ

なお、アクセスルールの1つの属性ルールに記載できる「グループまたは属性」は10個までになっているため、1つのアクセスルールには10個のシリアル番号までしか記載できません。

接続を拒否したいシリアル番号が10個以上になる場合には、アクセス拒否となるとアクセスルールを新たに作ってシリアル番号を記載する必要がありそうです。

また一般的なCAではCRLには有効期限内の証明書のシリアル番号のみが記載されるため、通常の運用ではCRLのリストが肥大化することはありませんが、Access Managerの接続拒否のシリアル番号の管理には証明書の有効期限の要素がなく、有効期限が切れたシリアル番号をアクセスルールから削除するような機能ががないため、運用を続けるとアクセスルールが肥大化していく可能性があります。それを避けるためにクライアント証明書の有効期限を1日など極端に短くしておき、端末の紛失や盗難にあってもアクセスルールには記載しなくても次の日にはWi-Fiに接続できないようにするという考え方もあるかもしれませんが、短い期間のクライアント証明書を使用するとなると端末へのインポート作業を頻繁に行う必要があり、利用者の負担がまします。

そのため、CRLやOCSPを利用しないシステムの場合には、クライアント証明書をインポートした端末の盗難や紛失には細心の注意を払って、なるべく失効運用しないで済むようにする必要があります。

ただ、なるべく失効運用しないで済む端末管理というのも、端末所有者任せでありあまり現実的ではないため、端末台数が多い環境であればAccess Managerではなく、CRLやOCSPなどCAの失効管理に任せられる外部のRADIUSサーバーを利用した方が良いかもしれませんね。

改めて考慮点をまとめると次の通りです。

本記事では、Cisco Merakiの新たなクラウド認証基盤「Access Manager」の概要から、Soliton OneGateから発行した証明書とEntra IDと連携したEAP-TLS認証の具体的な設定方法までを解説しました。

Access Managerは、特に中小規模のネットワークにおいて、セキュリティと運用効率を両立させる非常に強力な選択肢です。導入を検討する際は、本記事で解説した証明書失効の運用方法も踏まえて計画することをおすすめします。

最後に総括として、OneGateとAccess Managerの組み合わせによるメリットを紹介させていただきます。

また、今回は外部RADIUSによる認証連携には触れませんでしたが、ソリトンシステムズが開発する NetAttest EPS は、2002年より提供開始し国内シェアNo.1※の導入実績を誇る、信頼性と実績のあるRADIUS認証アプライアンスです。近年では Microsoft Azure などのIaaS環境にも対応し、クラウド中心のシステム構築に最適な認証基盤を提供します。大手企業、官公庁、大学など、業種や規模を問わず幅広く導入されており、安定稼働の実績を重視される場合には、ぜひ NetAttest EPS の採用をご検討ください。

※株式会社富士キメラ総研「2024コミュニケーション関連マーケティング調査総覧」RADIUSサーバー市場

参考記事

![【徹底解説】ガイドライン改定が変える! 自治体DXとセキュリティの未来[座談会]の画像](/media/QujiLanrdXYhfYYS10PniOHWKMGSJplx03pkFEiZ.png)

![【徹底解説】ガイドライン改定が変える! 自治体DXとセキュリティの未来[座談会]の画像](/media/QujiLanrdXYhfYYS10PniOHWKMGSJplx03pkFEiZ.png)