はじめに

ソリトンシステムズのオールインワン認証アプライアンス「NetAttest EPS」と、シスコシステムズ社製 無線LANアクセスポイント 「Cisco Meraki MR36」を連携させ、エンタープライズ方式による認証が可能かを確認しました。

無線接続クライアントは、Windows、macOS、iOS、Android OS 搭載端末で、確認した認証方式はパスワード方式(EAP-PEAP)及び、電子証明書認証方式(EAP-TLS)です。

以下の環境を構成します。

| 製品名 | メーカー | 役割 | バージョン |

| NetAttest EPS-SX15A-A | ソリトンシステムズ | RADIUS/CAサーバー | 5.0.4 |

| MR36 | Cisco | RADIUSクライアント (無線アクセスポイント) | MR 28.7.1 |

| NetAttest D3-SX15-A | ソリトンシステムズ | DHCPサーバー | 5.2.10 |

| Lenovo X390 | Lenovo | 802.1Xクライアント (Client PC) | Windows 10 64bit Windows 標準サプリカント |

| MacBook Pro | Apple | 802.1Xクライアント (Client PC) | 12.5.1 (macOS Monterey) |

iPhone SE (2nd generation) | Apple | 802.1Xクライアント (Client SmartPhone) | 15.6.1 |

| Pixel 5 | 802.1Xクライアント (Client SmartPhone) | 13 |

IEEE802.1X EAP-TLS/EAP-PEAP

| 機器 | IPアドレス | RADIUS port (Authentication) | RADIUS Secret (Key) |

| NetAttest EPS-SX15A-A | 192.168.1.2/24 | UDP 1812 | secret |

| MR36 | 192.168.1.1/24 | secret | |

| NetAttest D3-SX15-A | 192.168.1.3/24 | ー | ー |

| Client PC | DHCP | ー | ー |

| Client SmartPhone | DHCP | ー | ー |

NetAttest EPSのセットアップを下記の流れで行います。

NetAttest EPSの初期設定はLAN1から行います。初期のIPアドレスは「192.168.1.2/24」です。管理端末に適切なIPアドレスを設定し、Google Chrome もしくは Microsoft Edgeから「https://192.168.1.2:2181」にアクセスしてください。

サービス管理ページにログイン後、システム初期設定ウィザードを使用し、以下の項目を設定します。

ログイン後に表示される画面より、「セットアップをはじめる」→「すすめる」→「はじめる」と進み、初期設定ウィザードの「システム」に関する設定を行います。

ここからは、システム初期セットアップウィザードの「システム-2」に関する設定を行います。

OS再起動が完了後、再度サービス管理ページにアクセス及びログインし、サービス初期設定ウィザードを使用して、以下の項目を設定します。

画面上部に「httpsサービスを再起動する」ボタンを選択し、httpsサービスの再起動を行います。

httpsサービスを再起動するとページの再読み込みを求められるため、ページの再読み込みを行います。

サービス管理画面の「管理」メニューにて「RADIUS認証」でフィルタリングし、「NAS/RADIUSクライアント」を選択します。表示された画面で「新規登録」ボタンを選択し、RADIUSクライアントの登録を行います。

サービス管理画面の「管理」メニューにて「利用者とデバイス」でフィルタリングし、「利用者一覧」を選択します。表示された画面で「新規登録」ボタンを選択し、利用者登録を行います。

サービス管理画面より、クライアント証明書の発行を行います。[利用者一覧]ページから該当する利用者のクライアント証明書を発行します。

(クライアント証明書は、user01.p12という名前で保存)

MR36の設定はクラウド上の管理ページであるMerakiダッシュボード

「http://dashboard.meraki.com」 から行います。

ここでは以下の項目を設定します。

MR36はデフォルトではDHCPにてIPアドレスを取得する設定となっています。

ここではIPアドレスの固定方法としてDHCPによる静的割り当てと、MerakiダッシュボードにAP登録後のMerakiダッシュボードによる静的割り当ての方法を紹介します。

「http://192.168.1.3:2182」にアクセスし、D3の管理画面にログインします。「DHCP」-「スコープ」から「+」をクリックし、スコープを追加します。

今回は、端末に払い出すIPアドレスを「192.168.1.4-99」にするため、以下のように設定します。

設定後、「追加」をクリックします。

MR36のMACアドレスにIPアドレスを静的に割当てます。

MACアドレスは筐体裏面に記載されています。

「DHCP」-「静的割り当て」から「+」をクリックし、IPアドレスの静的割り当てを行います。

設定値を入力後、「追加」をクリックします。

「DHCP」-「サーバー状態」から「起動」ボタンを押し、DHCPサーバーを起動します。

「http://dashboard.meraki.com」にアクセスし、Merakiダッシュボードにログインします。

「ネットワーク」より該当するネットワークを選択後 、「ワイヤレス」-「アクセスポイント」を選択します。

筐体裏面のシリアル番号、MACアドレスを確認します。

確認したシリアル番号、MACアドレスに一致した機器にチェックを行い、「アクセスポイントを追加する」をクリックします。

画面上部に変更が保存された旨のアナウンスが表示されます。

「ワイヤレス」-「アクセスポイント」の画面に戻り、アクセスポイントが追加されたことを確認します。

APがダッシュボードに接続された後は、ダッシュボードでIPアドレスを固定することも可能です。ここではダッシュボードでのIPアドレス固定方法を紹介します。

「ワイヤレス」-「アクセスポイント」の画面から追加されたアクセスポイントをクリックします。

SSIDの設定を行います。

「ワイヤレス」-「アクセス制御」をクリックし、SSIDの設定画面へ移動します。

「ワイヤレス」-「アクセスポイント」の画面に移動し、アクセスポイントがオンラインになっていれば設定は完了です。

PCにクライアント証明書をインポートします。ダウンロードしておいたクライアント証明書(user01.p12)をダブルクリックすると、証明書インポートウィザードが実行されます。

Windows標準サプリカントでTLSの設定を行います。

[ワイヤレスネットワークのプロパティ] の [セキュリティ] タブから以下の設定を行います。

PCにデジタル証明書をインポートします。

「キーチェーンアクセス」を起動し、[デフォルトキーチェーン] - [ログイン]を選択後、PKCS#12ファイルをドラッグ&ドロップし、PKCS#12ファイル のパスワードを入力します。

インポートしたCA証明書の信頼設定を変更します。

インポートしたCA証明書をダブルクリックし、[信頼] - [この証明書を使用するとき]の項目で「常に信頼」に変更します。

ウィンドウを閉じると、パスワードを求められるため、端末(Mac)に設定しているパスワードを入力し、「設定をアップデート」を選択します。

参考)

CLIコマンドを利用して、PKCS#12ファイルをインポートすることも可能です。

PKCS#12ファイルをデスクトップ上へ保存し、ターミナルで以下のコマンドを入力します。

| security import /Users/<ログインユーザーID>/Desktop/<証明書ファイル名> -k /Users/<ログインユーザーID>/Library/KeyChains/Login.keychain-db –f pkcs12 –x |

※V11.6.6(macOS Big Sur)及びV12.5(macOS Monterey)で確認したところ、コマンドラインからエクスポート禁止オプション("-x")を設定してインポートしても、キーチェーアクセスから秘密鍵をエクスポート出来てしまうようです。

なお、ソリトンシステムズの証明書配布ソリューションであるEPS-apを利用してクライアント証明書をインポートした場合は、秘密鍵のエクスポートは不可の状態となります。

Mac標準サプリカントでTLSの設定を行います。

メニューバーのネットワークのアイコンをクリックして、「“ネットワーク“環境設定…」をクリックし、以下の設定を行います。

NetAttest EPSから発行したクライアント証明書をiOSデバイスにインポートする方法には下記などがあります。

いずれかの方法でCA証明書とクライアント証明書をインポートします。本書では割愛します。

MR36で設定したSSIDを選択し、サプリカントの設定を行います。

まず、「ユーザ名」には証明書を発行したユーザーのユーザーIDを入力します。次に「モード」より「EAP-TLS」を選択します。その後、「ユーザ名」の下の「ID」よりインポートされたクライアント証明書を選択します。

※初回接続時は「信頼されていません」と警告が出るので、「信頼」を選択し、接続します。

NetAttest EPSから発行したクライアント証明書をAndroidデバイスにインポートする方法として、下記3つの方法等があります。いずれかの方法でCA証明書とクライアント証明書をインポートします。手順については、本書では割愛します。

※1 メーカーやOSバージョンにより、インポート方法が異なる場合があります。事前にご検証ください。

※2 メーカーやOSバージョン、メーラーにより、インポートできない場合があります。事前にご検証ください。

※3 メーカーやOSバージョンにより、Soliton KeyManagerが正常に動作しない場合があります。事前にご検証ください。

Android 13では証明書インポート時に用途別に証明書ストアが選択できますが、本書では無線LANへの接続を行うため、クライアント証明書は「Wi-Fi証明書」を選択しています。

MR36で設定したSSIDを選択し、サプリカントの設定を行います。

「ID」には証明書を発行したユーザーのユーザーIDを入力します。CA証明書とユーザー証明書はインポートした証明書を選択して下さい。

[ワイヤレスネットワークのプロパティ] の「セキュリティ」タブから以下の設定を行います。

Mac標準サプリカントでTLSの設定を行います。

メニューバーのネットワークのアイコンをクリックして、「“ネットワーク“環境設定…」をクリックし、以下の設定を行います。

MR36で設定したSSIDを選択し、サプリカントの設定を行います。「ユーザ名」、「パスワード」には「2-6 利用者の登録」で設定したユーザーID、パスワードを入力してください。

※初回接続時は「証明書が信頼されていません」と警告が出るので、「信頼」を選択し、接続します。

MR36で設定したSSIDを選択し、サプリカントの設定を行います。「ID」「パスワード」には「2-6 利用者の登録」で設定したユーザーID、パスワードを入力してください。「CA証明書」にインポートしたCA証明書を選択してください。

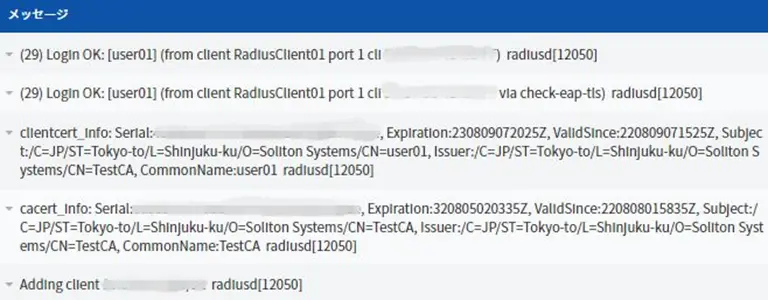

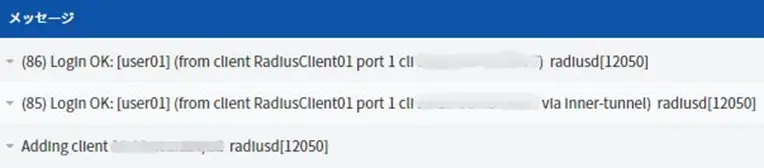

EPSのRADIUS認証ログは、サービス管理画面の「管理」メニューにて「ログ」でフィルタリングし、「RADIUS認証ログ」を選択することで確認可能です。

| EAP-TLS認証が成功した場合のログ表示例 |  |

| EAP-PEAP認証が成功した場合のログ表示例 |  |

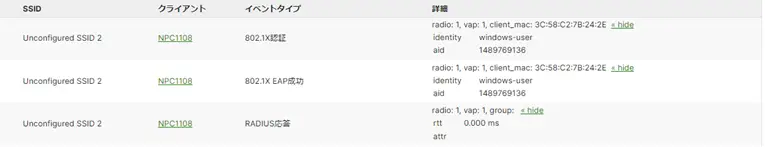

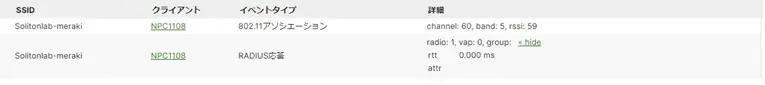

MR36のログは、ダッシュボードの「ワイヤレス」-「アクセスポイント」から該当の機器を選択し、「イベントログ」タブから確認可能です。

また、「フルイベントログを参照」をクリックするとより詳しい情報が確認可能です。

| EAP-TLS認証が成功した場合のログ表示例 |  |

| EAP-PEAP認証が成功した場合のログ表示例 |  |

ソリトンシステムズのオールインワン認証アプライアンス「NetAttest EPS」と、シスコシステムズ社製 無線LANアクセスポイント 「Cisco Meraki MR36」を連携させ、エンタープライズ方式による認証が可能であることを確認しました。

今回の連携検証は、最もシンプルな構成で行っています。

企業ネットワークへの導入を検討するにあたっては、無線アクセスポイントの各種機能の評価も必要になります。より実環境に近い構成での確認をお奨めします。