本記事では、AWS環境へNetAttest EPS(以下「EPS」という)を構築する手順をご紹介します。

社内ネットワークからAWS上のEPSへVPN経由でアクセスします。

以下の流れでEPSを構築していきます。

【事前準備】AWS環境の構築

【仮想マシンの構築】EPSの構築

注意事項

※リージョンや地域について、 例としてアジアパシフィック(東京)を選択していますが、あくまで参考情報としてご覧ください。

※構築手順にて、特に指定がない項目については、デフォルト値で設定をしています。

※EPSはAWSのSSDストレージで動作する設計となっています。

まず、AWS環境の構築を行います。

このセクションでは、AWSと社内ネットワークをVPN接続するための設定方法を記載しています。

■ 前提条件

・AWS上に構築する仮想マシンのIPアドレス範囲は192.168.1.0/24

・リージョンはアジアパシフィック(東京)を選択

すでにVPN環境が整っている場合は、この項目をスキップし、

「【仮想マシンの構築】EPSの構築」のセクションから設定を進めてください。

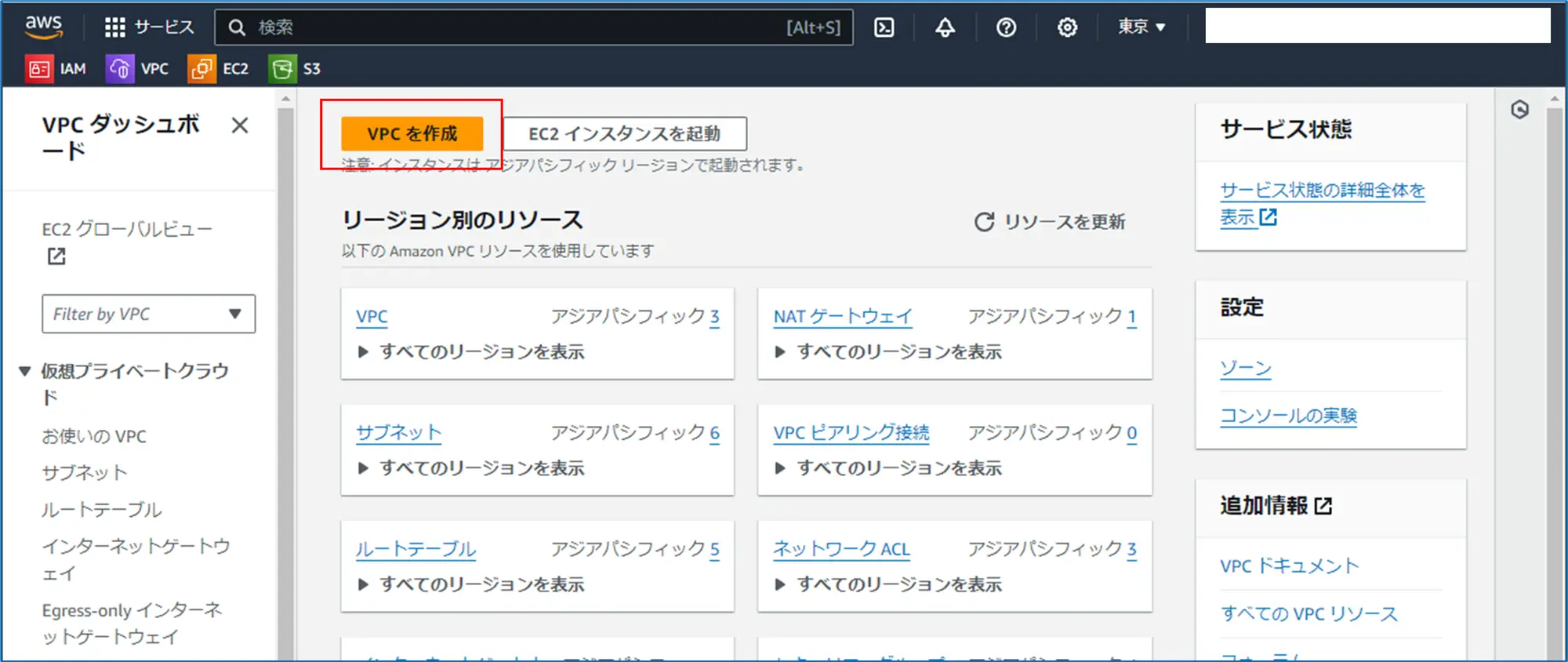

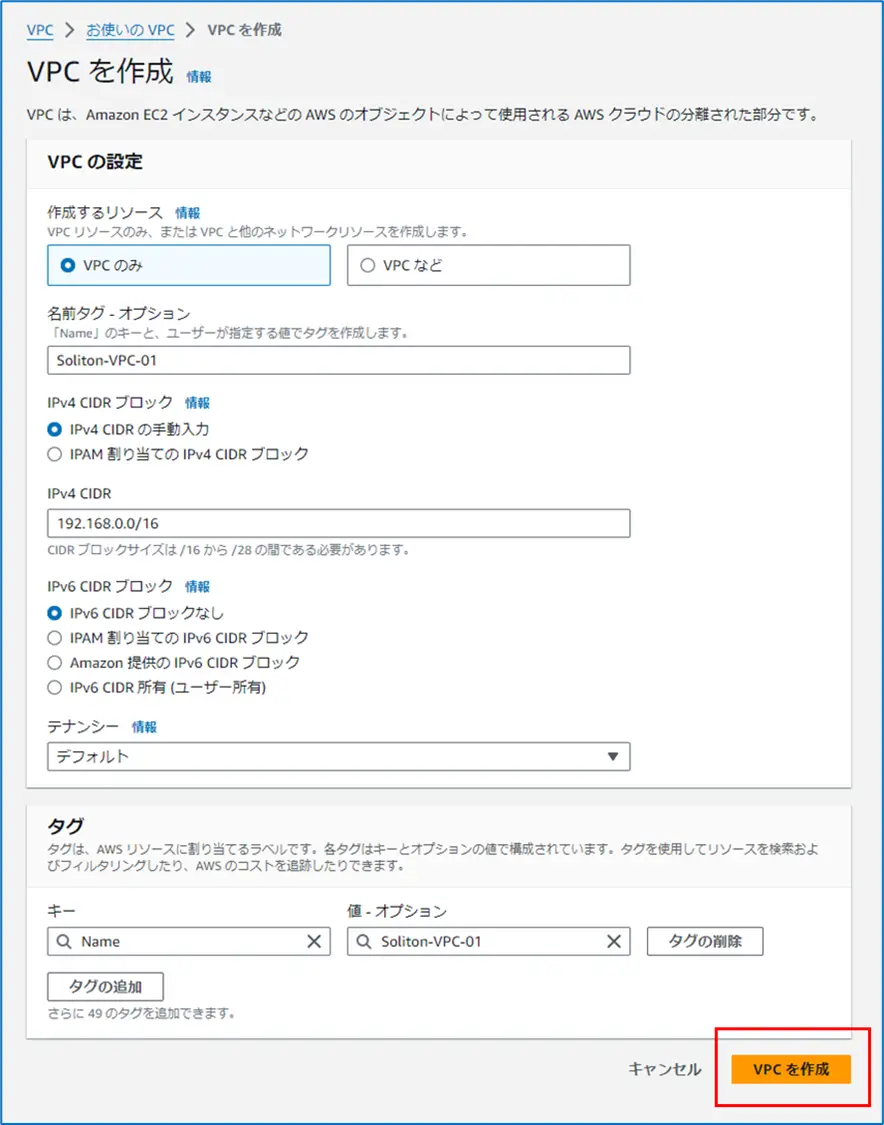

| 作成するリソース | VPCのみ | - |

| 名前タグ - オプション | (例) Soliton-VPC-01 | 任意の名前を入力 |

| IPv4 CIDR ブロック | IPv4 CIDR の手動入力 | - |

| IPv4 CIDR | 192.168.0.0/16 | 仮想マシンに割り当てるIPアドレスの範囲 |

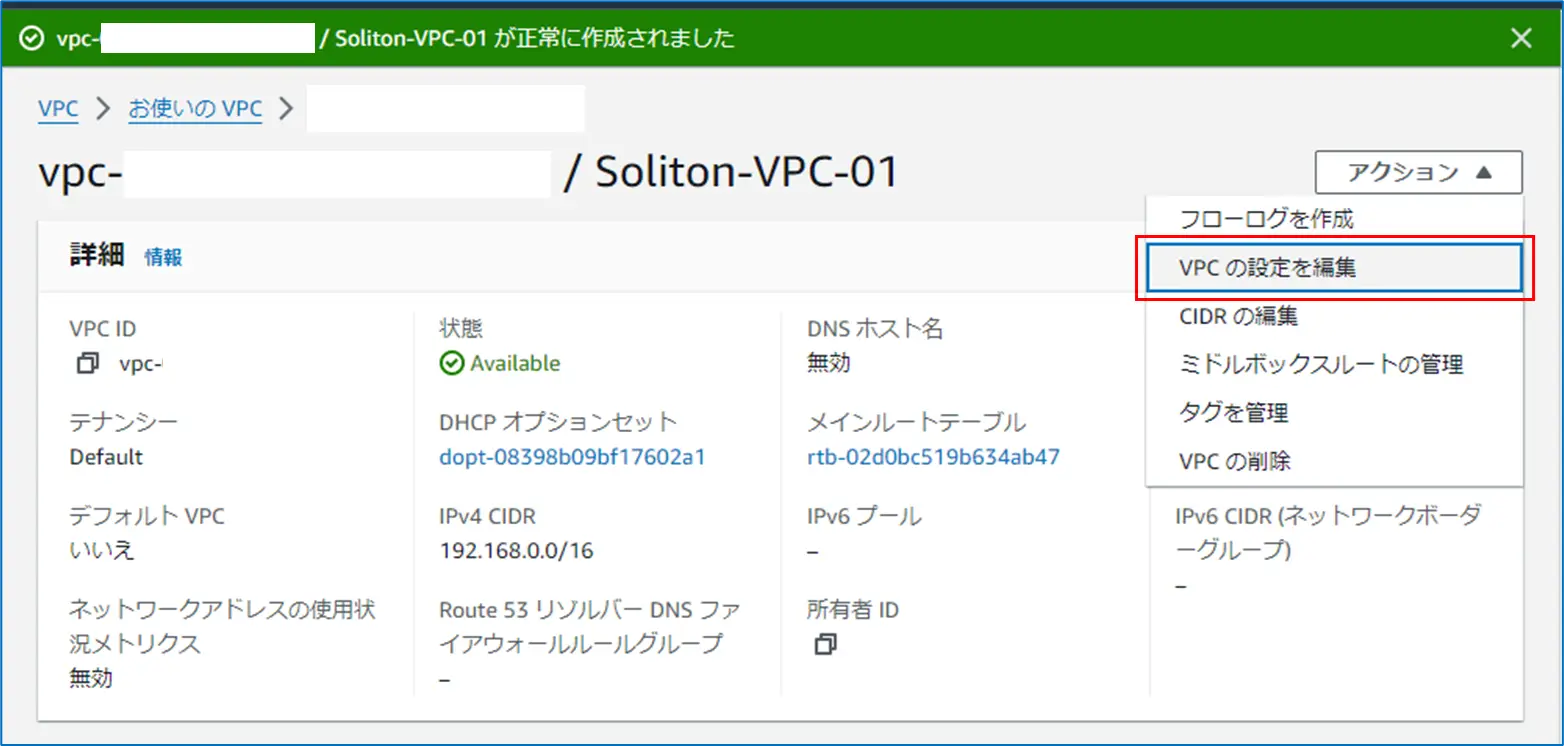

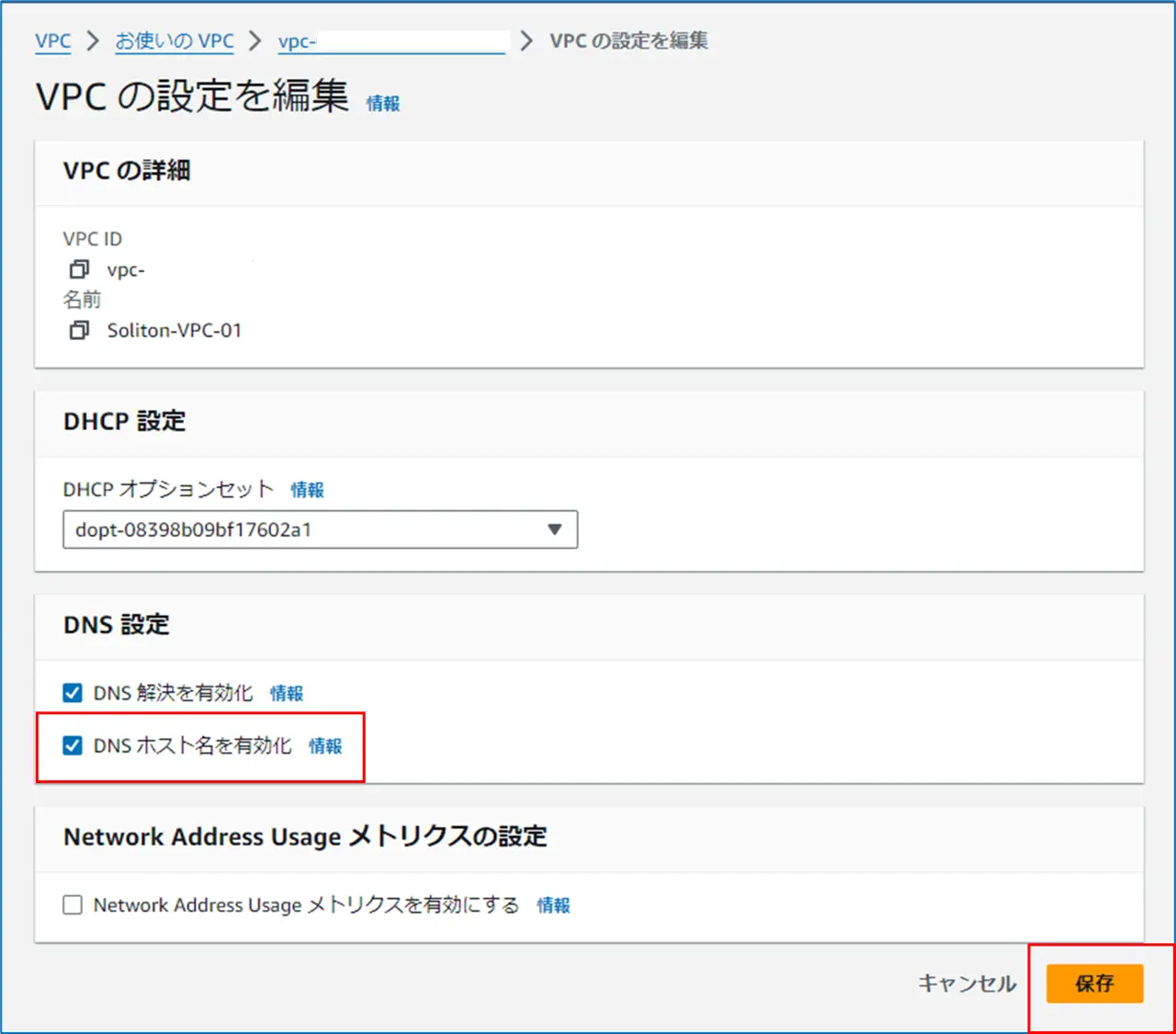

以上でVPCの作成が完了しました。

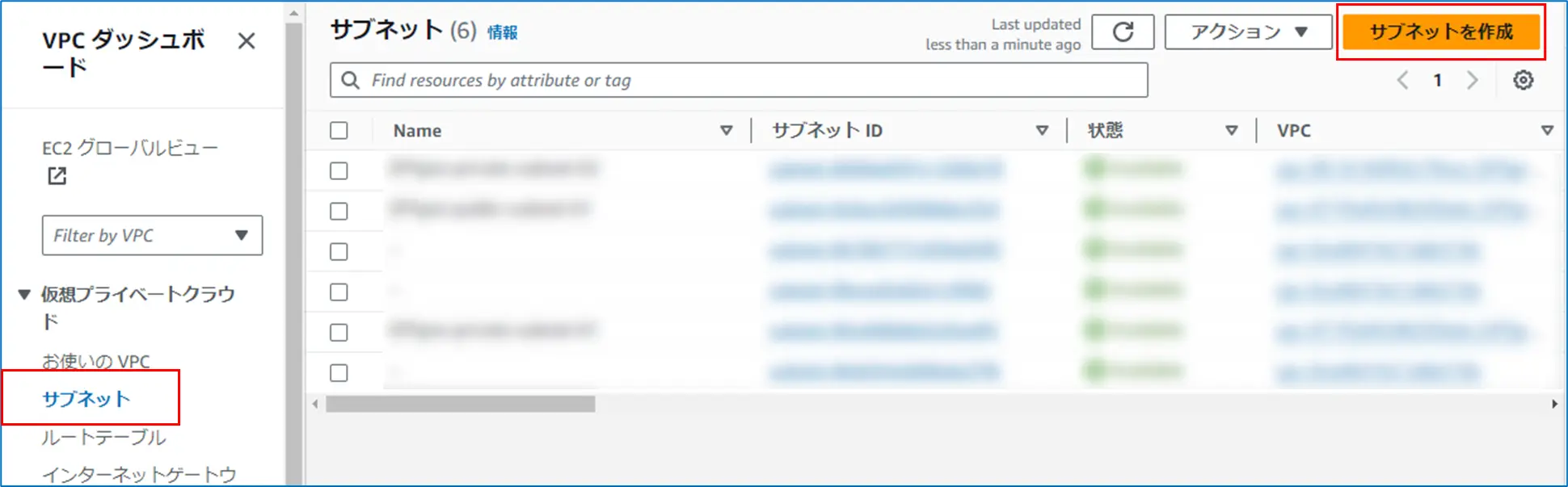

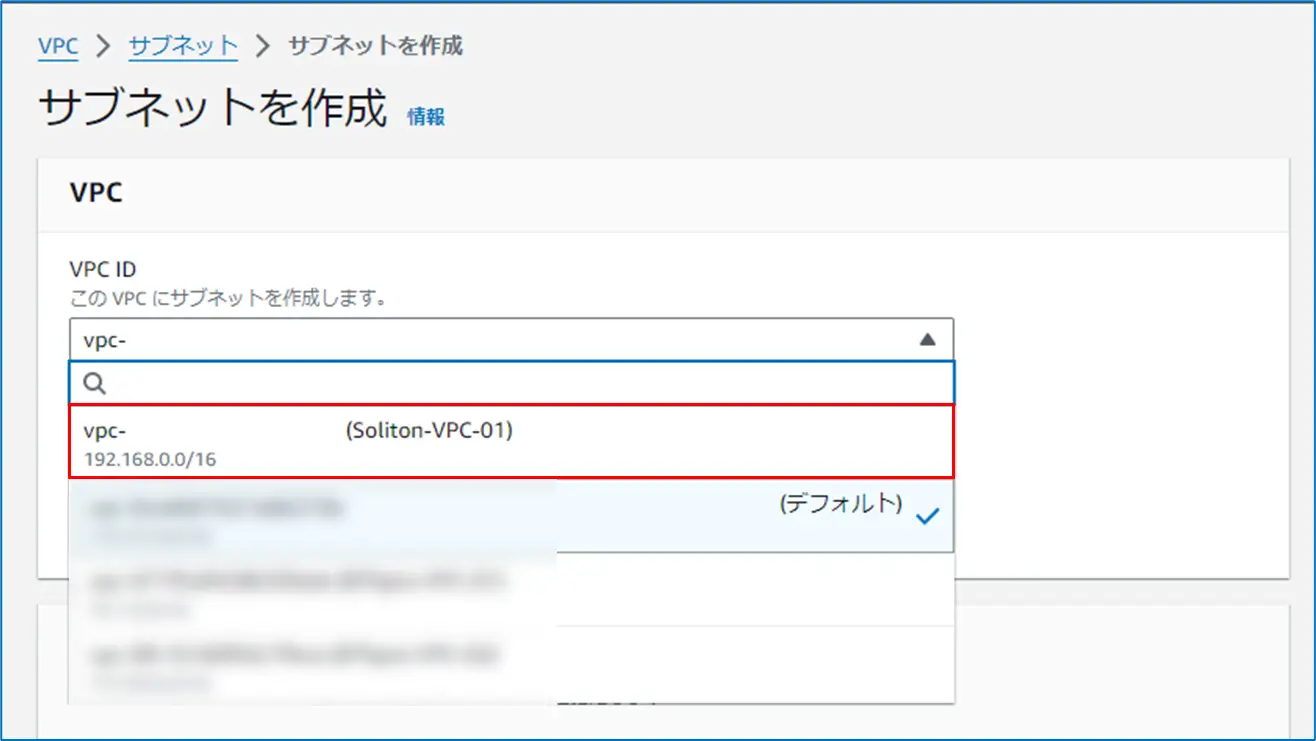

作成したVPCにサブネットの割り当てを行います。

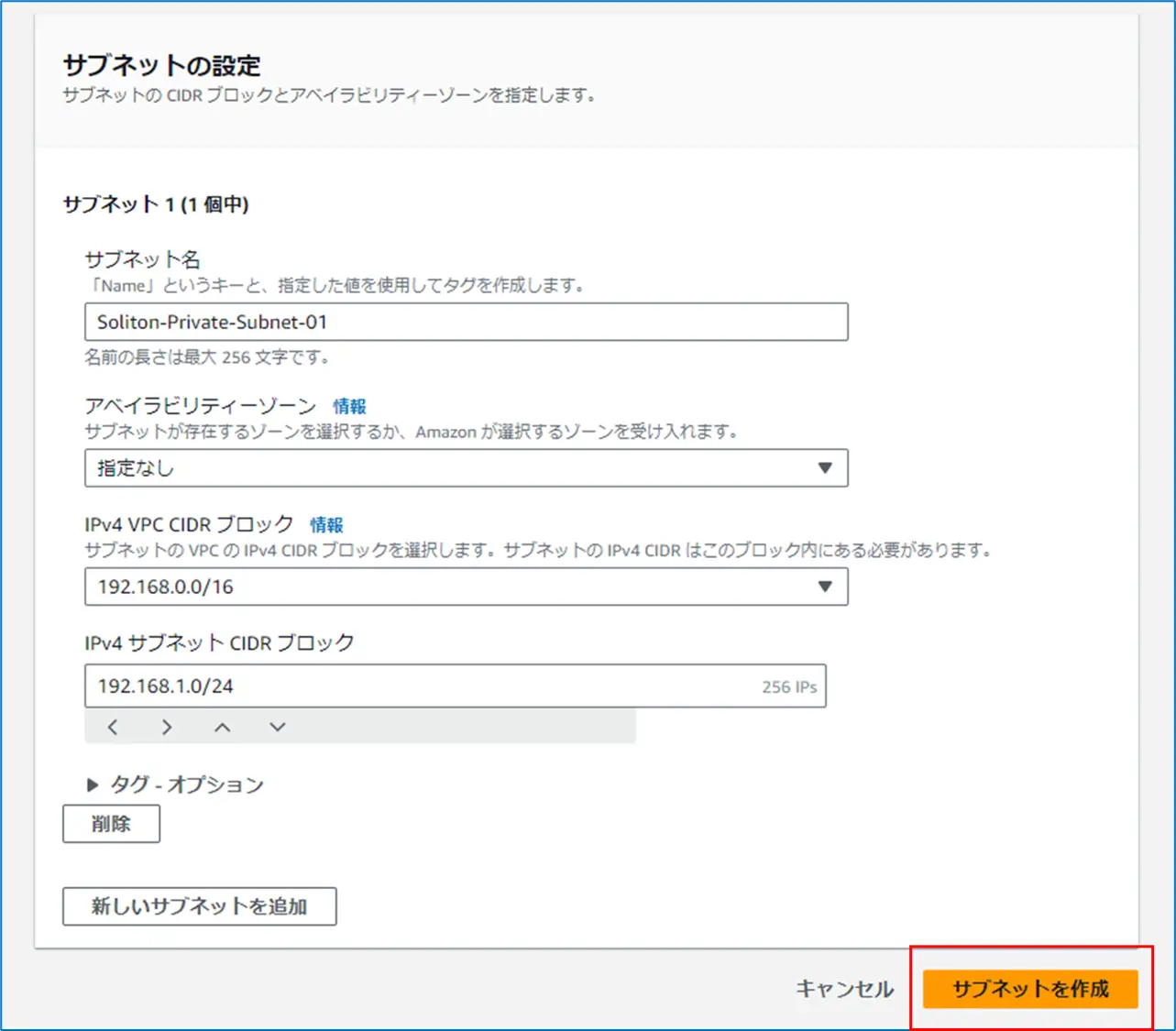

| サブネット名 | (例) Soliton-Private-Subnet-01 | 任意の名前を入力 |

| アベイラビリティーゾーン | 指定なし | 構築環境に合わせて選択 |

| IPv4 VPC CIDR ブロック | 192.168.0.0/16 | 仮想マシンに割り当てるIPアドレスの範囲 |

| IPv4 サブネット CIDR ブロック | 192.168.1.0/24 | 仮想マシンに割り当てるIPアドレスの範囲 |

以上でプライベート サブネットの作成が完了しました。

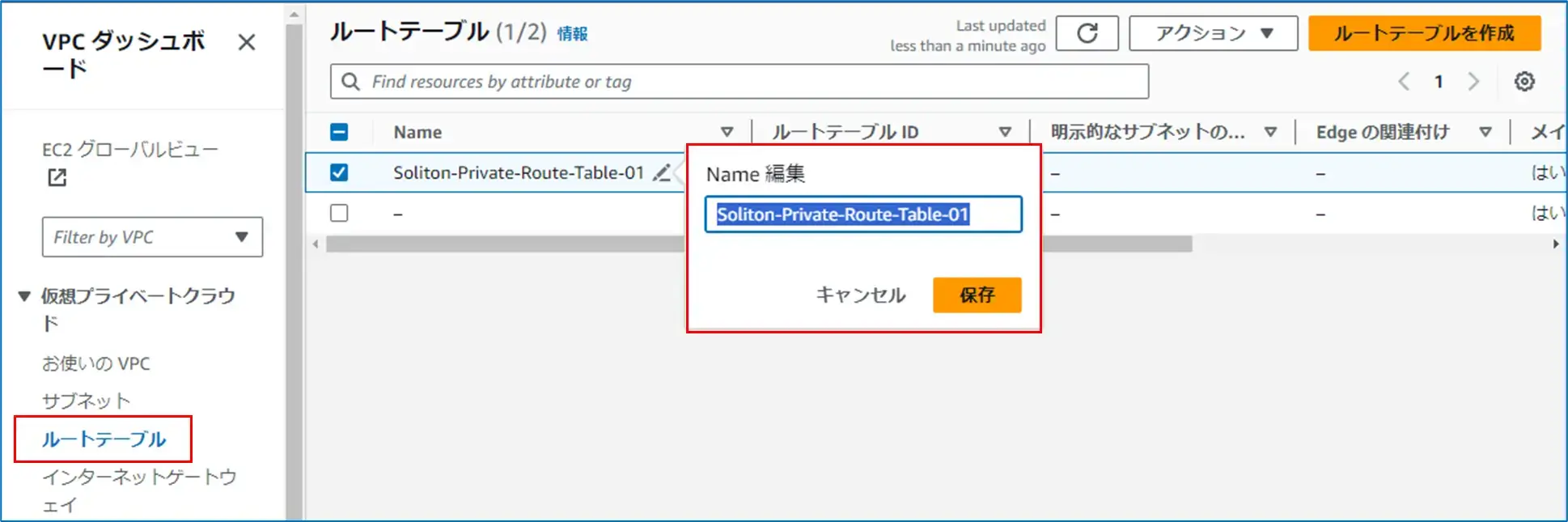

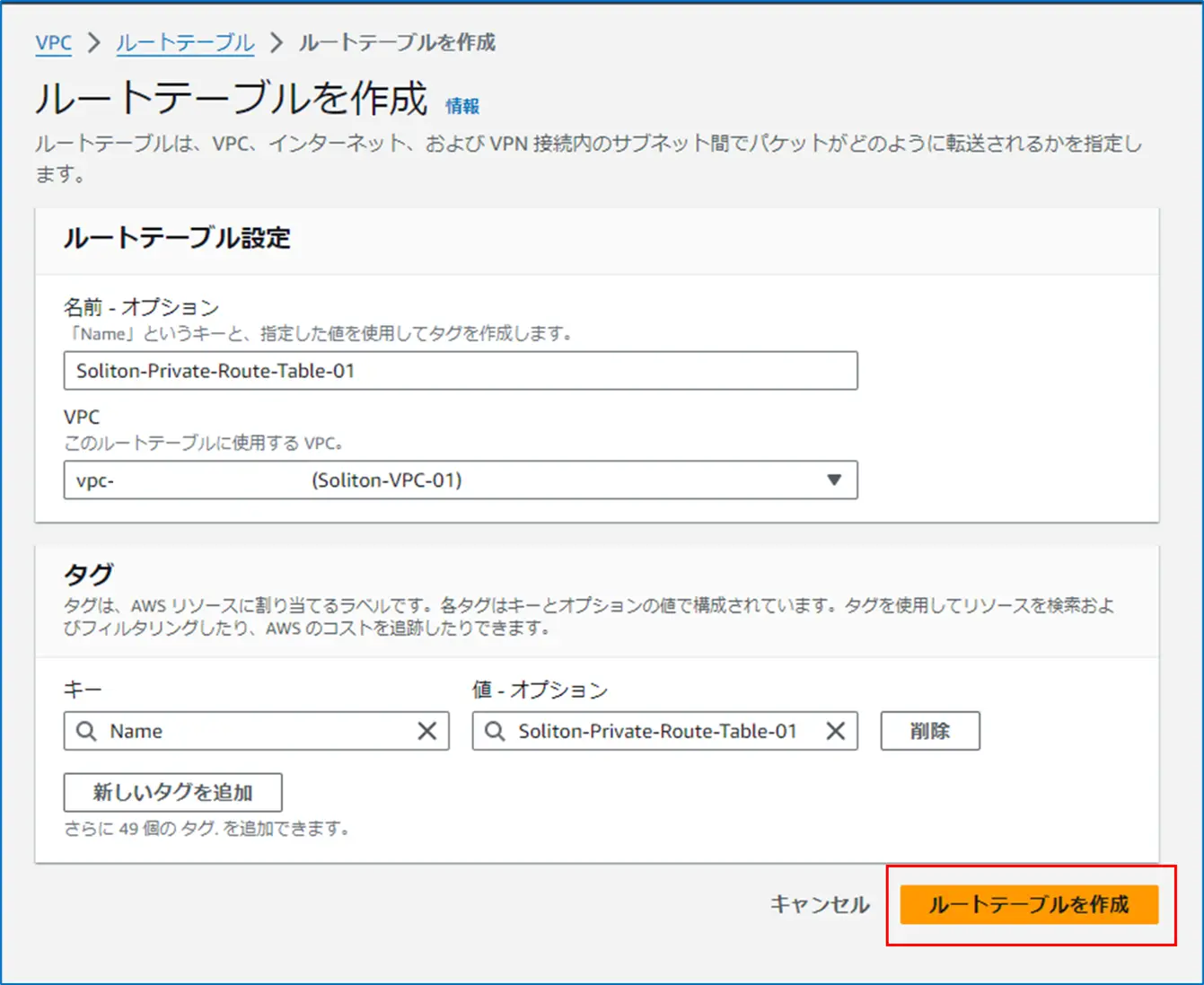

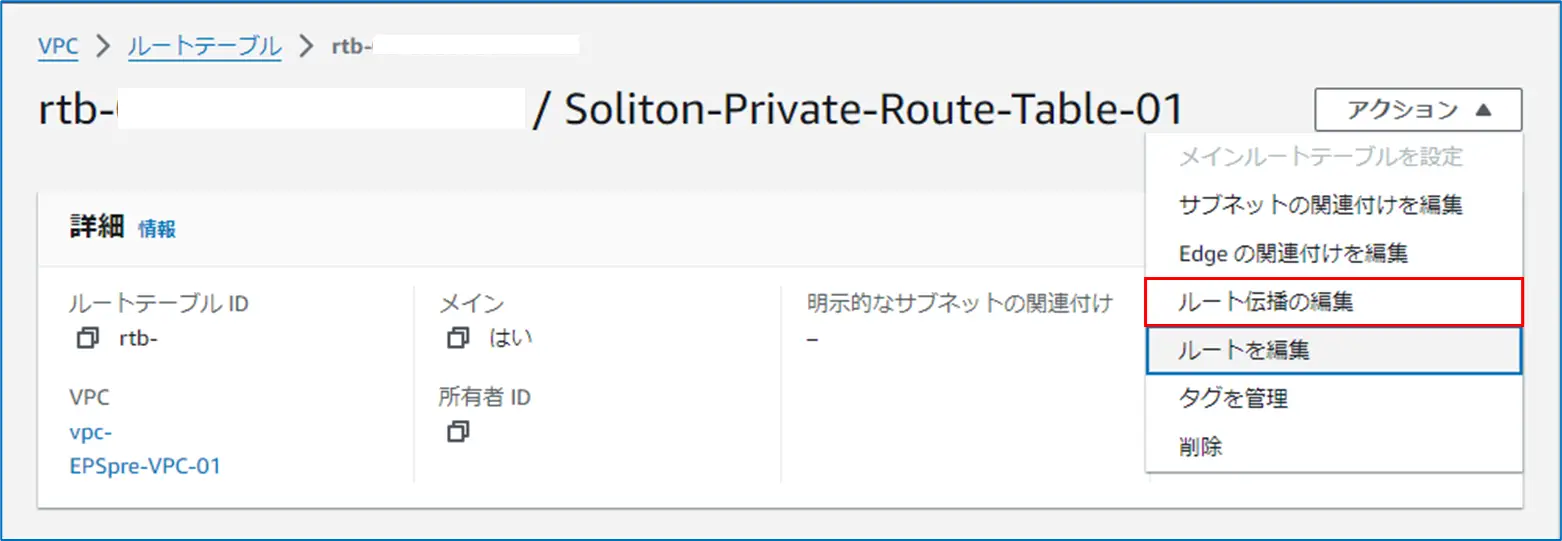

左側メニューの「ルートテーブル」をクリックし、画面を表示後、作成したVPCに対応したルートテーブルの「Name」をクリックし、名前から判断しやすくするために名前を入力します。

(例) Soliton-Prinate-Route-Table-01

以上でプライベートルートテーブルの編集①は完了しました。

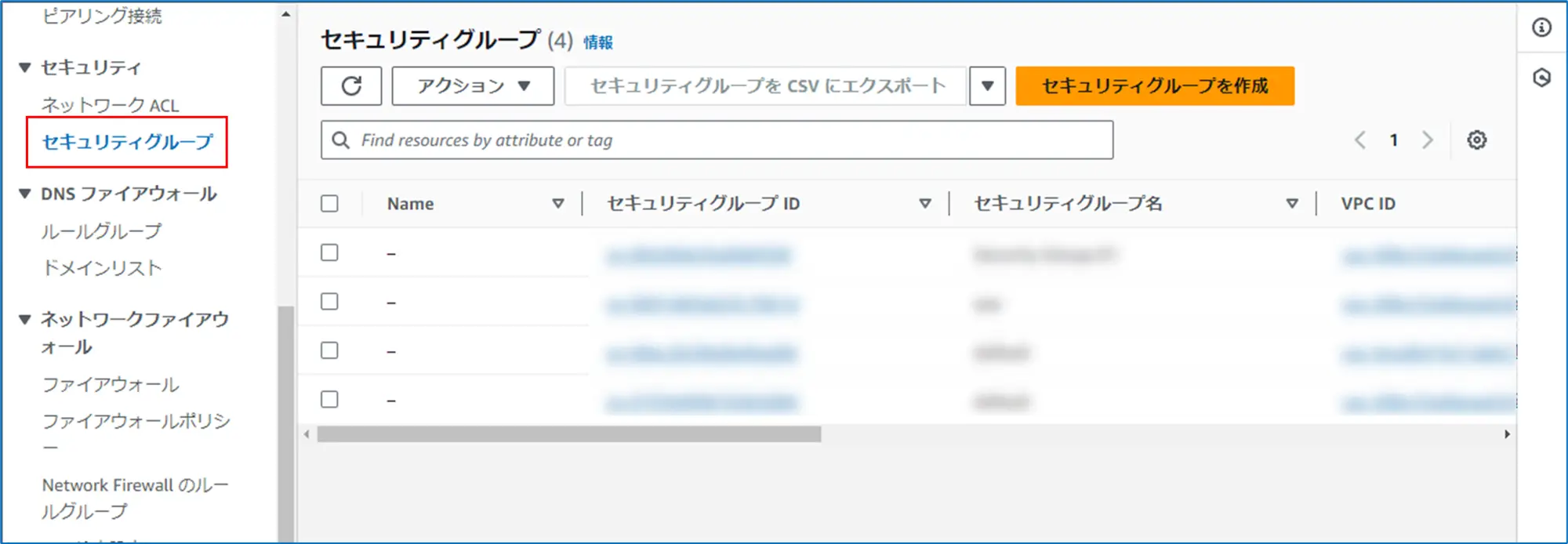

左側メニューの「セキュリティグループ」をクリックし、画面を表示後、右上の「セキュリティグループを作成」をクリックします。

セキュリティグループの設定は、使用する仮想マシンの要件に基づいて適切に設定してください。

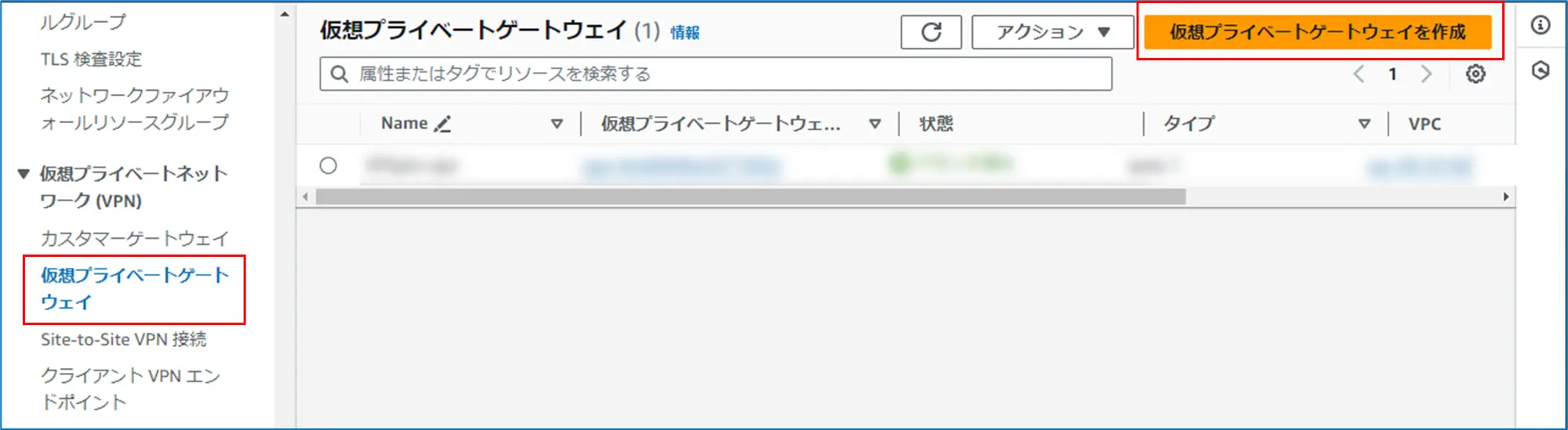

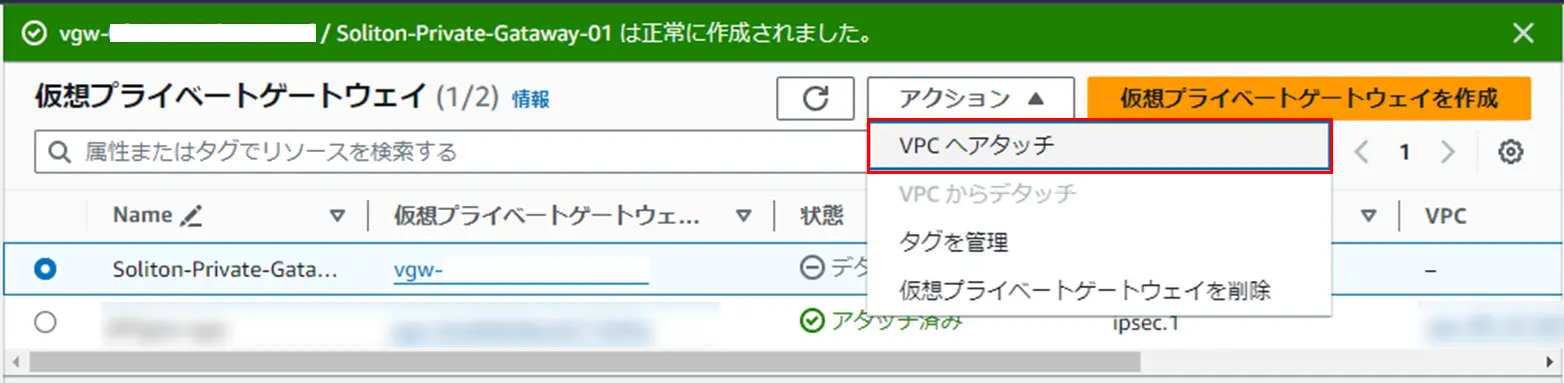

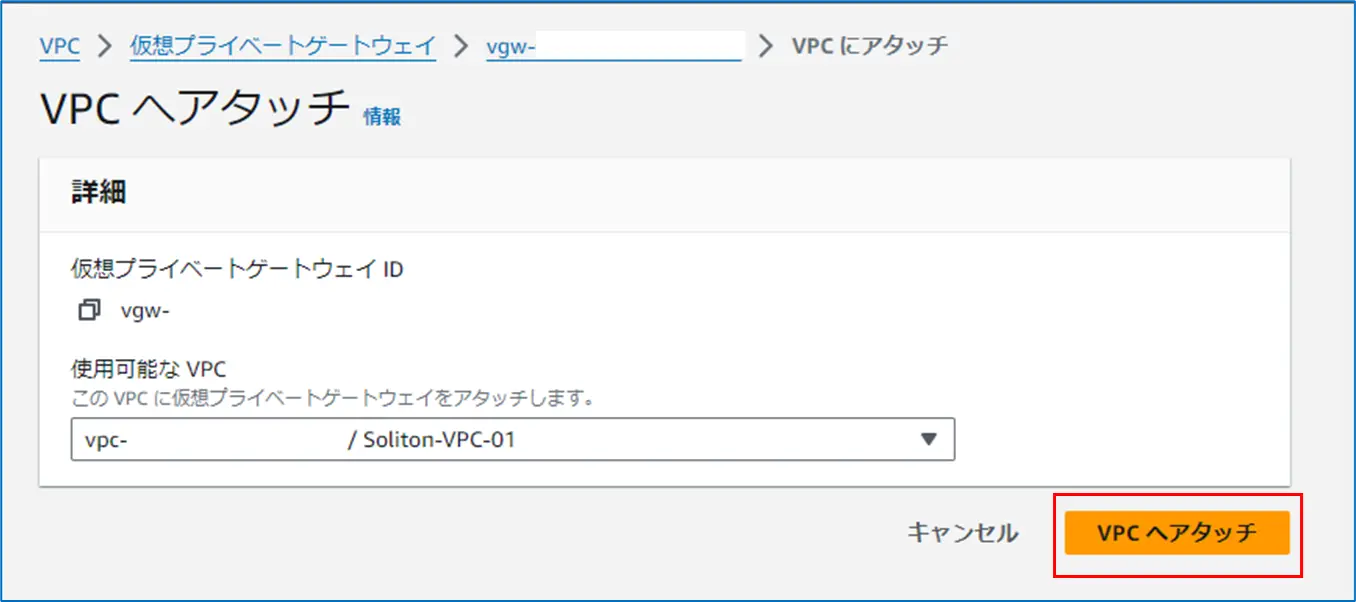

VPNを使用するために仮想プライベートゲートウェイを作成します。

| 名前タグ - オプション | (例) Soliton-Private-Gateway-01 | 任意の名前を入力 |

以上で仮想プライベートゲートウェイの作成は完了しました。

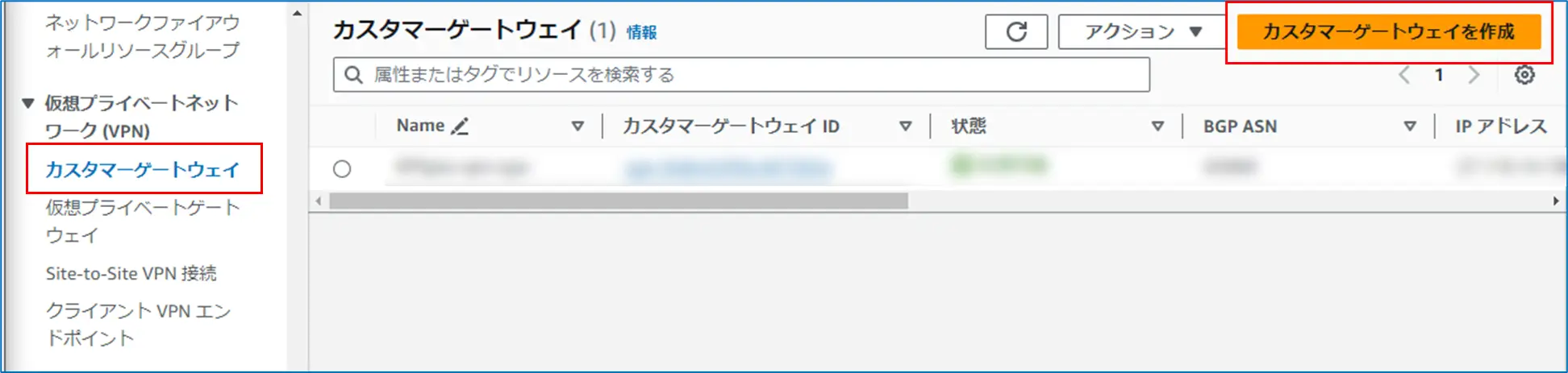

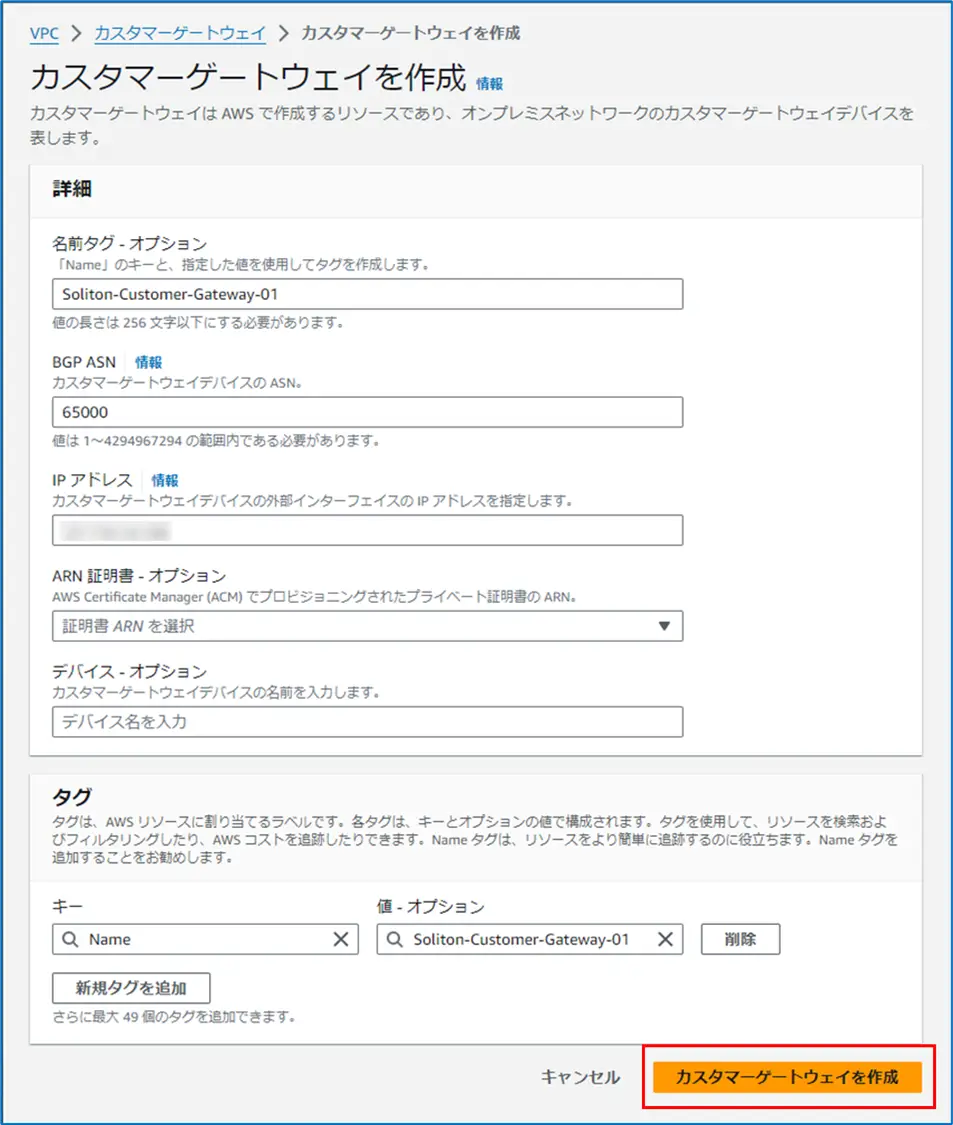

オンプレVPN機器側の情報を入力します。

| 名前タグ - オプション | (例) Soliton-Customer-Gateway-01 | 任意の名前を入力 |

| IPアドレス | オンプレVPN機器のグローバルIPアドレス | |

以上でカスタマーゲートウェイの作成は完了しました。

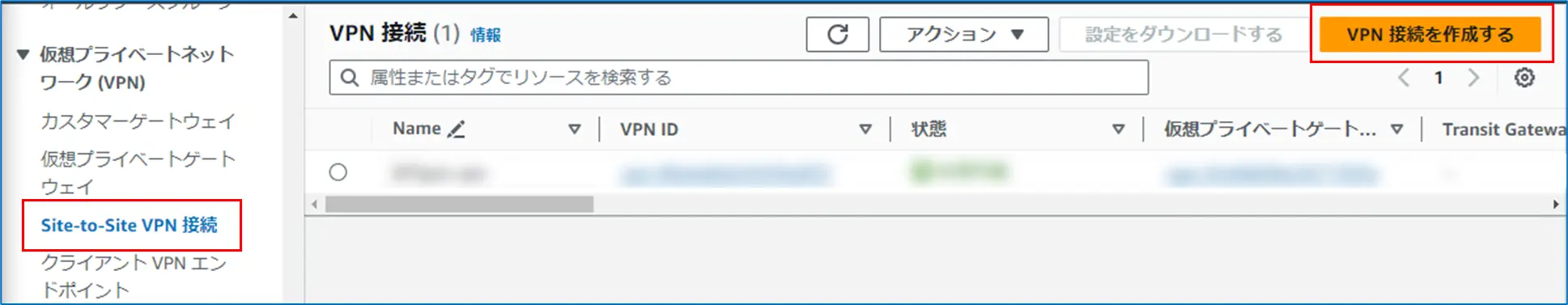

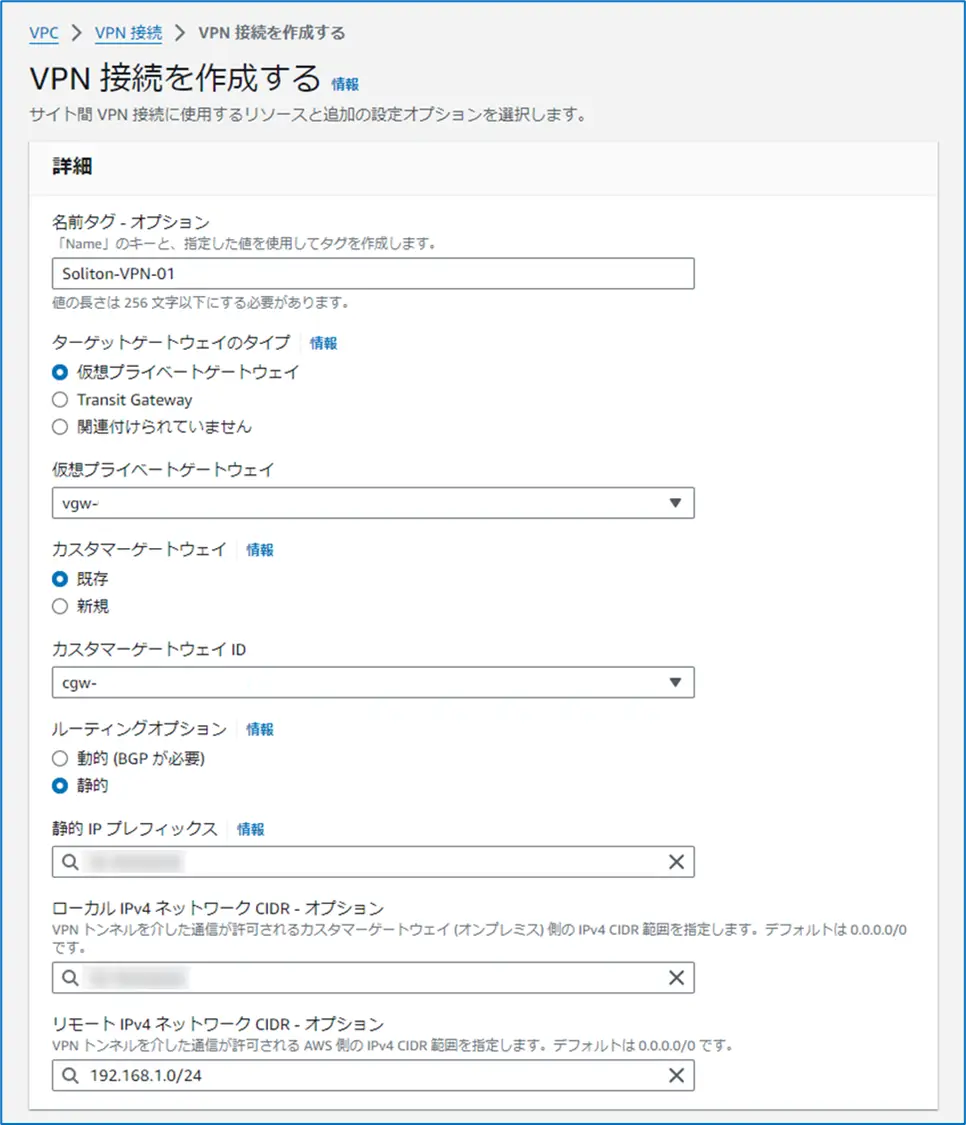

| 名前タグ - オプション | (例) Soliton-VPN-01 | 任意の名前を入力 |

| ターゲットゲートウェイのタイプ | 仮想プライベートゲートウェイ | - |

| 仮想プライベートゲートウェイ | 作成した仮想プライベートゲートウェイを選択 | - |

| カスタマーゲートウェイ | 既存 | - |

| カスタマーゲートウェイID | 作成したカスタマーゲートウェイIDを選択 | - |

| ルーティングオプション | 静的 | - |

| 静的IPプレフィックス | 社内ネットワークのIPアドレス範囲 | - |

| ローカルIPv4ネットワーク CIDR - オプション | 社内ネットワークのIPアドレス範囲 | - |

| リモートIPv4ネットワーク CIDR - オプション | 192.168.1.0/24 | - |

以上でSite-to-Site VPN接続の設定は完了しました。

VPN接続に必要な設定のサンプル、パスワードは「設定をダウンロードする」よりダウンロードしたファイルに記載されています。

ダウンロードしたファイルを開き情報を確認しながらオンプレVPN機器でVPN設定を行います。

VPN設定に必要な情報はダウンロードしたファイルにすべて記載されています。

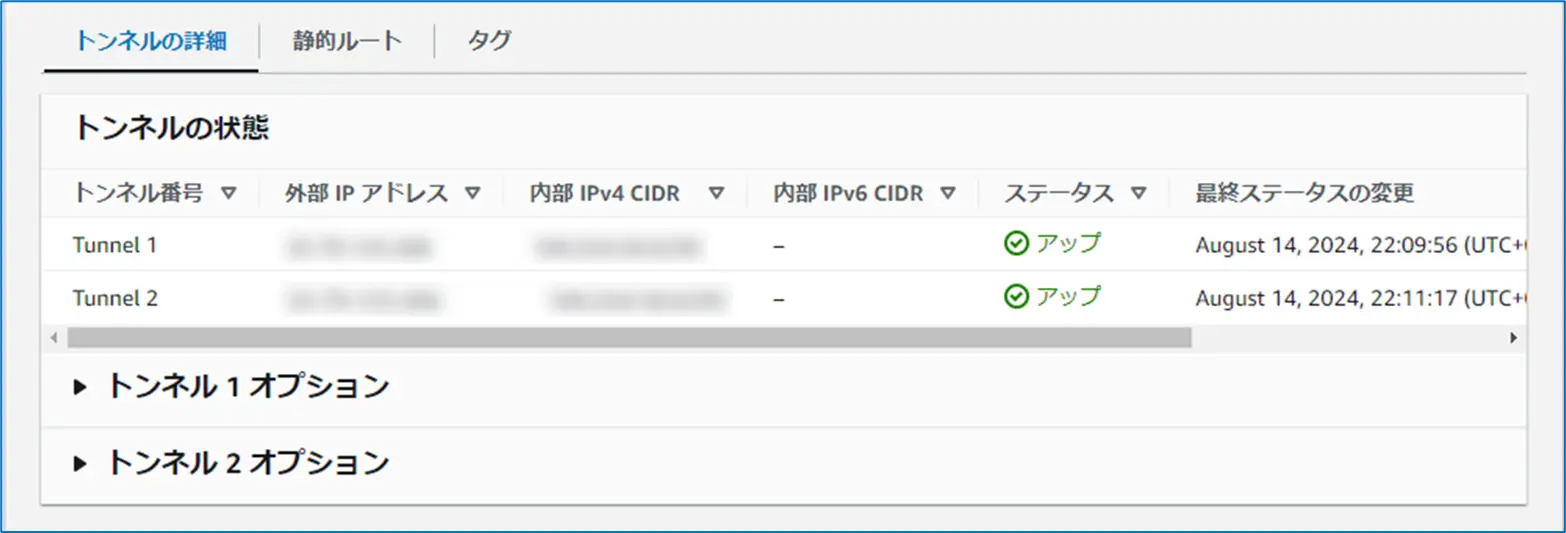

オンプレVPN機器でVPN設定後、「トンネルの詳細」を確認しステータスがアップになっていることを確認します。

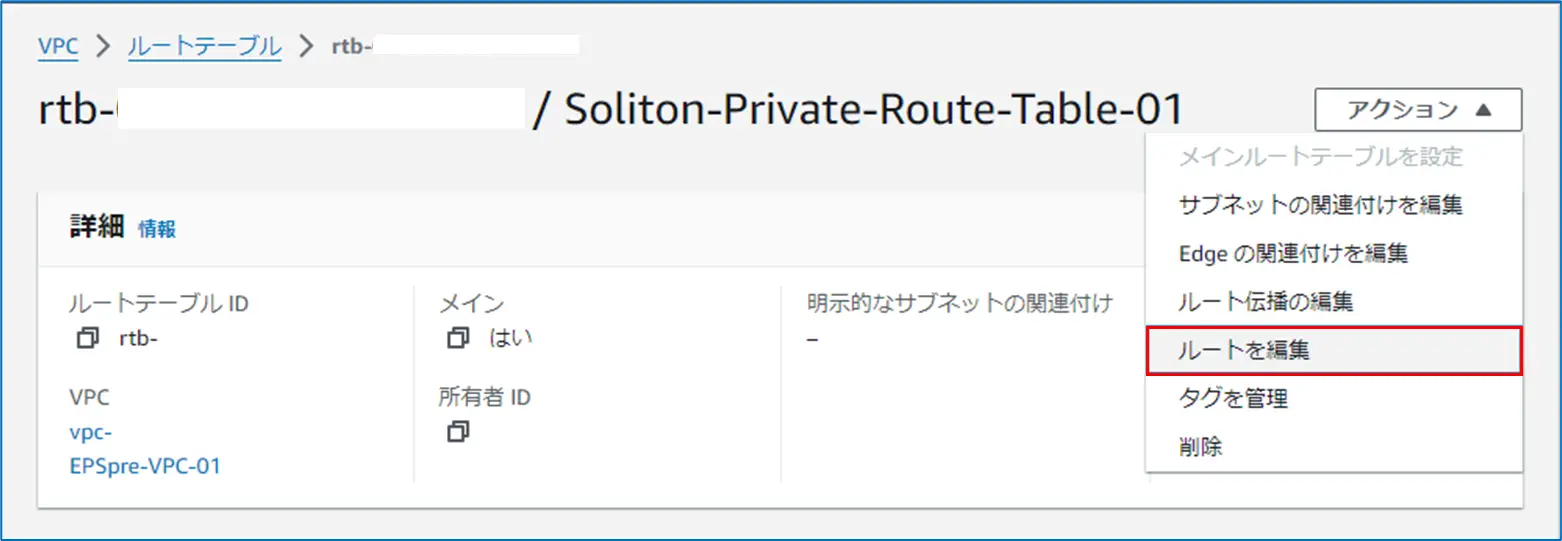

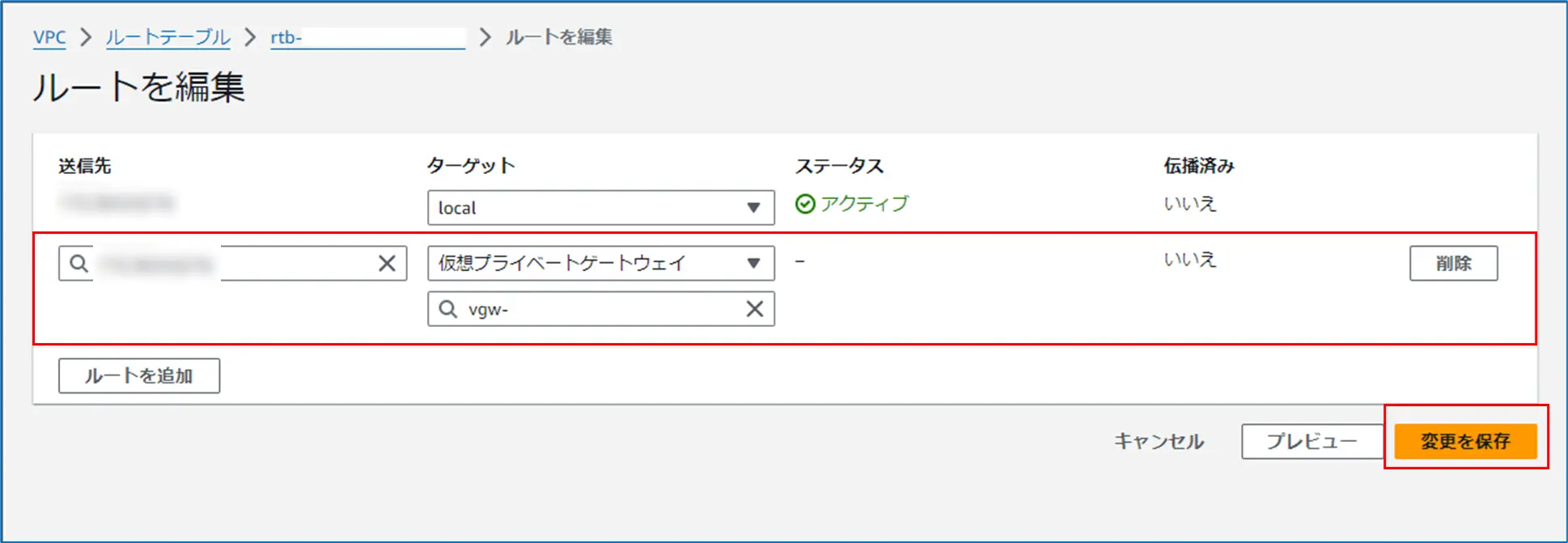

プライベートルートテーブルの編集②を行います。

| 送信先 | 社内ネットワークのIPアドレス範囲 |

| ターゲット | 作成した仮想プライベートゲートウェイ |

以上でプライベートルートテーブの編集②が完了しました。

これで社内ネットワークとAWS間でVPN接続が可能になりました。

※この構成例では、インターネットとの通信は考慮されていません。

※インターネットとの通信を行う場合は、必要な通信ができるようにネットワーク設定を構成してください。

ここからはEPSの構築方法を記載します。

まず、EPSをEC2上にデプロイするための準備をします。

EPSのイメージファイル(VMDKファイル)をAWSへアップロードして保存するためのS3バケットを作成します。

必要な権限(ポリシー):AmazonS3FullAccess

すでにS3バケットがある場合は、スキップしてください。

以上でS3の作成は完了しました。

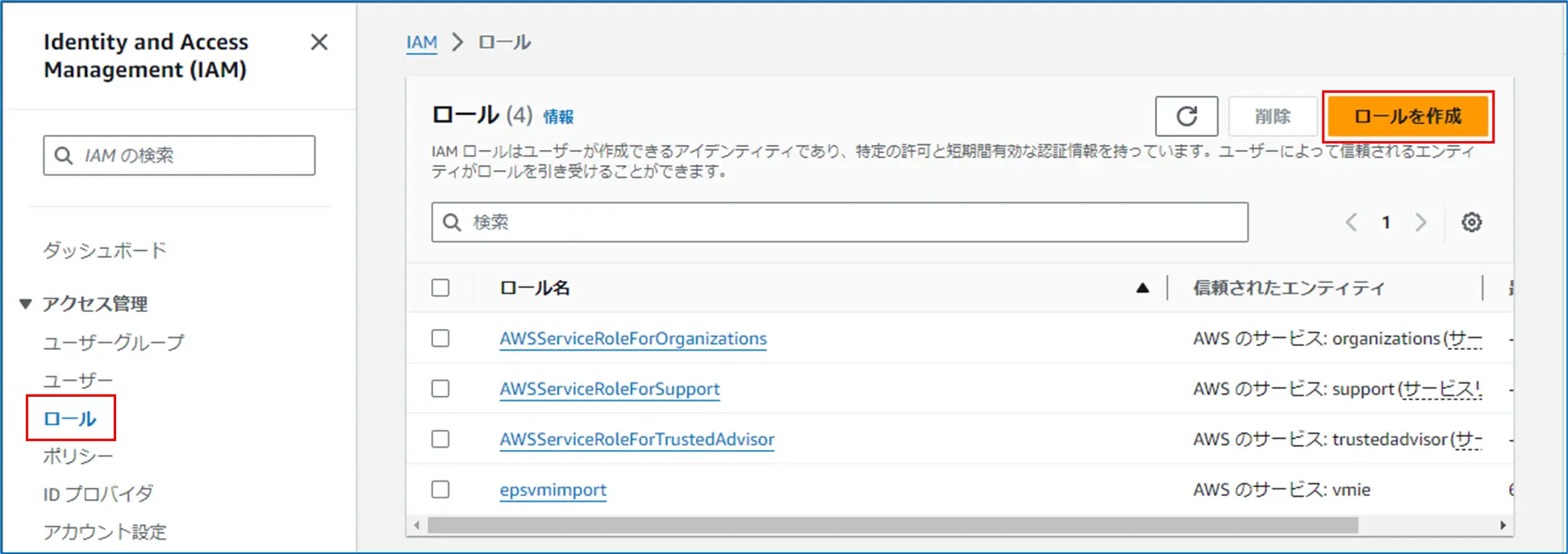

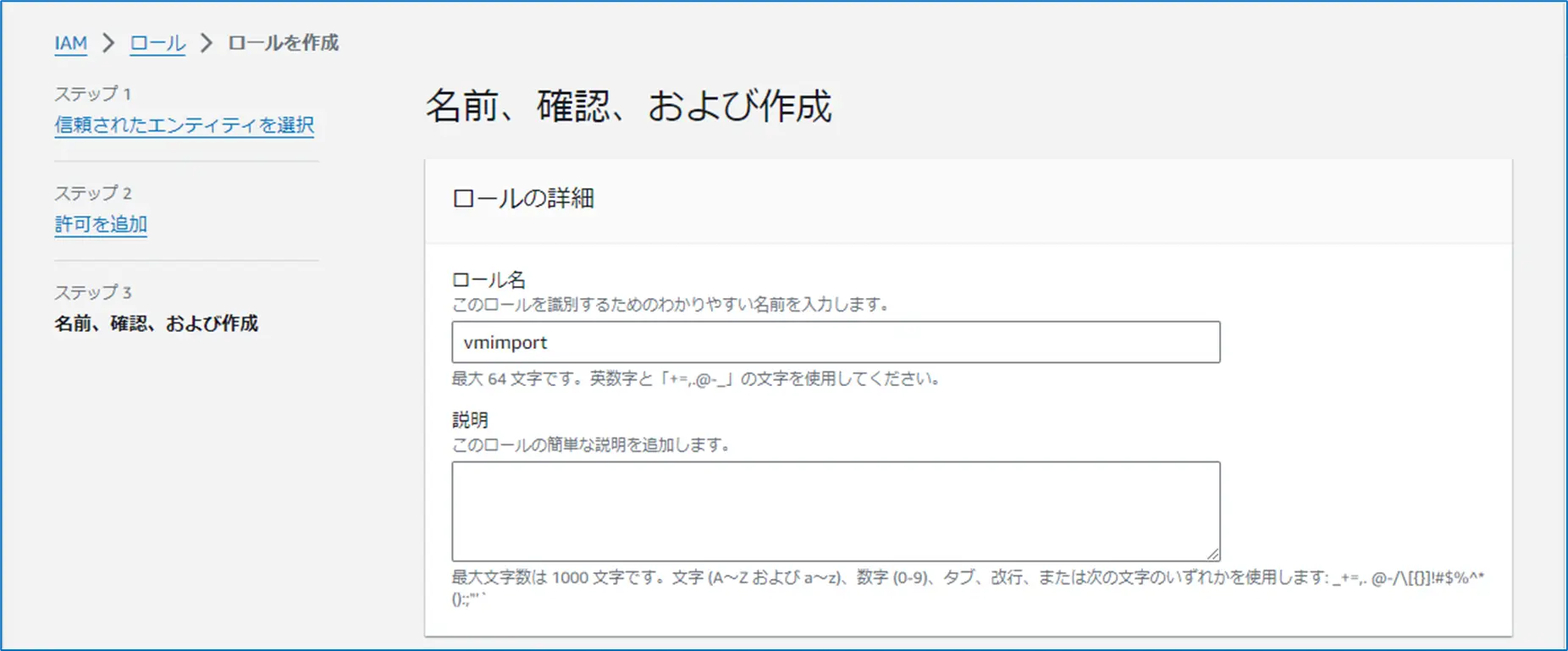

必要な権限(ポリシー):IAMFullAccess

{

"Version":"2012-10-17",

"Statement":[

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetObject",

"s3:ListBucket"

],

"Resource": [

"arn:aws:s3:::your-s3-bucket-name",

"arn:aws:s3:::your-s3-bucket-name/*"

]

},

{

"Effect": "Allow",

"Action": [

"ec2:ModifySnapshotAttribute",

"ec2:CopySnapshot",

"ec2:RegisterImage",

"ec2:Describe*"

],

"Resource": "*"

}

]

}

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": { "Service": "vmie.amazonaws.com" },

"Action": "sts:AssumeRole",

"Condition": {

"StringEquals":{

"sts:Externalid": "vmimport"

}

}

}

]

}

以上でインポート用のポリシー、ロールの作成が完了しました。

S3にEPSのVMDKファイルをアップロードします。

必要な権限(ポリシー):AmazonS3FullAccess

※VMDKファイルは、保守契約者専用サービス(Soliton Cloud Ocean Service)を通じて、AWS版EPSをご契約のお客様にダウンロード提供されます。

以上でS3へEPSのVMDKファイルのアップロードが完了しました。

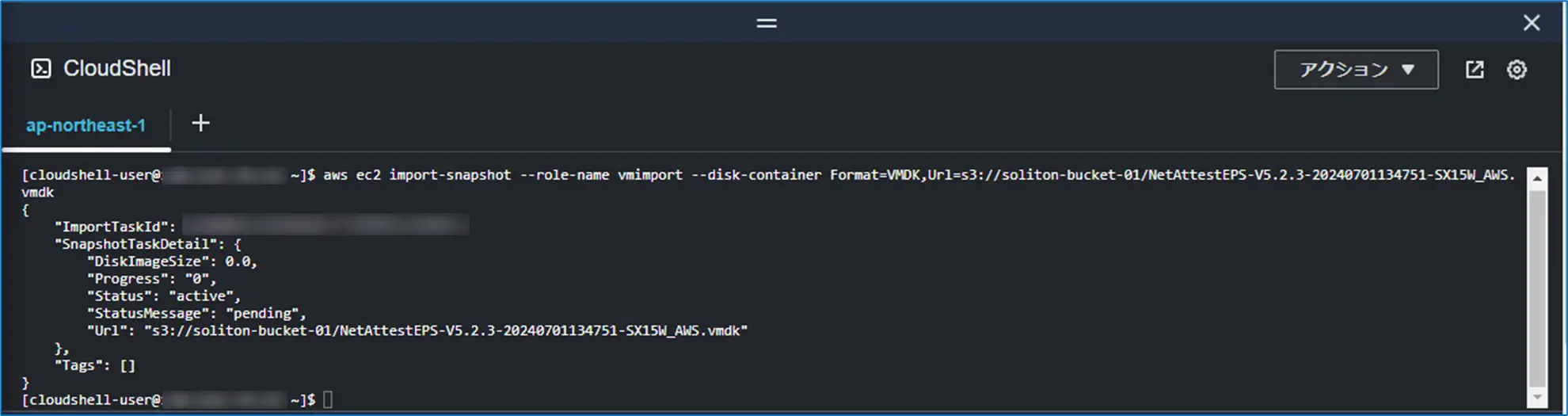

CloudShellを利用してAMIの登録を行います。

必要な権限(ポリシー):

・AmazonEC2FullAccess

・AmazonS3FullAccess

・AWSCloudShellFullAccess

・IAMFullAccess

$ aws ec2 import-snapshot --role-name vmimport --disk-container Format=VMDK,Url=s3://<S3バケット名>/<VMDKファイル名>

進捗は以下のコマンドで進捗を確認できます。

進捗は以下のコマンドで進捗を確認できます。$ aws ec2 describe-import-snapshot-tasks --import-task-ids <ImportTaskId>

$ aws ec2 register-image --name <任意のAMI名> --virtualization-type hvm --architecture x86_64 --boot-mode legacy-bios --ena-support --imds-support v2.0 --root-device-name /dev/sda1 --block-device-mappings DeviceName=/dev/sda1,Ebs={SnapshotId="<SnapshotId>"}

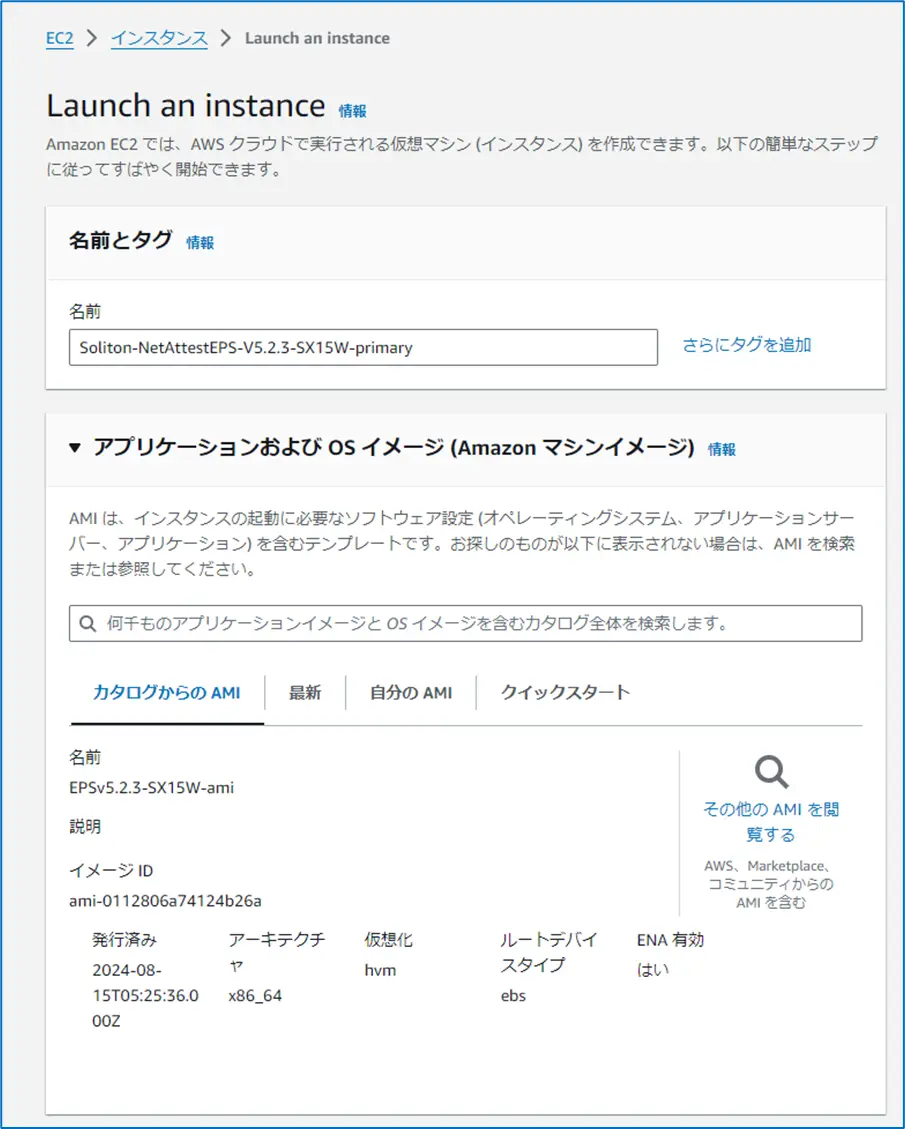

| モデル番号 | EPS-SX15A-W | EPS-SX06A-W | EPS-ST06A-W | EPS-DX05A-W |

| OSディスク | 3GiB | 4GiB | 3GiB | 3GiB |

| インスタンスタイプ | t3.small - vCPU数:2 - RAM:2GiB | t3.medium - vCPU数:2 - RAM:4GiB | m6i.large - vCPU数:2 - RAM:8GiB | m6i.xlarge - vCPU数:4 - RAM:16GiB |

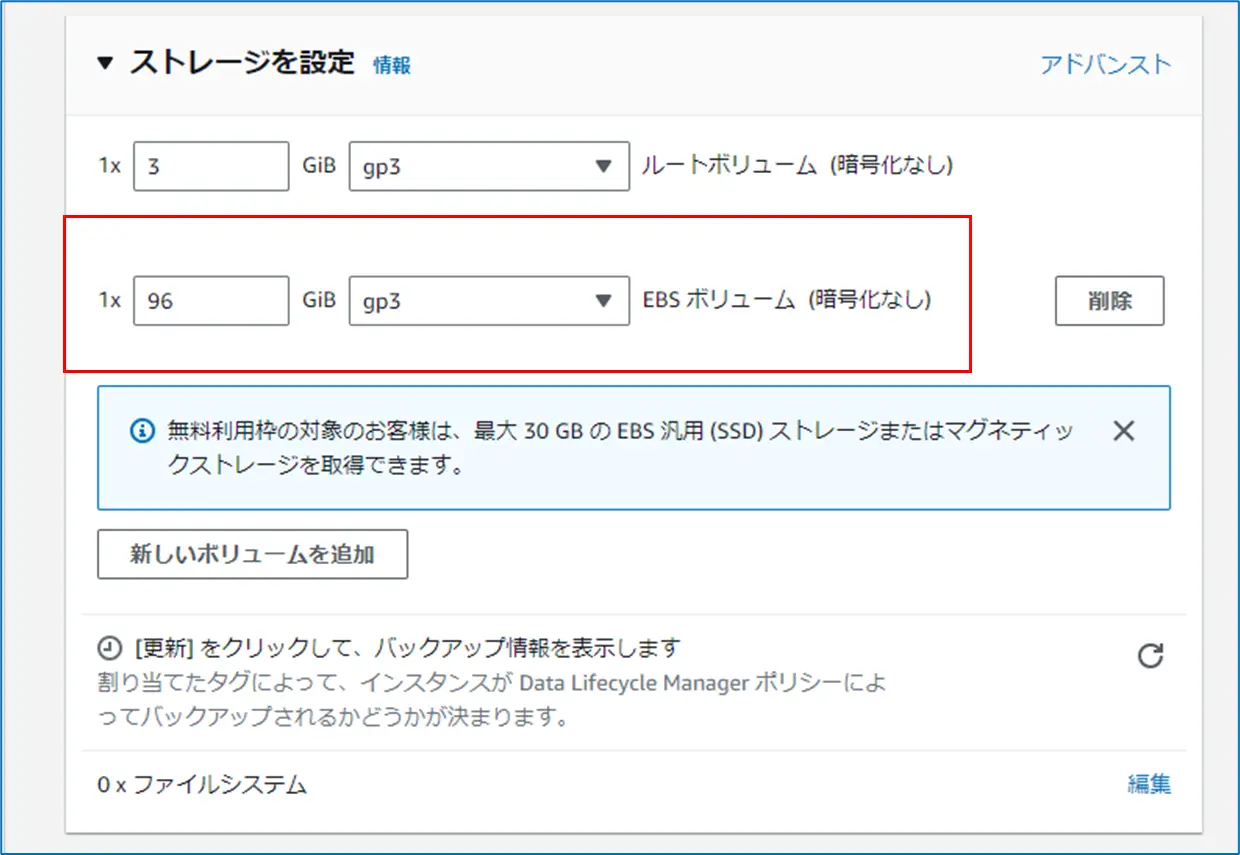

| データディスク | - | - | - | 96GiB |

| ネットワークインターフェース数 | 1 | |||

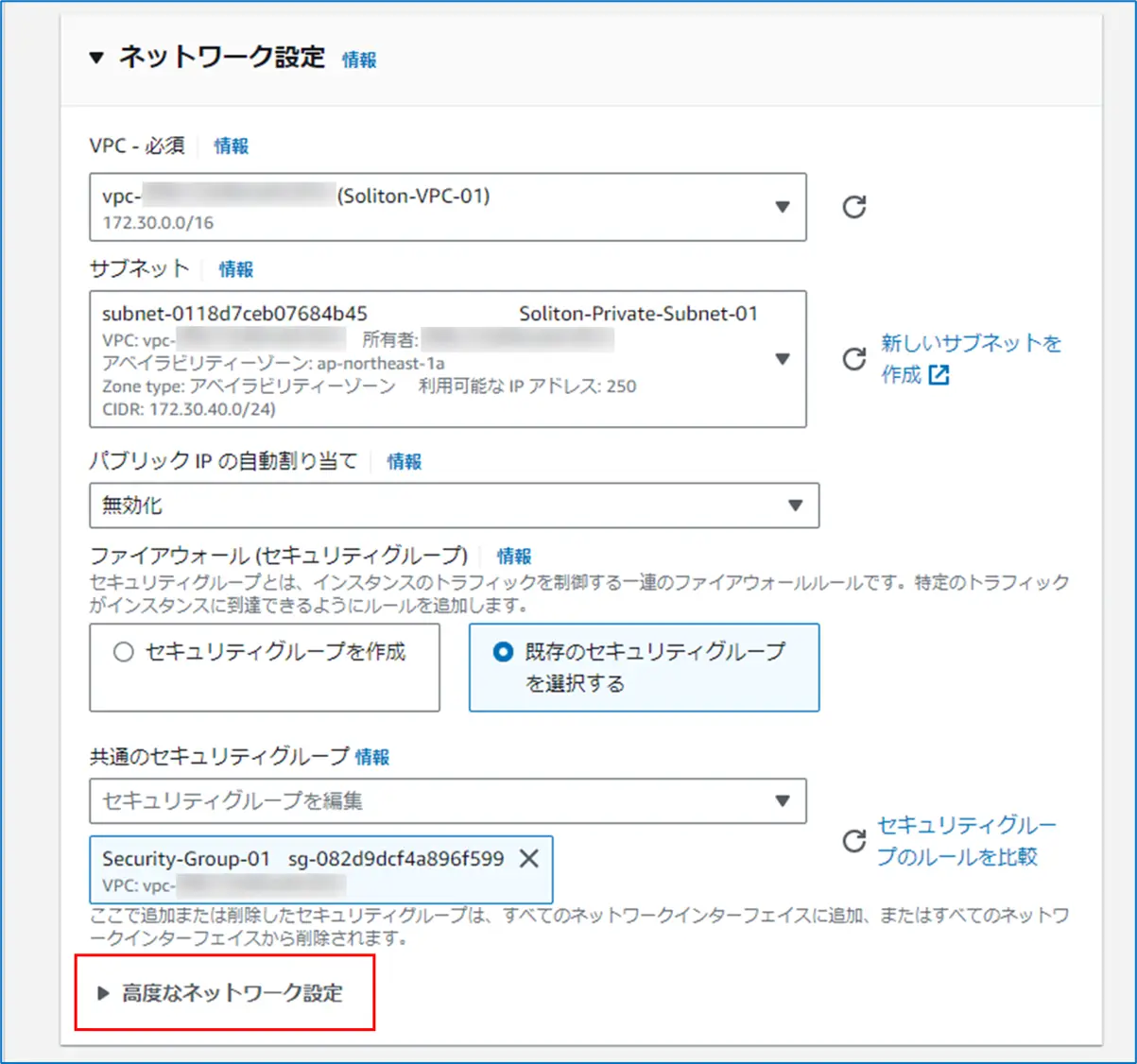

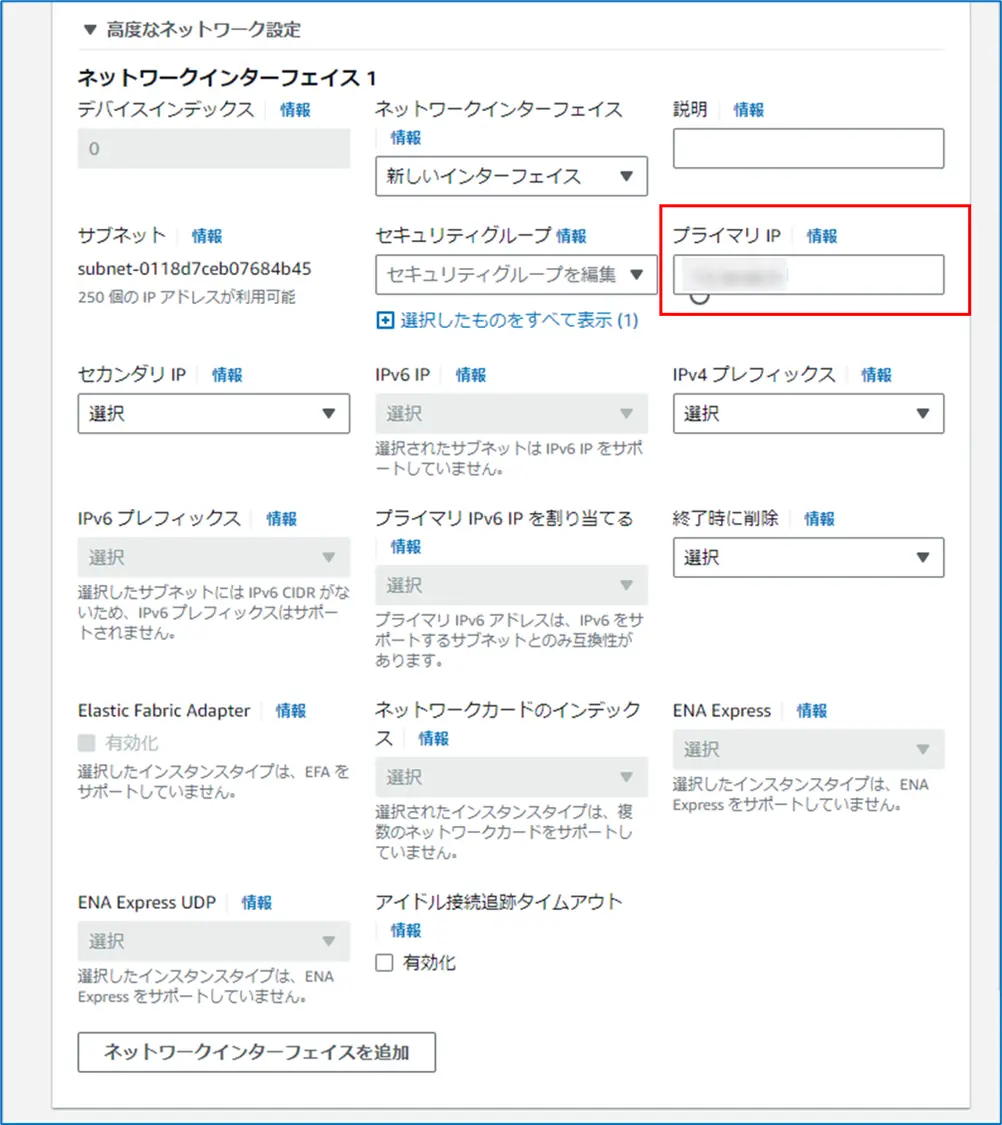

「高度なネットワーク設定」をクリックし、EPSにプライベートIPアドレスを割り当てます。

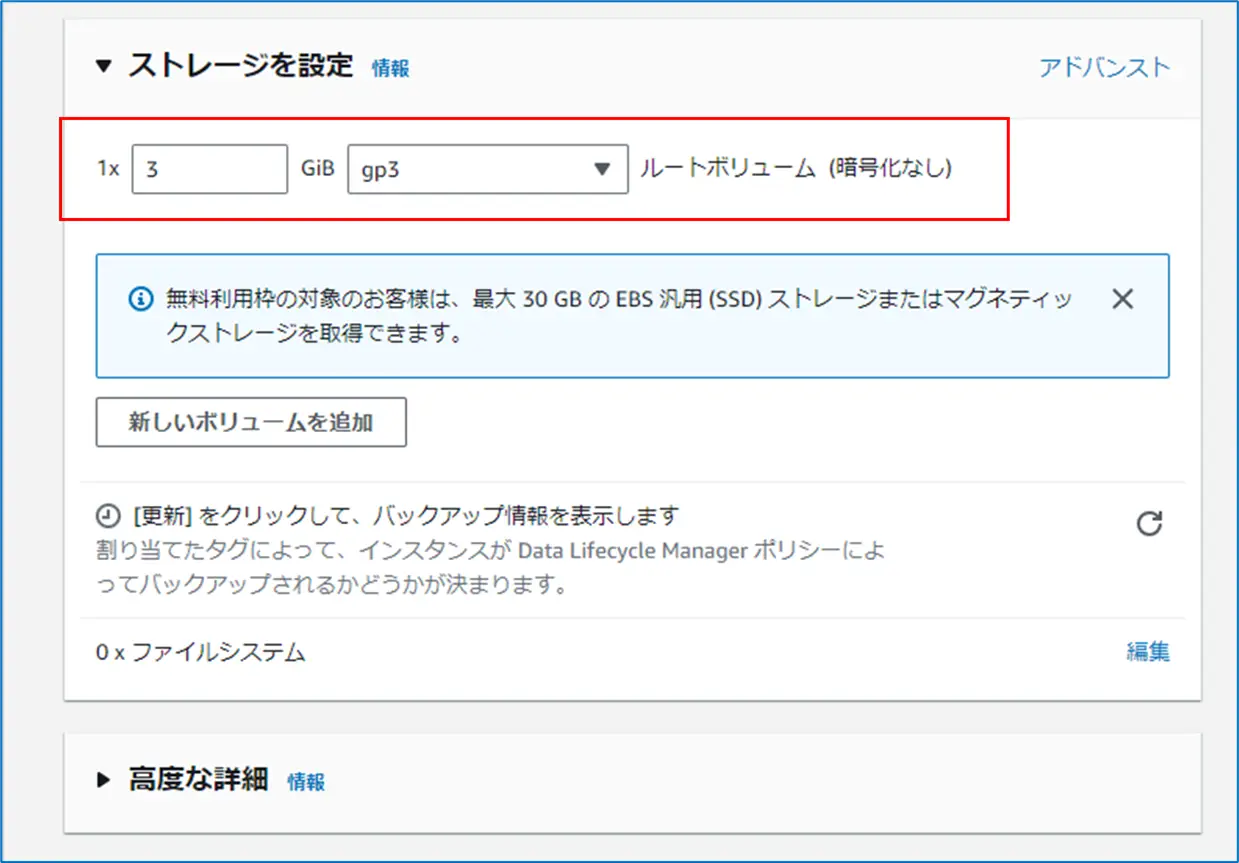

[ストレージを設定]では「gp3」を選択します。

※SSD相当のストレージをご使用ください。

※SX06モデルは3GiBから4GiBに変更をしてください。

[ストレージを設定]では「gp3」を選択します。

以上でEPSの作成が完了しました。

Webブラウザ(Google Chrome もしくは Microsoft Edge)のアドレスバーに先ほど設定したプライベートIPアドレスを入力し、EPSの管理画面にアクセスできることを確認してください。(接続時にセキュリティ警告が表示されますが無視してください。)

AWS上にDX05モデルを構築する場合、

仮想マシンを起動後、EPSのシステム管理ページの「管理 > ストレージ管理」ページでフォーマットおよびマウントを行ってシステム再起動してください。

AMIは無料ですが、元となるスナップショットの容量には料金が発生します。

EPSを作成した後、不要になったAMIやスナップショットは削除してください。

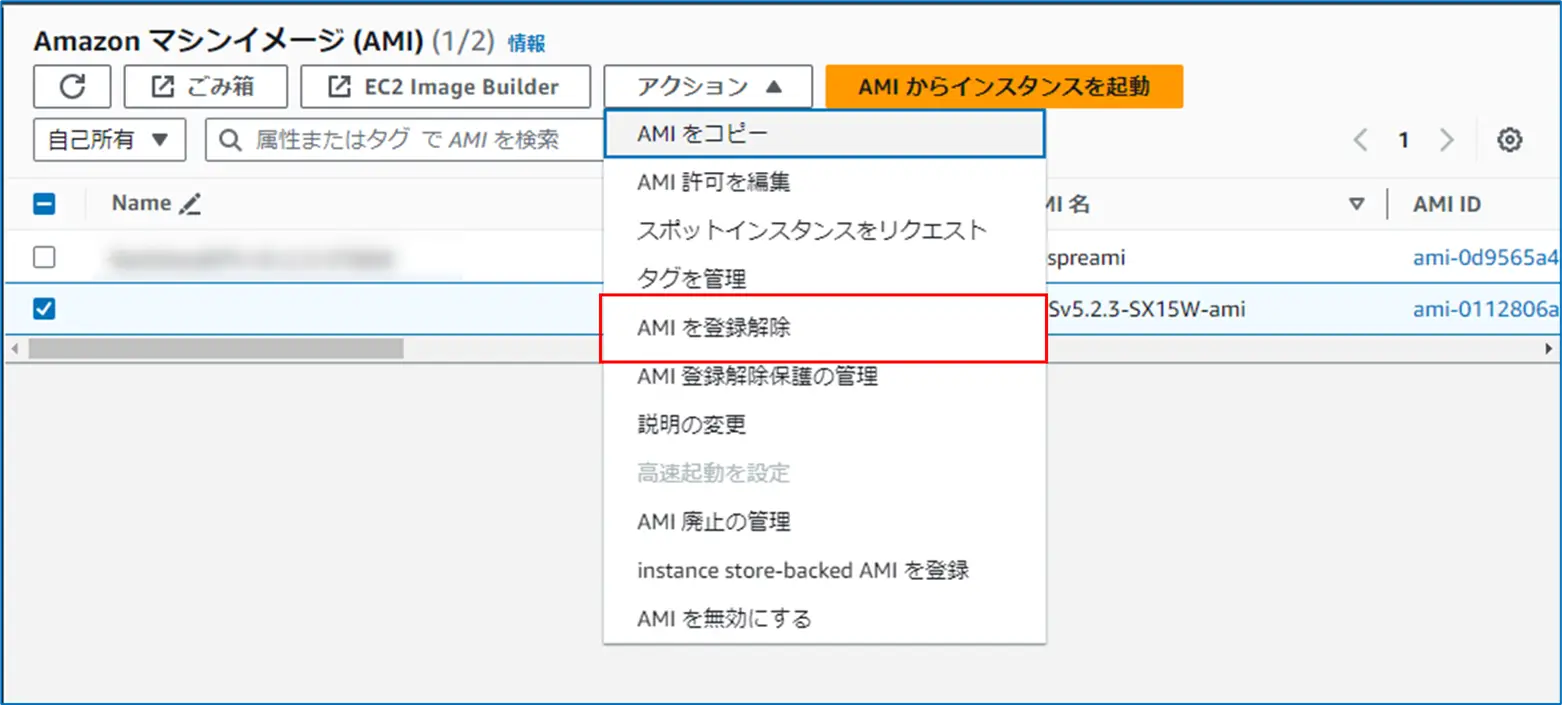

EC2を開きます。

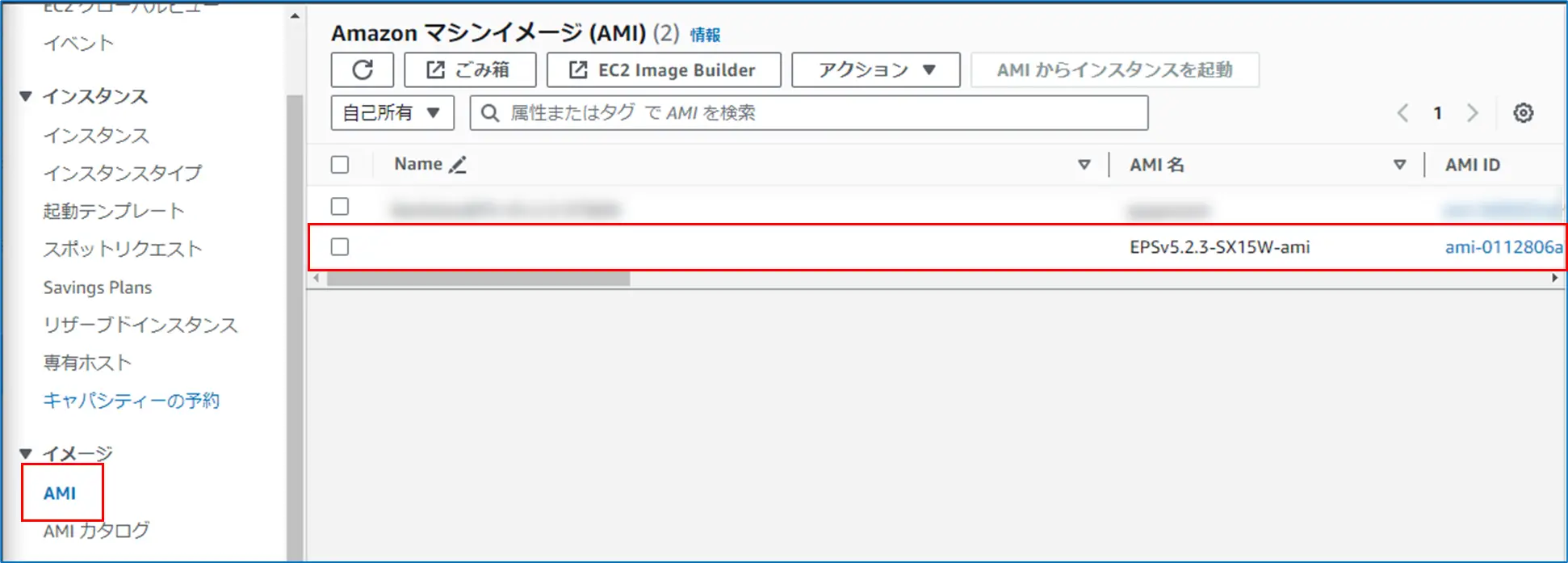

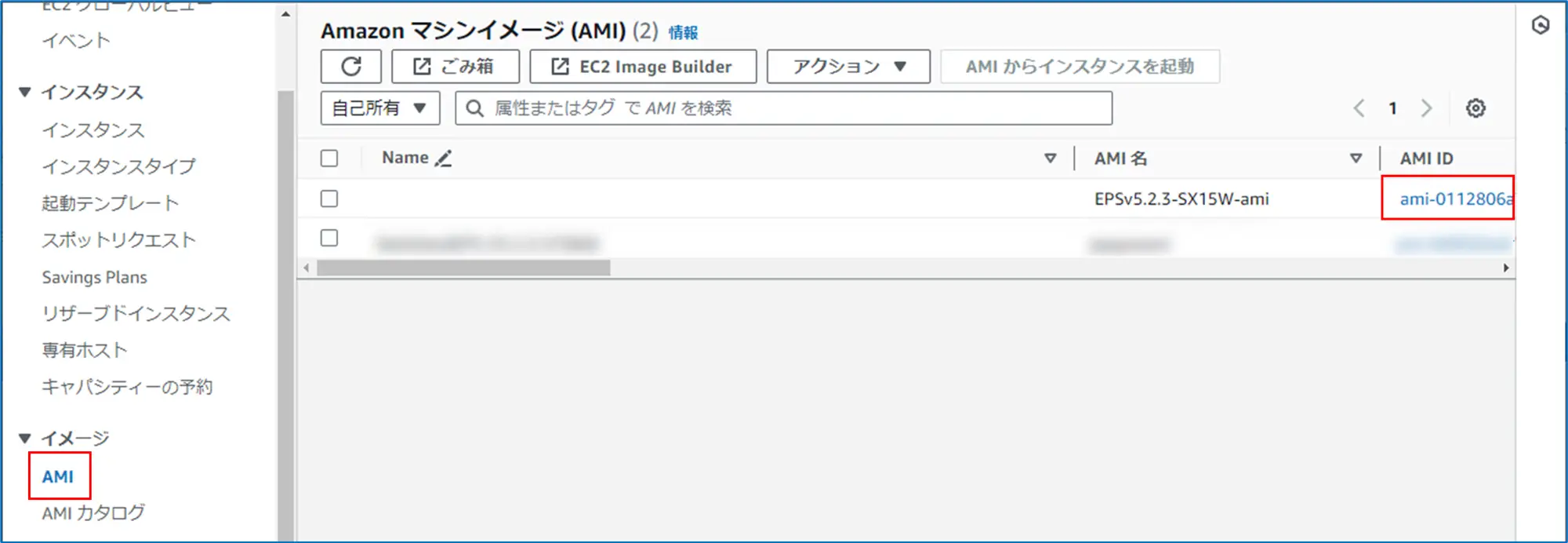

左側メニューの「AMI」をクリックし、作成したAMIを選択してください。

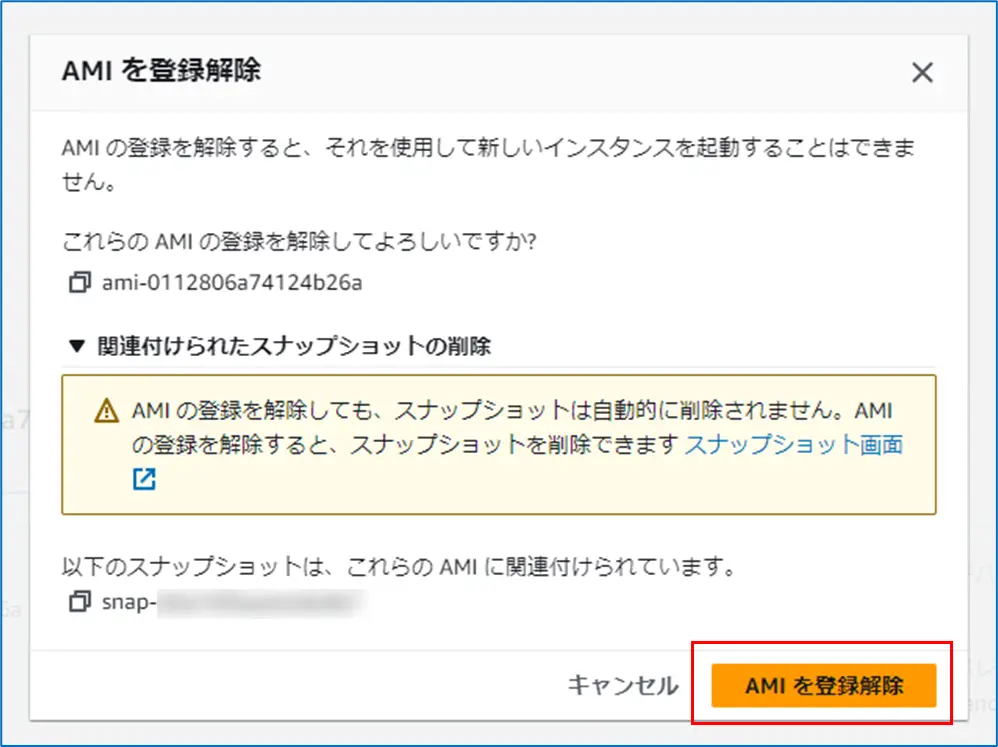

「アクション」をクリックし、「AMIを登録解除」を選択してください。

「関連付けられたスナップショットの削除」を開き、AMIに関連付けられているスナップショットのIDを控えておいてください。

「AMIの登録解除」をクリックします。

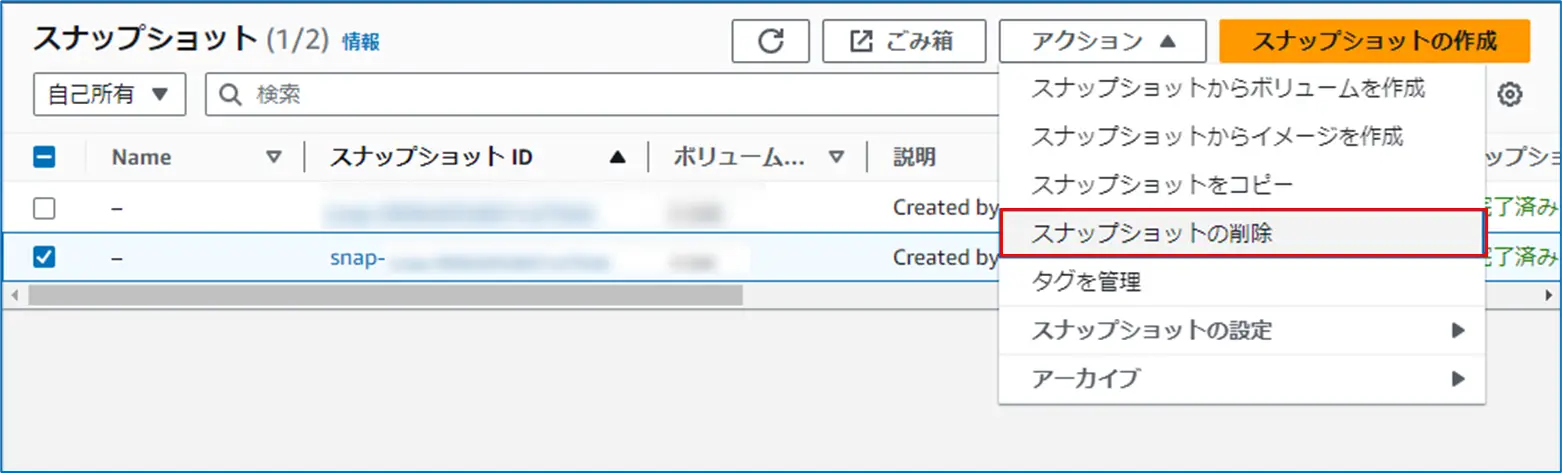

EC2を開きます。

左側メニューの「スナップショット」をクリックし、先ほど控えたスナップショットのIDを選択します。

AWS版EPSに関する注意事項 / 制約事項に関してはリリースノートをご確認ください。