GIGAスクール構想による端末導入で多くの教育現場で採用されているChromebookですが、最近では色々なアプリケーションがクラウド化されてブラウザでできることが増えていることから、一般企業でもChromebookが選択肢に上がることがあります。

ただWindows上でのみ動作する業務アプリケーションが残っているケースもあり、実業務は社内に設置しているWindows PC、持ち運び用PCとしての軽量でバッテリーの持ちが良いChromebookとするケースも多いかと思います。

Chromebookを持ち運びで利用しているときにWindows端末でしか出来ない業務を行う必要がでてきた場合は、Chromeリモートデスクトップを利用してWindows端末を操作することが出来ます。

このChromeリモートデスクトップは通信要件のハードルも低く、多種多様なネットワーク環境同士でも利用できるのが特徴です。

下記のような構成で、社内などにあるWindowsを外部のChromebookからリモート操作するときの手順を説明します。

組織利用ということもあり、GoogleアカウントはGoogle Workspace(以下、GWS)で管理されているものを利用します。

接続先のWindows端末、接続元のChromebookの両方で設定する必要があります。

Windows端末にChromeブラウザをインストールします

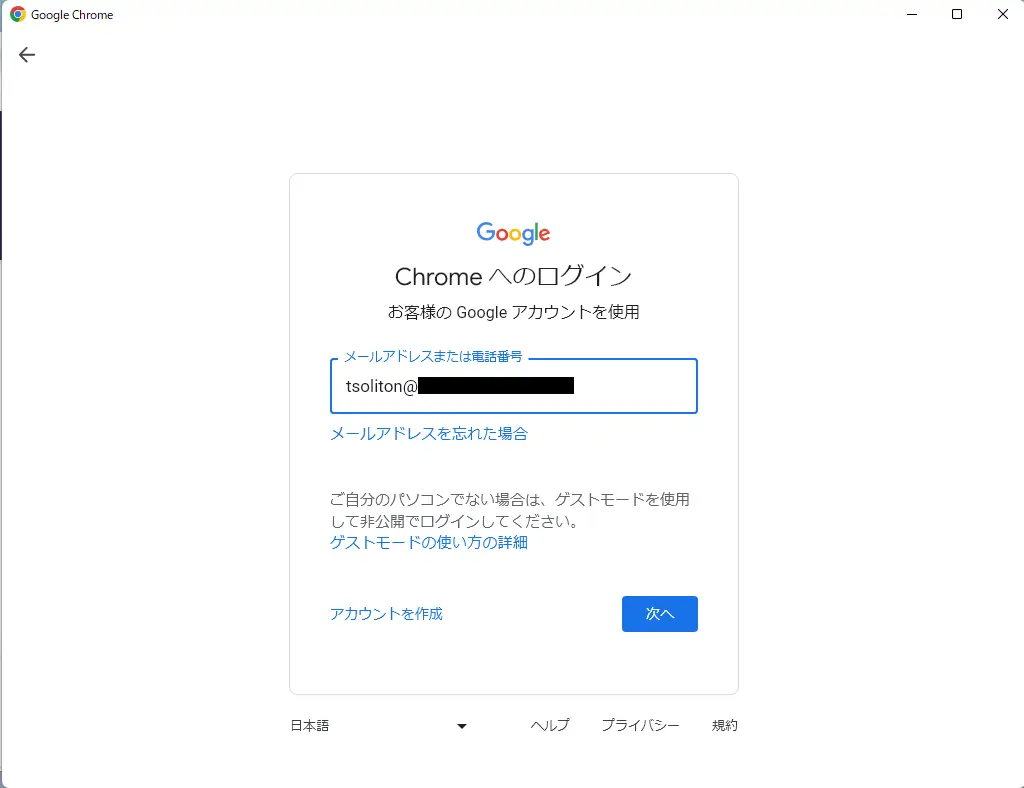

ChromeブラウザにGWSで管理されているGoogleアカウントでログインします

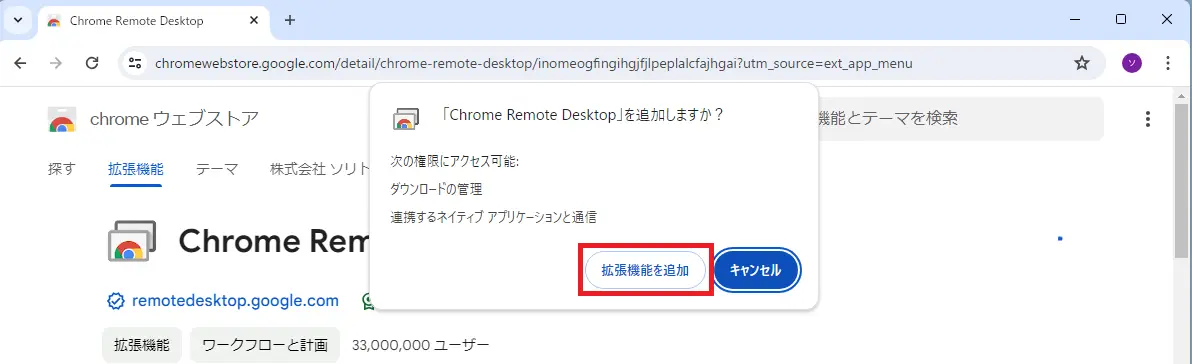

Chromeブラウザにログインできたら、Chromeウェブストアにて「Chrome Remote Desktop」をChromeに追加します。

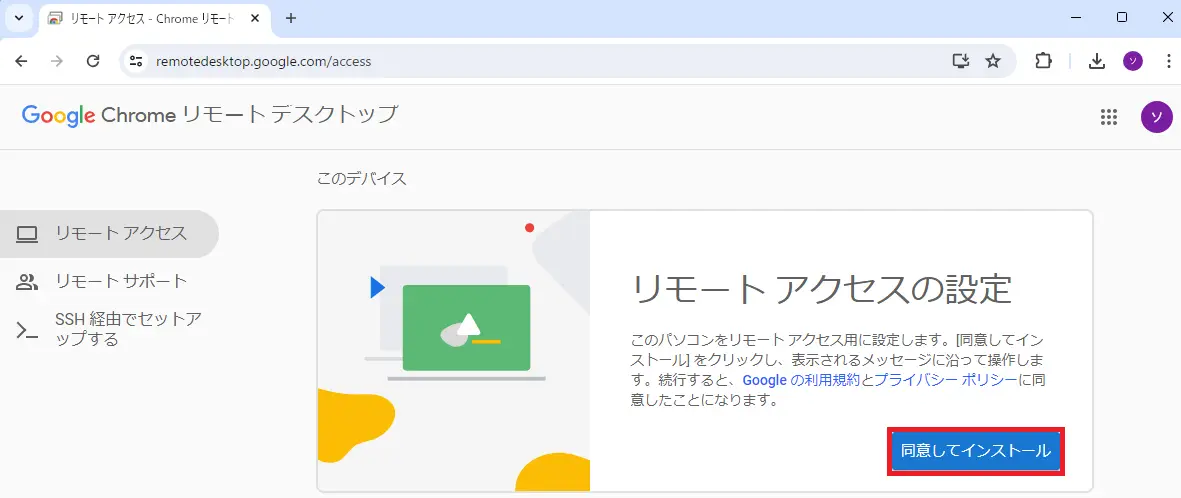

Chromeブラウザのアドレスバーにremotedesktop.google.comを入力して「パソコンにアクセス」をクリックします。

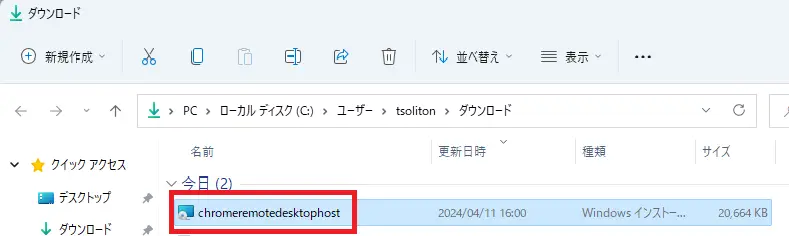

同意してインストール」をクリックするとchromeremotedesktophost.exeがダウンロードされるので実行してインストールします。インストールには管理者権限が必要です。

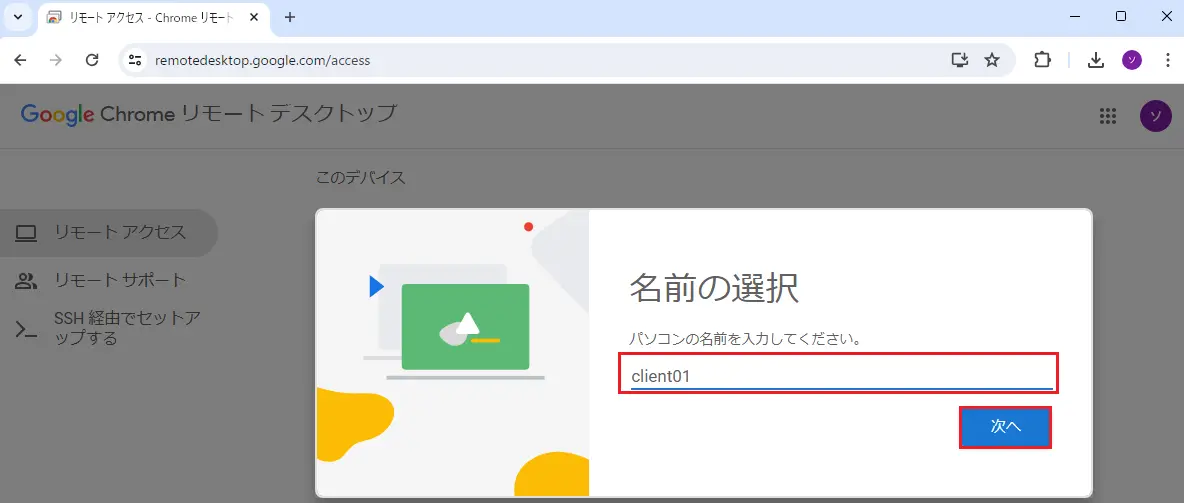

chromeremotedesktophost.exeのインストールが完了したらChromeブラウザに戻り、パソコン名を入力して「次へ」をクリックします。

リモートデスクトップ接続する際に入力するPINを入力して「起動」をクリックします。この操作もWindowsの管理者権限が必要です。

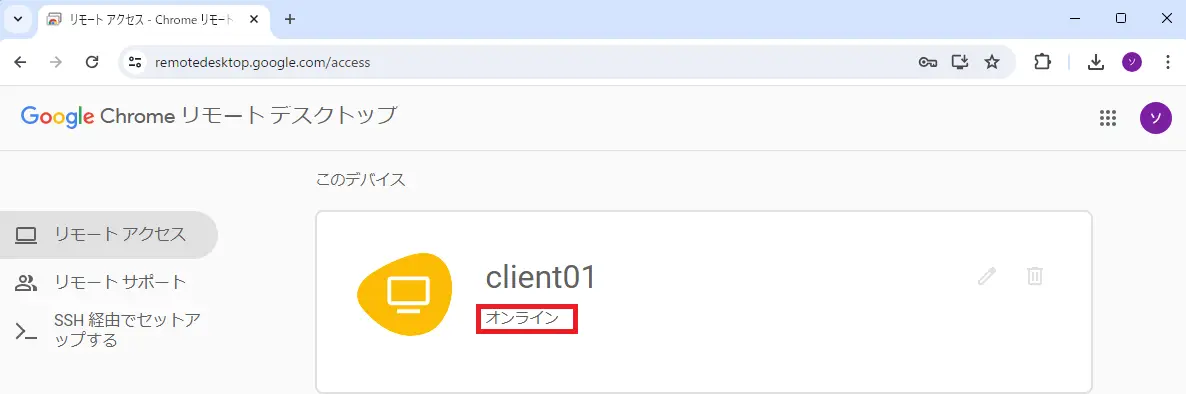

しばらく待って「オンライン」と表示されたら接続先となるWindows端末の準備は完了です。以降、そのWindows端末は接続待ち受け状態となります。

続いて、外出先で使用するChromebook側の設定を行います。

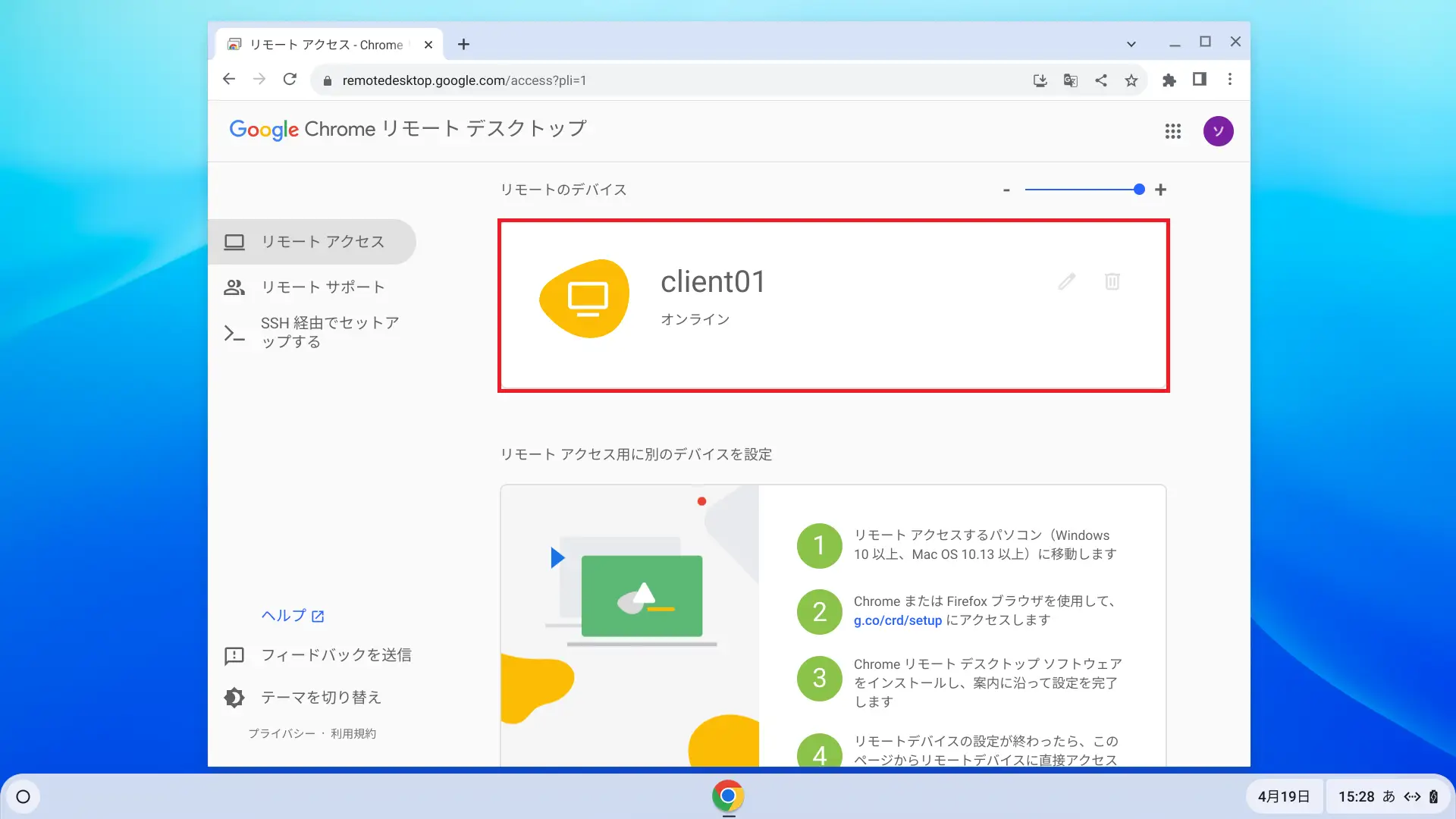

Chromeブラウザでremotedesktop.google.com/accessにアクセスすると、リモートのデバイス欄にWindows端末がオンラインと表示されるのでクリックします。

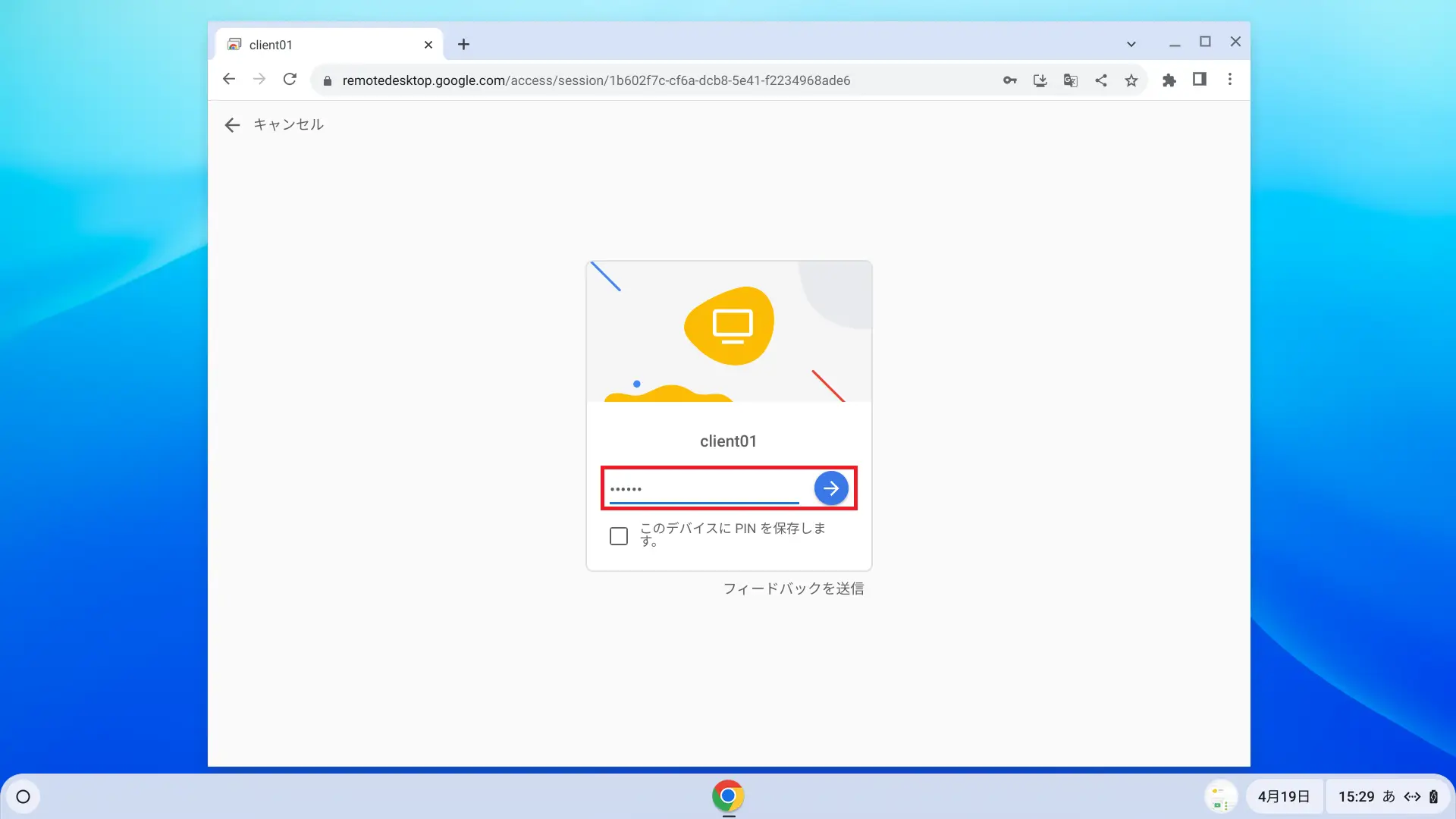

PINの入力を求められるので、接続先のWindows端末で設定したPINを入力して→をクリックします。

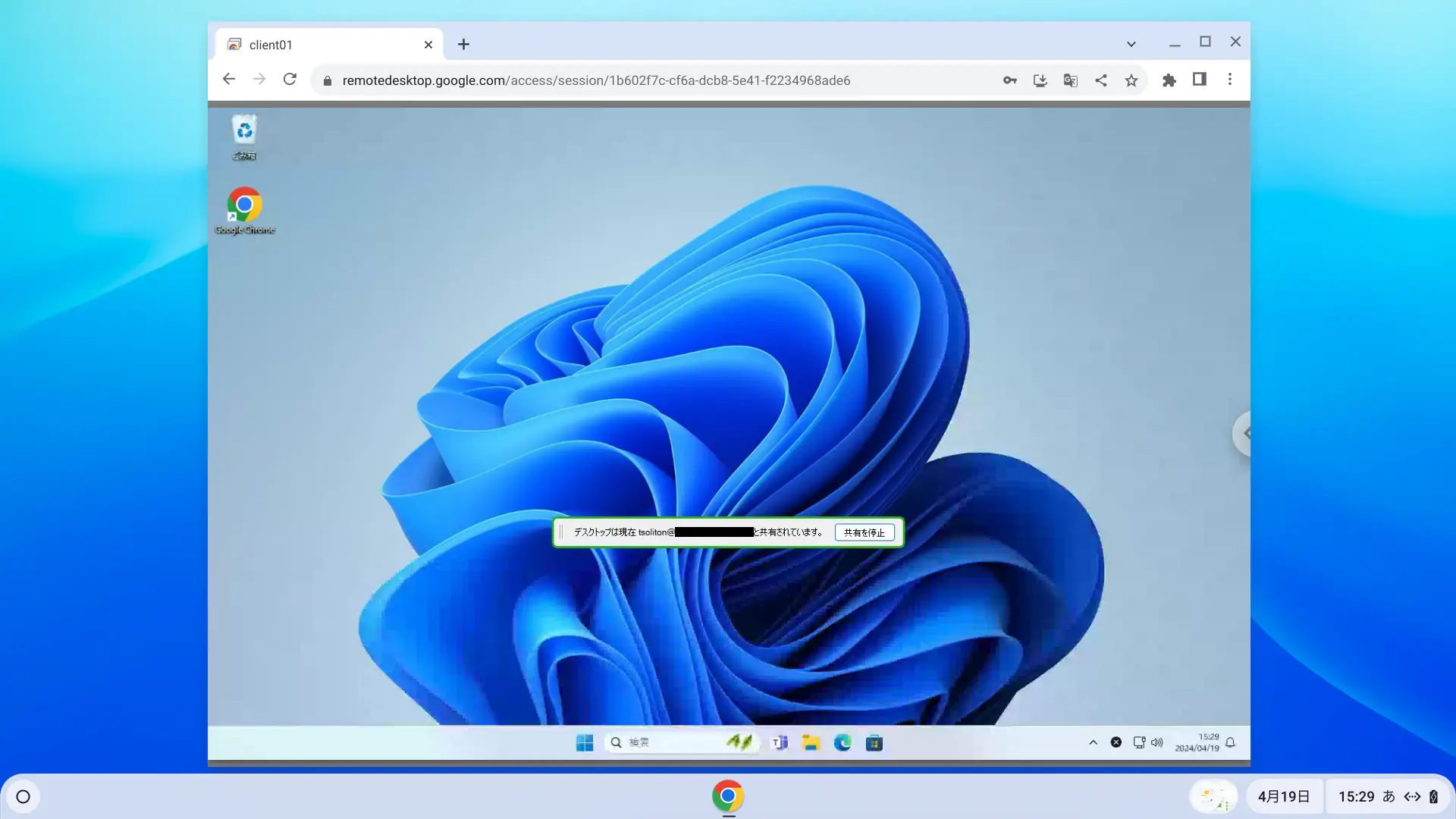

しばらくするとブラウザ上にWindows端末の画面が表示され、Windows端末を操作することができます。

Chromeリモートデスクトップを活用することにより、手元のChromebook端末でWindows端末のアプリケーションを操作することができるようになります。

Chromeリモートデスクトップは便利なツールではありますが、便利が故、セキュリティに気を使う必要があります。

ChromeリモートデスクトップのセキュリティとしてはGoogleアカウントとPINの2点で対策されていますが、これらだけでは私物端末などの組織管理外端末でも社内に接続することが出来てしまうため、情報セキュリティの観点から好ましくないと言えます。

Chrome リモートデスクトップでリモートアクセスできるように構成している環境では、悪意のある第三者が使用する端末や私的利用のスマートフォンや自宅端末から、組織管理のGoogleアカウントでの不正アクセスが行われた場合、Chromeリモートデスクトップを介して業務利用のWindows端末へ接続ができてしまいます。

業務利用のWindows端末のChromeブラウザに私用Gmailなどで利用しているGoogleアカウントでログインしてChromeリモートデスクトップ設定をしてしまうと、私的利用のスマートフォン、自宅パソコンからChromeリモートデスクトップ接続ができてしまい、GWSのポリシー制御からも外れている状態を作り出してしまいます。

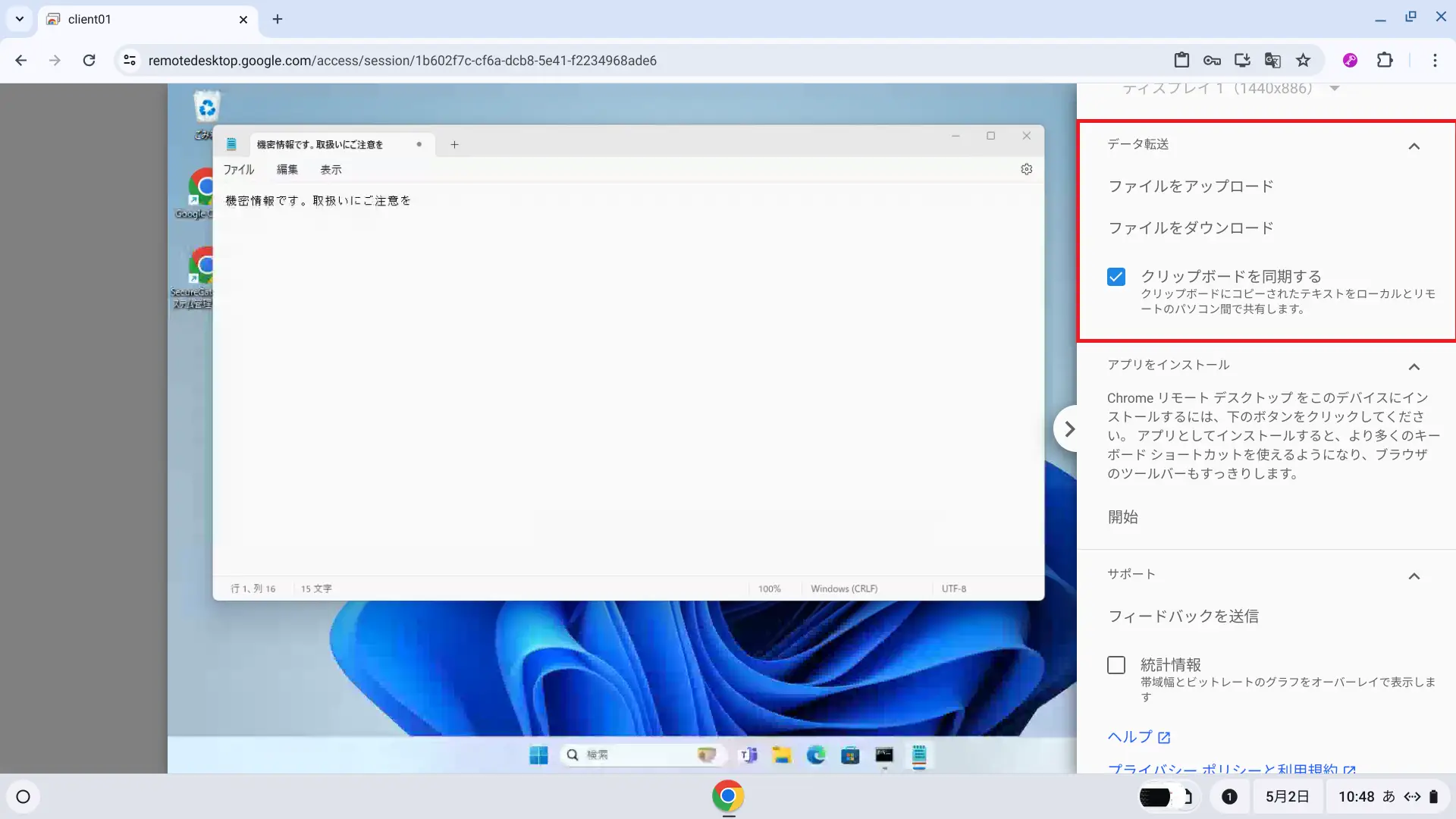

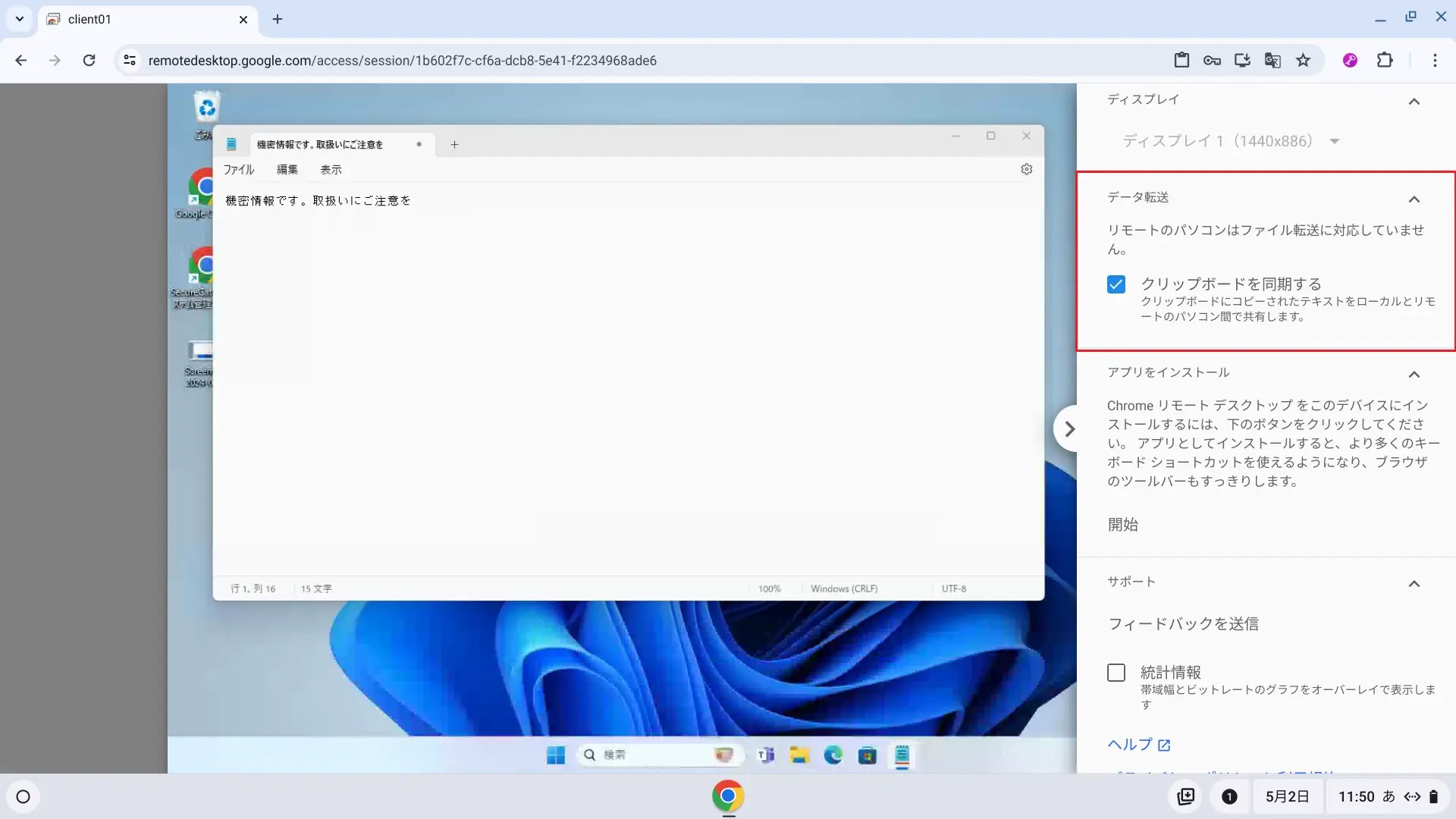

リモートデスクトップや画面転送型のリモコンソフトウェアを利用する際に利便性を上げるためにデフォルトではファイル転送やクリップボードの同期ができる様になっています。 データ転送

データ転送

ただ、持ち出して利用しているChromebookにWindows端末からデータを持ち出されてしまうと、端末紛失時の情報漏洩などのリスクがあります。

上記のように私物端末が組織ネットワークに接続できてしまうとなると、情報システム管理者としてはChromeリモートデスクトップの利用について許可することは出来ないかと思います。

そこでより安全にChromeリモートデスクトップを利用する方法として、以下の3つの対策を紹介いたします。

Googleアカウントへの認証強化は様々ありますが、組織管理のGoogleアカウントへのアクセスを許可端末のみに限定することで、悪意のある第三者の不正端末や私物端末からの不正アクセスのリスクを低減することが重要です。

組織管理の許可端末を限定にする方法の一つとして、組織端末に電子証明書をインポートしておき、組織管理のGooogleアカウントがGWSにログオンする際に電子証明書の有無をチェックする方法を紹介します。

Google Workspaceでは外部のIdPとSAML連携することができる「サードパーティのIDプロバイダ(IdP)によるシングルサインオン(SSO)」設定があります。

この機能を利用して外部IdPで認証し、外部IdP側の機能で証明書認証を行うようにして、組織管理端末のみ認証できるようにすることができます。

サードパーティの ID プロバイダ(IdP)によるシングル サインオン(SSO)設定

サードパーティの ID プロバイダ(IdP)によるシングル サインオン(SSO)設定

株式会社ソリトンシステムズが提供する、情報資産を不正アクセスから守るID認証サービス「Soliton OneGate(ソリトン ワンゲート)」は、安全に証明書配布する複数の仕組みを標準搭載するプライべート認証局(CA)機能やデジタル証明書を用いた多要素認証に大きな優位性を持つSAML IdP 機能を搭載しています。

このサービスと組み合わせることで、比較的容易に組織のGoogleアカウントの認証強化を行うことができ、 Chrome リモートデスクトップの不正利用リスクを低減することができます。

Google WorkspaceとOneGateの連携手順書については、以下のページからトライアルを申し込むことで確認が可能です。

【Soliton OneGate 紹介ページ】 https://www.soliton.co.jp/lp/onegate/

業務Windows端末がActive Directoryの管理下であればグループポリシーを使ってChromeブラウザの設定を管理することができ、そのポリシーを組み合わせることでChromeブラウザにログインできるGoogleアカウントを組織管理のものだけに制限することができます。

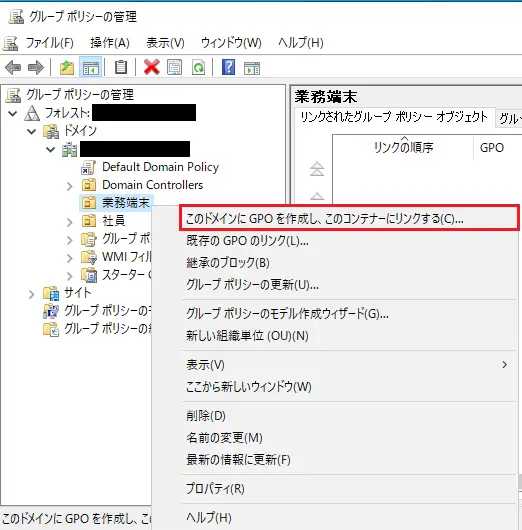

反映するグループポリシーの範囲については、Default Domain Policyもしくは業務端末が所属しているOUに設定してください。

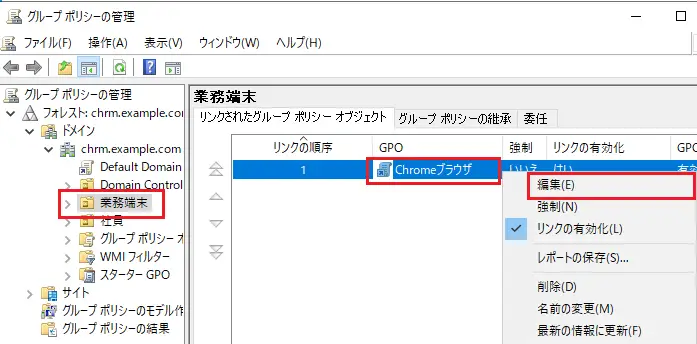

以下の設定については、端末がOU=業務端末に所属しているものとし、このOU=業務端末に新規でChromeブラウザ用のグループポリシーを作成する手順で説明します。

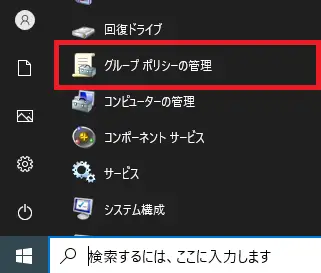

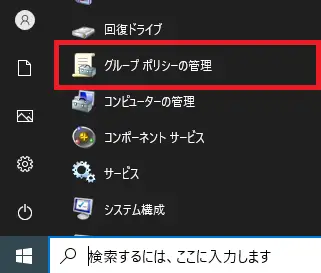

[Windowsボタン]→[Windowsの管理ツール]→[グループポリシーの管理]をクリックしてグループポリシーの管理を開きます。

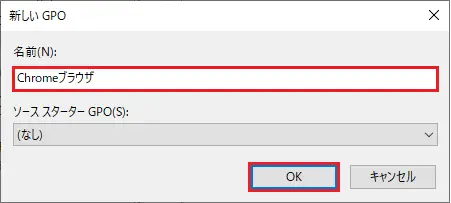

適当な名前を入力して「OK」をクリックします。

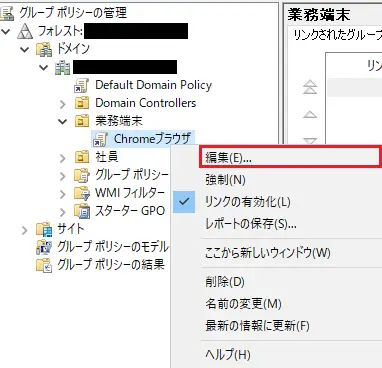

作成したGPOを右クリックして「編集」をクリックします。

管理対象パソコンに Chrome ブラウザのポリシーを設定するを参考にChrome設定用テンプレートを追加します。

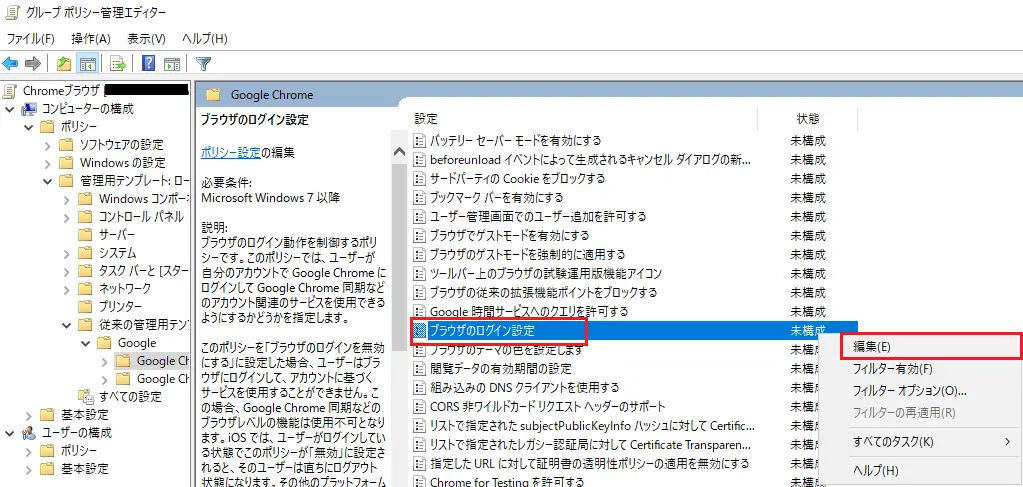

[コンピューターの構成]→[管理用テンプレート]→[従来の管理用テンプレート(ADM)]→[Google]→[Google Chrome]→[ブラウザのログイン設定]を右クリックして「編集」をクリックします。

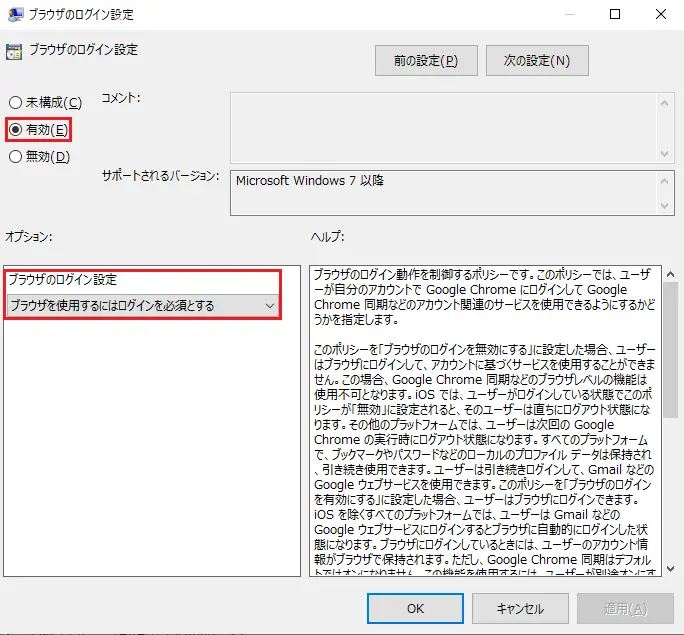

有効にチェックを入れて、オプション欄のブラウザのログイン設定を「ブラウザを使用するにはログインを必須とする」を設定して「OK」をクリックします。

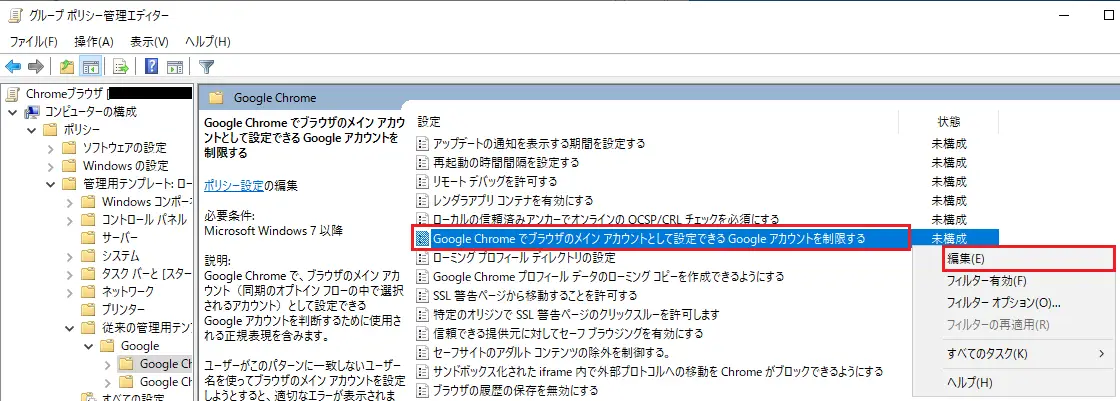

グループポリシー管理エディタにて[コンピューターの構成]→[管理用テンプレート]→[従来の管理用テンプレート(ADM)]→[Google]→[Google Chrome]→[Google Chromeでブラウザのメイン アカウントとして設定できるGoogleアカウントを制限する]を右クリックして「編集」をクリックします。

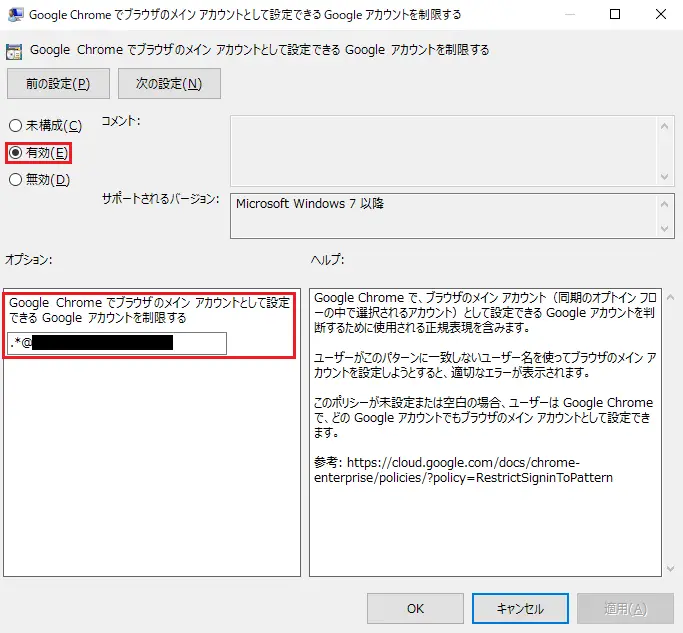

有効にチェックを入れて、組織管理のGoogleアカウントのドメインを正規表現で記載(例:組織管理のGWSのドメインがexample.comの場合には、.*@example\.comと指定します)して「OK」をクリックします。

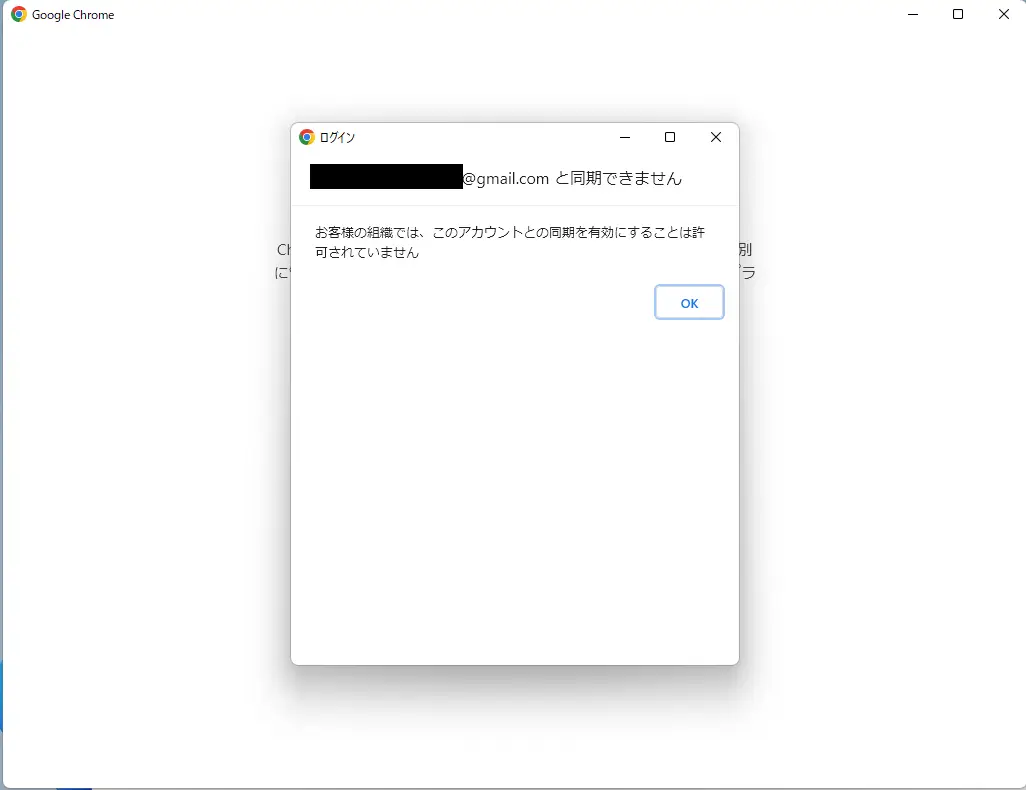

Windows端末にこのポリシーが反映されると、指定したドメインのGoogleアカウント以外のgmailアカウントなどでChromeブラウザにログオンすることができなくなります。

組織管理端末で私用Googleアカウントのログオンの禁止

組織管理端末で私用Googleアカウントのログオンの禁止

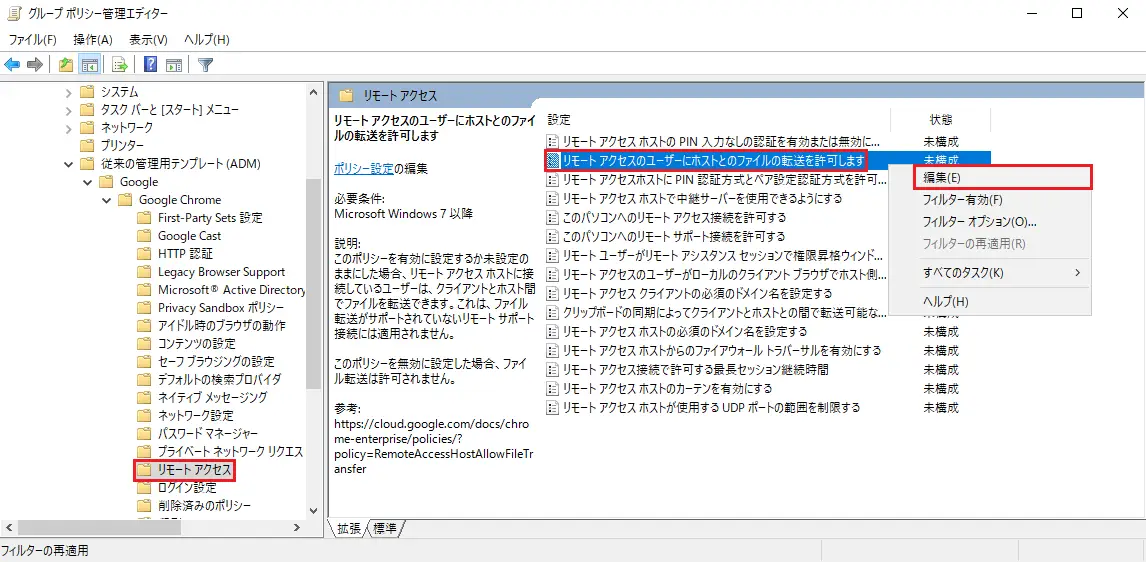

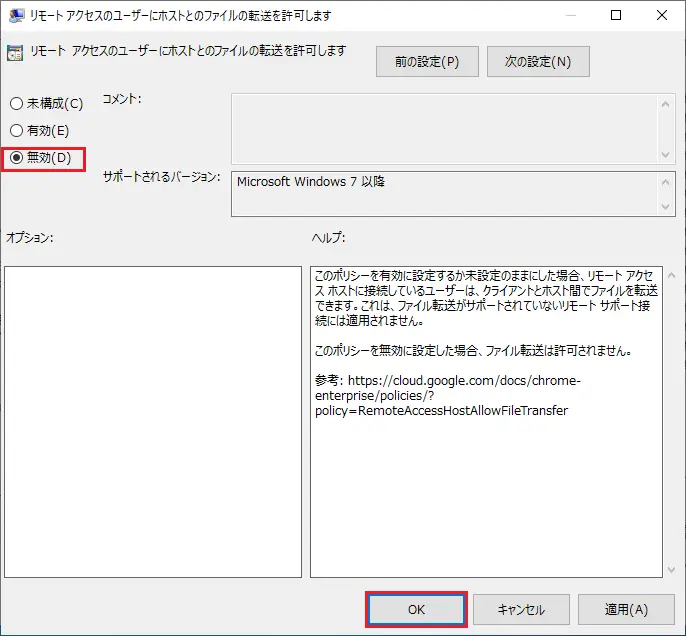

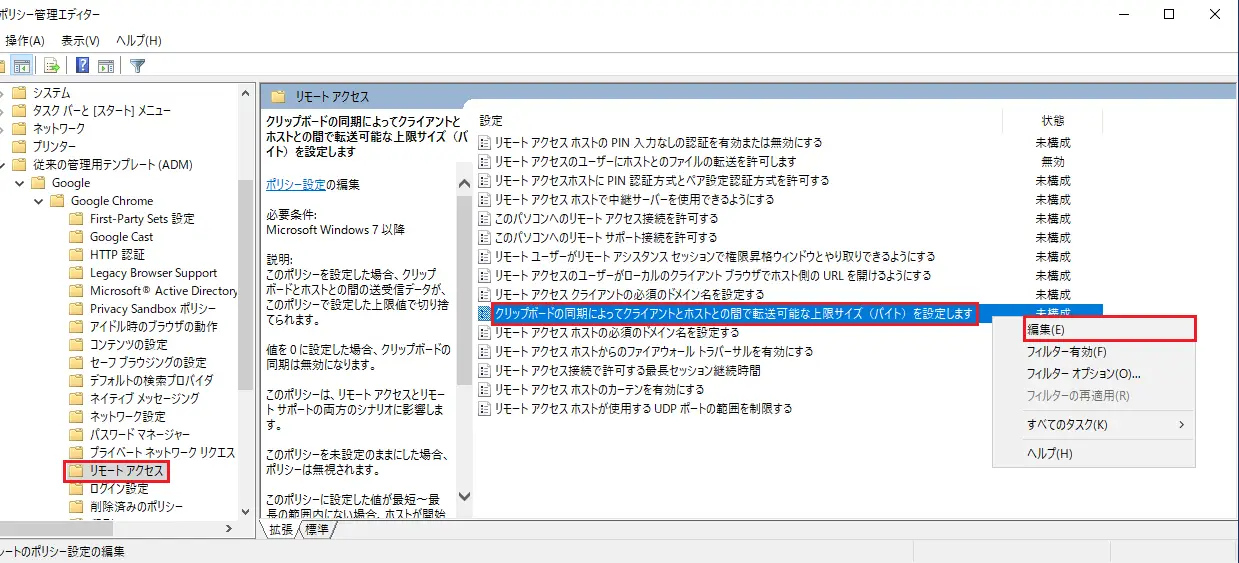

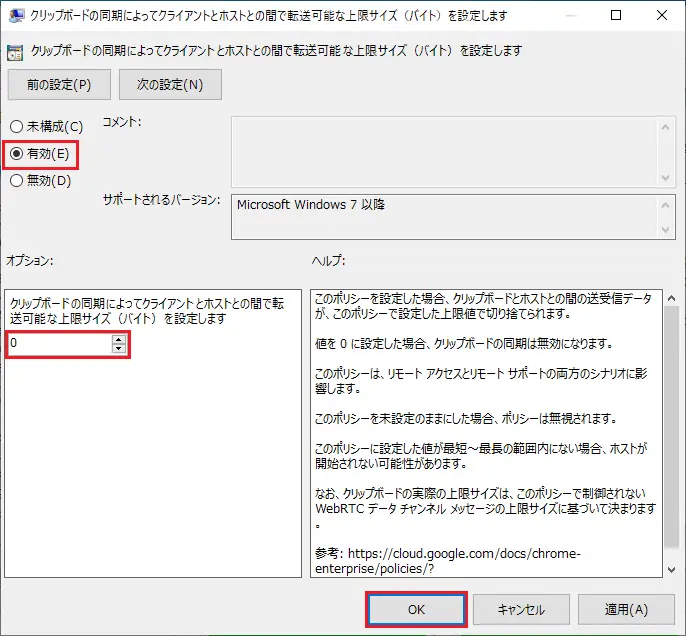

2の解決方法と同じく業務Windows端末がActive Directoryの管理下であればグループポリシーを使ってファイル転送並びにクリップボードの同期を禁止することができ、これにより業務Windows端末からChromebookにデータのコピーができなくなります。

こちらも反映するグループポリシーの範囲については、Default Domain Policyもしくは業務端末が所属しているOUに設定してください。

以下の設定については、端末がOU=業務端末に所属しているものとし、このOU=業務端末に新規でChromeブラウザ用のグループポリシーを作成する手順で説明します。

[Windowsボタン]→[Windowsの管理ツール]→[グループポリシーの管理]をクリックしてグループポリシーの管理を開きます。

この設定により、業務Windows端末、Chromebook間のファイルの転送、並びにクリップボードの転送ができなくなります。

ファイル転送禁止

ファイル転送禁止

※GUI上はクリップボード許可になっているように見えますが、実際にはクリップボード転送も禁止されています