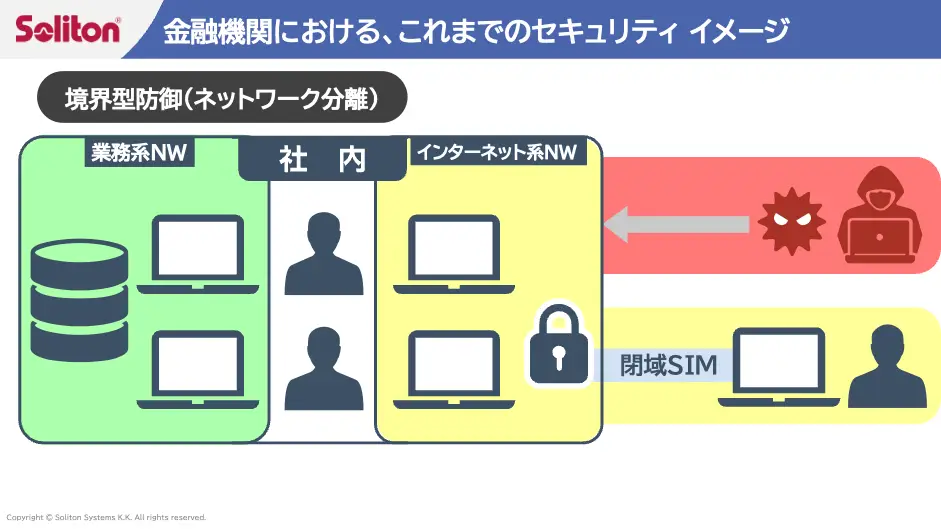

お金を預かったり融資を行ったりする金融機関は、私たちの生活や経済活動を支える欠かせない社会インフラです。金融業界は、1960年代にオンラインシステムが導入されるなど、早くからデジタル化が進められてきた分野でもあります。

こうした金融業界において、今、ネットワーク環境を中心に大きな変化が起きています。2024年10月、金融庁は「金融分野におけるサイバーセキュリティに関するガイドライン」を公表。これを受けて具体的にどういった対応を行うべきかが、各社にとって重要なテーマになっています。

このような背景を踏まえ、株式会社日本金融通信社が主催する「FITフォーラム 情報漏洩対策強化セミナー」において、株式会社ソリトンシステムズ(以下、ソリトン) ITセキュリティ事業部 パートナー推進部 マネージャの森心太郎が、ガイドライン対応のポイントについて講演しました。

金融庁が公表したサイバーセキュリティガイドラインにおける大きなトピックの1つが、ネットワークの安全性を担保する仕組みの例として、「論理分離」が盛り込まれたことです。金融機関以外の企業でも、セキュリティの観点から社内ネットワークとインターネット接続を厳格に分ける仕組みが導入されるケースが増えていますが、論理分離とはネットワークを分離しながらも、ユーザーが利用する手元の端末は単一のものにできる方式です。

論理分離は自治体や病院など、現代のさまざまな企業・団体で活用されているものの、これまで物理分離(ネットワークごとに、別々の物理サーバーや端末を用意する方式)が一般的だった金融機関の方々からは、『論理分離は本当に安全なのか?』というご相談を頂くことが多くあります。

しかし実のところ、「物理分離は安全で、論理分離はリスクが高い」といった単純な比較は適切とは言えません。この点について、森は次のように解説します。

“物理分離の環境は攻撃を受けることが無いと思っている方もいらっしゃいますが、過去のインシデント事例には、物理分離環境が攻撃を受けた例もあります。有名なのは、2007年頃にイランの核攻撃施設がStuxnetというマルウェアにより攻撃を受けたという事例です。

このインシデントでは、SIerの請負業者がマルウェアを持ち込んだという話もあり、ネットワークが繋がっていなくても、攻撃を受ける可能性があることが浮き彫りになりました。

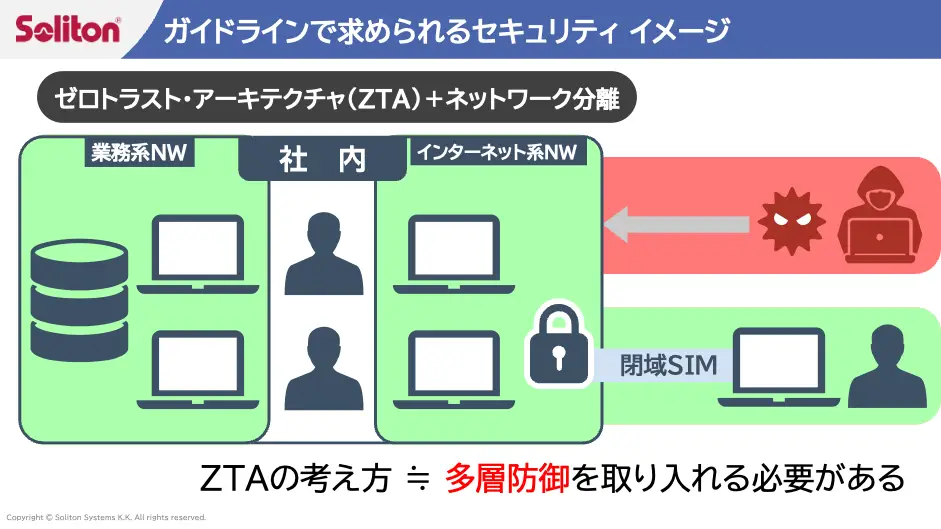

セキュリティに詳しくない人が、このように聞くと「では、どうすれば良いのか」と疑問に思ってしまうでしょう。そこで必要になってくるのがゼロトラスト・アーキテクチャ(ZTA)に代表される、多層防御の考え方です”

ゼロトラスト・アーキテクチャ(ZTA)は、従来の「信頼できるネットワーク」と「危険な外部ネットワーク」を分けて守るという境界型防御の考え方を捨て、ネットワーク内外を問わず「すべてを信頼しないこと」を前提とするセキュリティモデルです。このアプローチでは、すべてのアクセスを常に疑い、厳格な認証と継続的な監視を通じて安全性を確保します。ZTAという概念は2010年頃から存在していましたが、サイバー攻撃の巧妙化に加え、テレワークやモバイルワークの拡大が進む中で、改めてその重要性が注目されています。

もっとも、金融庁のガイドラインには「ゼロトラスト」という言葉は明示されていません。森は、ガイドラインにある「多層防御」の考え方には、ゼロトラスト・アーキテクチャ(ZTA)の視点が多分に含まれていると説明します。

“「ゼロトラスト」というと、新しいネットワークセキュリティを構築することだと誤解されている方もいらっしゃるのですが、その本質はあらゆる環境でセキュリティを高める多層防御の考え方だと思っています。また、個人的には「ゼロトラスト」という略語の使い方が、現代で求められるセキュリティに対する考え方に関して、混乱を招いている一因だとも思っています。

実は、英語ではZTAとZTNAという2つの言葉に対して、日本語では「ゼロトラスト」という同一の略語が使用されています。どちらもセキュリティに関する用語ですが、その意味合いは若干異なります。

ZTAは「ゼロトラスト・アーキテクチャ」という言葉の略語であり、ゼロトラストセキュリティの設計方法、考え方を示した言葉です。ZTAに関しては、米国の標準化機構である米国立標準技術研究所(NIST)からガイドラインも公開されており、ネットワークに限らず様々な観点でセキュリティを強化する考え方が示されています。

一方でZTNAは「ゼロトラストネットワークアクセス」という言葉の略語で、ZTAを実現するためのネットワークセキュリティソリューションを説明するための言葉です。主にアナリストやメーカーが利用し始めた言葉です。

セキュリティ強化のアプローチとしては、包括的な内容を備えたZTAの考え方に立ち返る必要があると考えます”

ZTAの考え方に立ち返ると、NISTのガイドラインには開発、運用、ビジネスプロセスの見直しなど、絶え間ないセキュリティ環境の構築サイクルが想定されています。さらに「一度の技術更新でゼロトラストに移行できる可能性は低い」とも明記されています。

現代では、攻撃者の技術も常に進化し続けています。このような状況下で強固なセキュリティレベルを維持するためには、ZTAの考え方に基づき、複数の異なる防御策を組み合わせる「多層防御」を取り入れることが必要です。どんなに優れたセキュリティ対策にも、単体では限界があります。複数の異なる種類の対策を組み合わせることで、それぞれの対策の弱点を補い合い、防御の穴をなくすことを目指す必要があるのです。

そこで森がお勧めするのがNISTガイドラインでも推奨されている、従来の境界型セキュリティとZTAの要素を組み合わせた「ハイブリッド型」での運用です。

“ネットワークセキュリティの仕組みとして境界型防御を維持しつつ、ZTAの考え方に沿って強化が求められる共通要素(ID管理、デバイス管理、イベントロギング等)を強化することで、金融庁のガイドラインにある多層防御にも通じる環境が実現できます”

では、ハイブリッド型でのセキュリティ強化には、どのようなメリットと注意点があるのでしょうか。森は、これまでの一般的な考え方と比較してこう話します。

”物理分離に代表されるネットワーク分離セキュリティは、ネットワーク経由での攻撃耐性に限って考えれば、現在でも十分な優位性があります。また、新しいネットワークセキュリティ=ZTNAを採用することで発生するネットワーク全般の見直しの手間や難易度を考えると、現実的な対応策だと思います。

しかし、多層防御を実現するためには、ネットワーク分離以外のセキュリティ強化も求められ、コストの増大も懸念されます。今まで一般的だったネットワーク分離にのみ注力するセキュリティではなく、総合的なセキュリティ強度とコストのバランスを改めて考える必要があると思います。

例えば物理分離は、ネットワークごとに端末が必要になるため、規模が大きくなればコストもかかり、ユーザーの利便性も低いです。また、VDIなどの画面転送型ソリューションは、ソフトウェア・アプリケーションの高額なライセンス料が発生する場合があります。

そこでオススメとなるのが1台の端末を2つのネットワークで利用する論理分離型のソリューションです 。

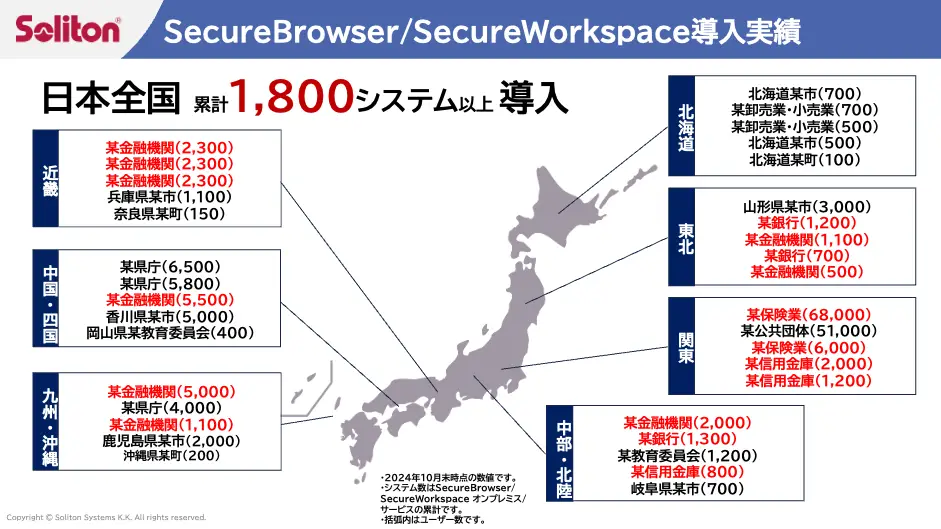

ソリトンは「Soliton SecureBrowser」と「Soliton SecureWorkspace」という論理分離型のネットワークセキュリティを提供しています。お客様の環境にもよりますが、私たちの試算ではVDIの10分の1程度の費用で導入することが可能です”

このように、コスト削減によって生まれた予算を活用し、新たなセキュリティソリューションを導入するなど、多層防御を強化することが可能になるのです。

金融庁のガイドラインで求められている多層防御を実現するためには、各セキュリティソリューションの導入効果とかかるコストを試算し、自組織におけるリスク評価に応じて、適切に対策を施していくことが求められます。

いままでは物理分離によるネットワークセキュリティが一般的でしたが、コストメリットに優れる論理分離にも注目が集まっているのは前述の通りです。その証左として、2025年3月28日に改定された「地方公共団体における情報セキュリティ監査に関するガイドライン」にも、省コストな論理分離の手法である「セキュアブラウザ方式」が、ネットワーク分離方法の一つとして明記されています。

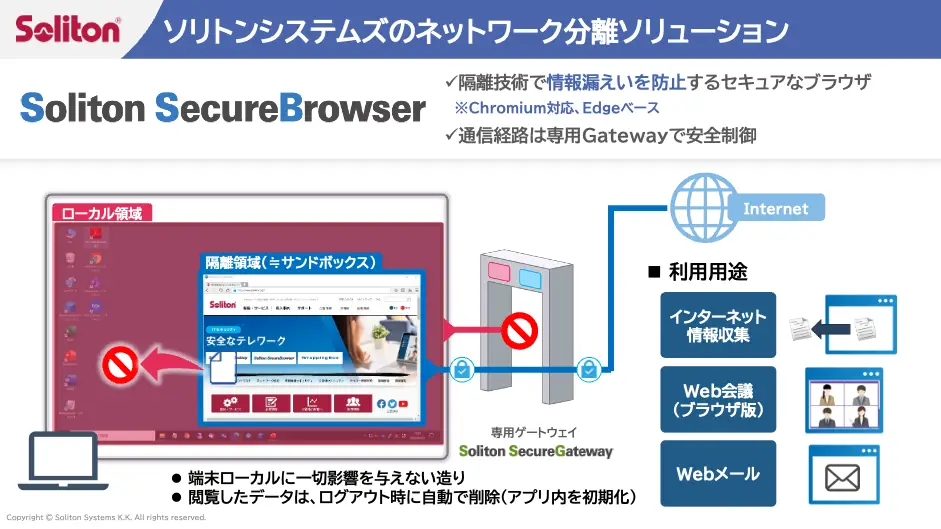

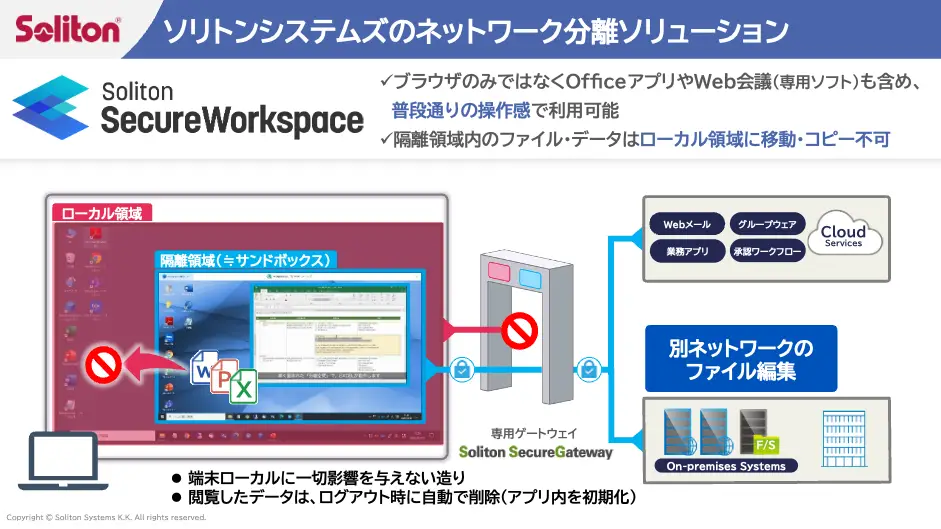

ここでは、ソリトンが提供する論理分離ソリューション、Soliton SecureBrowser、Soliton SecureWorkspaceがそれぞれどのようなプロダクトであるか、森の話を聞いてみましょう。

“まずSoliton SecureBrowserは、分離された基幹ネットワークの端末から、安全・快適にインターネットを閲覧できるブラウザアプリケーションです。セキュアでありながら、通常のWebブラウザで利用されるサービスはほぼ対応可能で、ウェブ会議やブラウザ上でのメールのやり取りも問題なく実行できます。

では、インターネットを閲覧できる環境なのに、なぜ境界型防御が崩れないのでしょうか。

それは、Soliton SecureBrowserが、サンドボックスと呼ばれる隔離された領域で動作するブラウザだからです。サンドボックス内部は暗号化され、ローカル領域には一切影響を与えない作りになっているため、インターネット上の脅威の分離を実現できているわけです。

一方でSoliton SecureWorkspaceは、サンドボックス内でブラウザのみでなく、様々なアプリケーションを動作させることができるソリューションです。インターネット関連業務で、ファイルを受け取って編集・送付などが頻繁な場合、サンドボックスの中で一連の業務が完結できるため便利です”

このサンドボックス技術は、万が一、特定の経路で脅威に接触した場合でも、その影響範囲を隔離環境内に封じ込めることができます。これは、一つの防御層が突破されても被害を最小限に食い止めるという「多層防御」の考え方に強く合致するものです。インターネット上で何らかの被害に遭っても、端末が影響を受けにくいのです。

サンドボックスのわかりやすい事例が、iOSのアプリケーションです。iOSアプリもサンドボックスの仕組みを取り入れたものであり、iPhoneがアプリ経由でウイルス感染する例をあまり聞かないのは、このためであると言えます。そして、そのようなメリットを持つサンドボックスが、なぜこれまであまり目立たなかったのでしょうか。森はこう説明します。

“従来、ネットワーク分離というと、物理分離か画面転送くらいしかおおやけに認められた方法がなかったのです。よって、この2つが一般にイメージされるネットワーク分離ソリューションとなりました。

一方で、サンドボックスはモダンな方法だと思います。ソリトンでは、こうしたサンドボックスの機能を使ったSoliton SecureBrowser、Soliton SecureWorkspaceといったソリューションを10年ほど提供していますが、これまで攻撃者に突破され境界の内側に被害があった例はありません。こうした、コストや動作面で優れたサンドボックスを、ぜひ知っていただきたいです”

セキュリティはひとつのプロダクトや、ひとつのメーカーだけで実現できるものでもない、と森は語ります。Soliton SecureBrowserやSoliton SecureWorkspaceも、あくまでも存在する課題に対するソリューションのひとつであるとのことです。

では、社会全体のセキュリティを高めていくために、ソリトンはどう取り組んでいこうとしているのでしょうか。

“我々としても、以前よりベンダー様との関係をより強化していけるよう努力しています。ソリトンのプロダクトが単体で選ばれることもありますが、幅広く安全を提供していくためには、ベンダー様が提供するラインナップのひとつとして選ばれることがより大切です。 また、今回のFITフォーラムのように、情報発信もしっかり行っていきたいと思います”

今回は金融機関向けのセミナーでしたが、ZTAの考え方に基づくセキュリティ対策は、すでにどの企業にとっても重要です。金融業界でも、それ以外の業界でも、ソリトンは企業のセキュリティ対策に貢献していきます。

金融だけでなく幅広い分野にご活用いただけるソリューションをご紹介すべく、様々なイベントに出展予定です。

皆様のご来場、ご参加を心よりお待ちしております。

ソリトンの 出展情報はこちらからご確認いただけます。

![【徹底解説】ガイドライン改定が変える! 自治体DXとセキュリティの未来[座談会]の画像](/media/QujiLanrdXYhfYYS10PniOHWKMGSJplx03pkFEiZ.png)

![【徹底解説】ガイドライン改定が変える! 自治体DXとセキュリティの未来[座談会]の画像](/media/QujiLanrdXYhfYYS10PniOHWKMGSJplx03pkFEiZ.png)