政府、学術機関、企業のサイバーセキュリティの専門家が最新動向を紹介するイベント「Security Days」。例年、春と秋に会期が設定され、2025年3月には「Security Days Spring 2025」が開かれました。

このイベントには毎回、ソリトンシステムズ(以下、ソリトン)のメンバーも登壇。今回はセキュリティトレンドと求められる対策に関する全3講演を実施しました。

今回は、3月11日に実施したエバンジェリスト 荒木粧子によるセミナー「リスクベースで考えるゼロトラスト戦略の最適化」の内容について、ご紹介します。

セッション「リスクベースで考えるゼロトラスト戦略の最適化」は多くの方に関心を寄せていただき、満席となりました。これまでもソリトンは、クラウドやテレワークを活用する、モダナイズされたビジネス環境に適した「ゼロトラスト戦略」を、さまざまなセミナーで紹介してきました。満席になったのは、多くの企業の人々がゼロトラストの必要性に迫られているからだと、推察されます。

では、ゼロトラストと同じくセッションのタイトルにある「リスクベースで考える」とは、どういうことでしょうか。

それを明かしていくためには、従来行われてきたセキュリティにおける考え方を振り返る必要がありそうです。

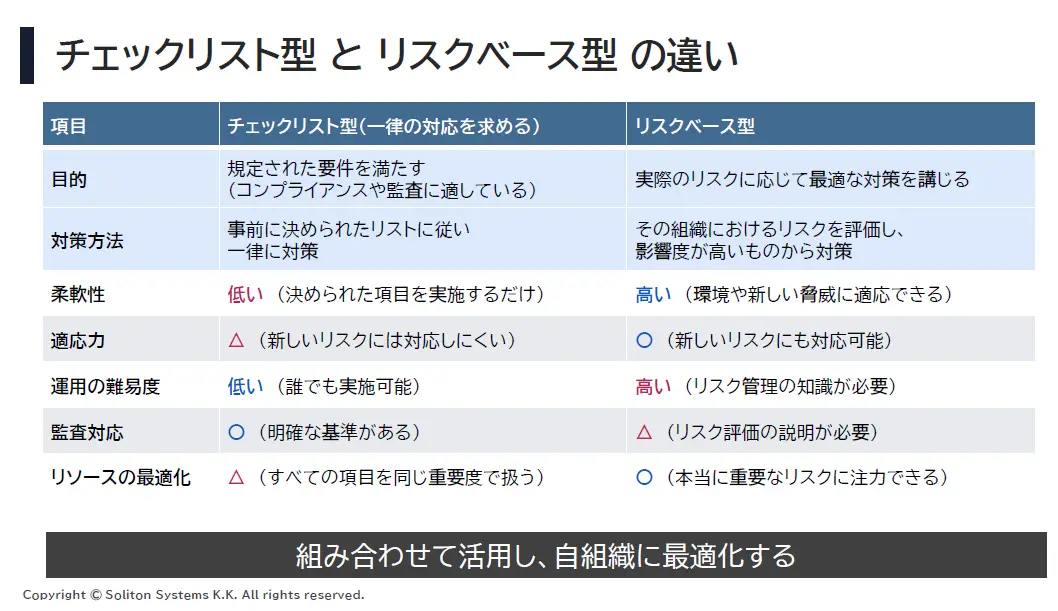

これまで情報セキュリティ対策でよく行われてきたアプローチは「チェックリスト方式」でした。これは、事前に実施すべき項目をリスト化しておき、それを満たすようにセキュリティ対策を行なっていくものです。

チェックリスト方式は、実施すべきセキュリティ対策を満たしているか否かがわかりやすく、監査などでも説明しやすいため、法規制やガイドラインへの準拠や、ベースラインの確立(一定のセキュリティレベルを満たす)などに適したアプローチです。

一方で、リストに無い想定外の脅威に直面した際などに、柔軟な対応が難しいといった課題があります。そもそも、サイバー攻撃はもちろんのこと、企業を取り巻くビジネス環境(業務内容や社員数、協力会社・取引先など)は内外問わず変化し続けるものです。どの企業、組織も、限られたリソースでセキュリティ対策を行っている状況のため、チェックリスト方式だけで脅威や環境の変化に追随し、最適な対応をし続けることは、かなり難しいと想像できます。

そこで、チェックリスト方式に加えて「リスクベース・アプローチ」が求められると、荒木は語ります。

“各業界で定められているセキュリティのガイドラインにも、リスクベース・アプローチが盛り込まれるようになりました。たとえば「金融分野におけるサイバーセキュリティに関するガイドライン」においては、リスクベース・アプローチで取り組むことが推奨されています”

では、リスクベースの対策はどのように行うのでしょうか。荒木はこう続けます。

“各々の組織におけるリスクを評価し、自組織への影響が大きい重大なリスクから優先順位をつけて対応していきます。

こうしたリスク分析には、リスクマネジメントの知見が必要です。そのため、リスクベース・アプローチは、ハードルが高いと感じる方がいらっしゃるようですが、ポイントを押さえれば必ずしも難しいわけではありません。

そこで、今回のセッションではリスクベースの考え方を敬遠してしまっている方の参考になればと思い、「リモートアクセスにおけるMFA(多要素認証)」を一例として、紹介しました”

それでは、実際にはどのように対策を行うのか、見ていきましょう。

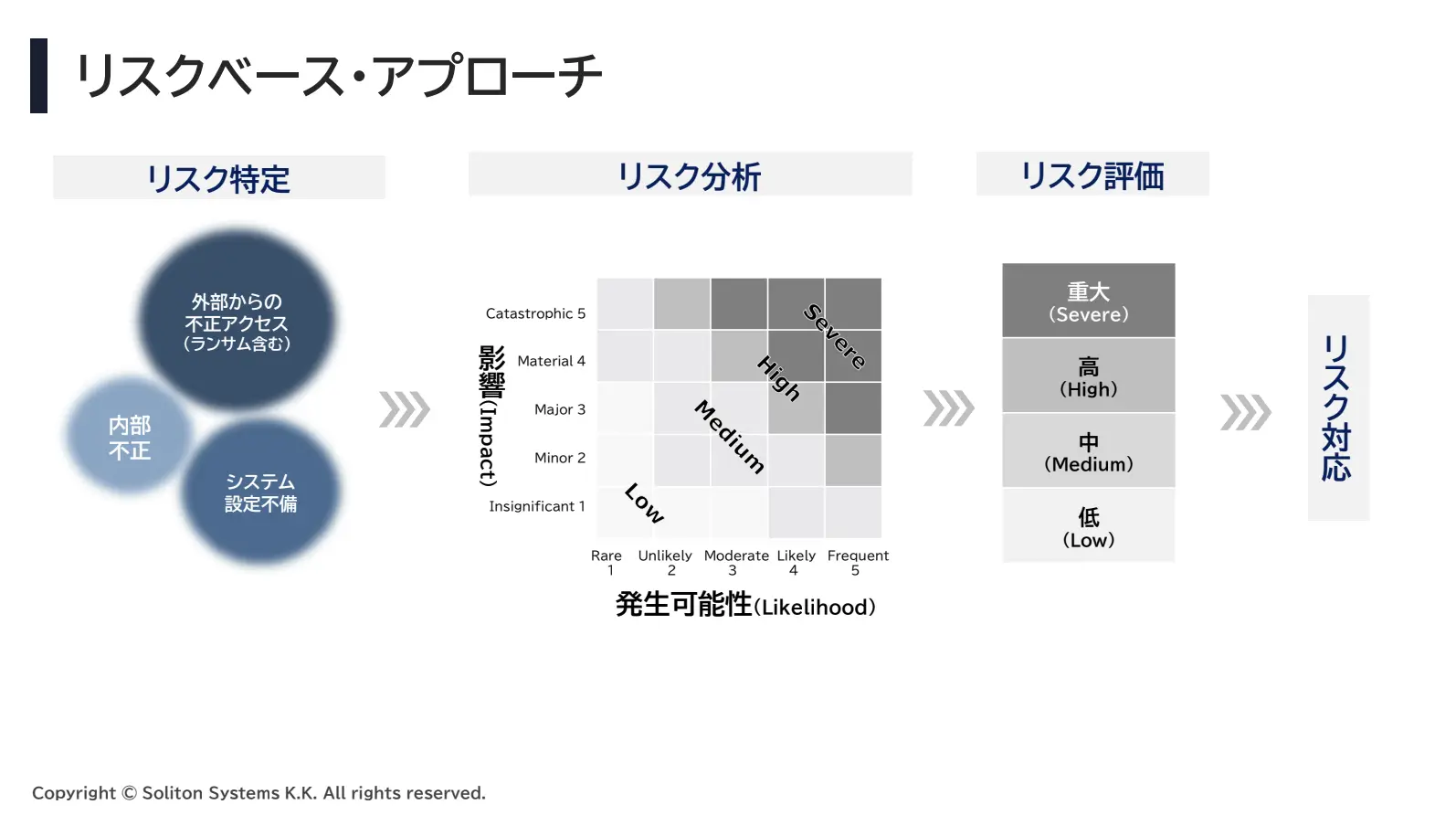

まず、組織のミッション遂行に影響を与えるような、対処すべきリスクを洗い出す必要があります。その方法は、下の図と照らし合わせながらご覧ください。

最初のリスク特定では、図にある「外部からの不正アクセス」「内部不正」「システム設定不備」などが挙げられるでしょう。今回のセッションは、リモートアクセスにおけるMFAが題材ですので、リモートアクセス経由で見られる侵入型ランサムウェア攻撃は、典型的なリスクであると考えられます。

続いて、リスクの分析と評価です。

発生可能性(Likelihood)と、リスクが現実となってしまった際に想定される影響(Impact)を確認します。両方とも高いと考えられれば当然、高いリスクとなり、また片方が高いだけでも、注意が必要なリスクとなります。

侵入型ランサムウェア攻撃の場合、日々、報道されている攻撃であるため発生可能性は高く、また現実に攻撃が行われれば重要な情報の流出、身代金の要求、身代金を支払わなくてもシステムの復旧や再発防止、信頼回復にかかる経済的損失は非常に大きいでしょう。よって、極めて高いリスクと言えます。

このようにリスクの高さの評価が完了した後は、リスク対応を行うこととなります。

侵入型ランサムウェア攻撃においては、リモートアクセス機器の脆弱性攻撃や、漏えいした認証情報を利用した侵入が多いため、MFAは必須です。リモートワークを実施するほとんどの企業がID・パスワードとは別に、スマートフォンアプリや生体認証などのMFAを実施しているでしょう。

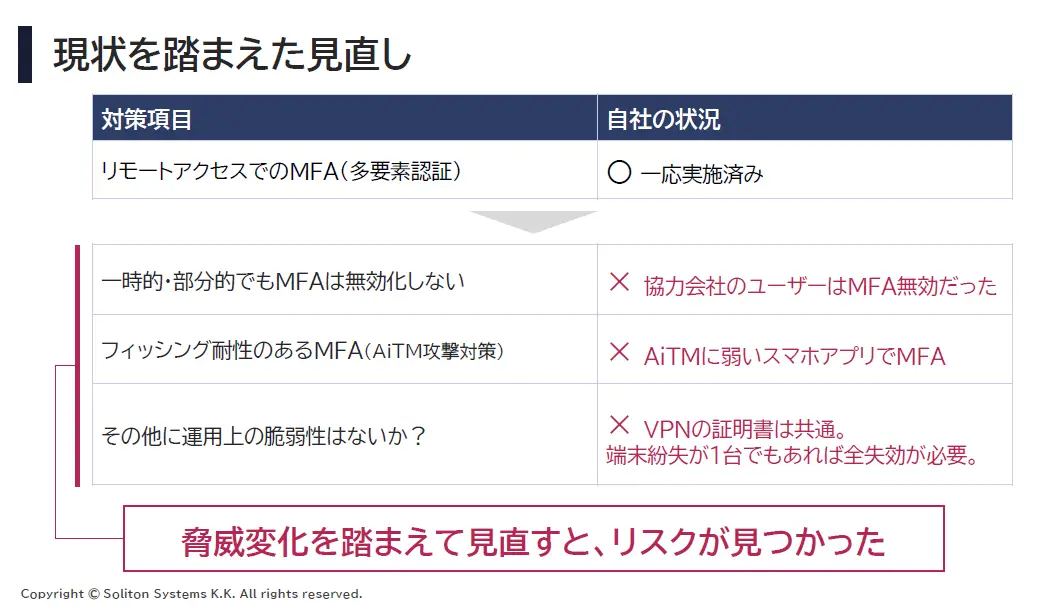

しかし、荒木は、「MFAで見落としがちな点が、2つあります」と話します。それは、何なのでしょうか。

“VPN機器のメンテナンスなどの理由で、MFAを一時的に無効化したタイミングで侵入を許してしまう被害事例は以前より数多くありましたが、いまだによくある被害ケースとなっています。MFAを適用しているつもりでも、実は徹底がなされていないことが弱点となり、せっかくのMFAの防御力が発揮できない状況に陥ってしまう典型的な例といえます。

もう一つは、簡易的なMFAを破るツールが一般的になりつつある点です。偽サイト(フィッシングサイト)などを活用して、ユーザーを騙してMFAのプロセスを進めさせ、中間者として認証情報(セッションCookie等)を窃取し、正規サイトに不正ログインする「AiTM攻撃」の増加も意識する必要があります。

MFAが必須であることはたしかですが、正しく運用し、十分なセキュリティ強度を持つMFAなのかを見極めておかないと、実は攻撃耐性が弱い状況にあるかもしれません。

リスクベースの考え方で脅威の変化を考えると、単にMFAを導入するだけでなく、「MFAによる認証が徹底されているか(一時的にでも無効化していないか)」「AiTM攻撃に対抗できる、フィッシング耐性のあるMFAか」「その他の運用上の脆弱性はないか」といった観点で見直しをする必要があることが分かります”

リスクベースの見直しはこのように行われ、そのうえで必要な対策を施します。

一方、リスクとともに運用面を考慮することも大切です。運用性に乏しいセキュリティ体制では、持続的な施策の実行ができないなどで、結果的に隙ができてしまうことがあるからです。

この点で荒木は、MFAの場合での運用における課題を説明します。

“お客様から、次のような課題をお伺いすることがあります。

1.社外の協力会社・取引先とシステムを共同利用しているため、攻撃対策として、彼らにもMFAを導入してもらいたいが、操作が難しく導入が困難な場合がある

2.AiTM攻撃に弱いMFAがある

3.VPNの証明書は全端末共通のため、1台でも紛失があると全失効しなければならない

MFAの導入は、リスクベースで考えつつ、運用開始後の課題も考える必要があります”

荒木が取り上げた3つの課題にどういった方法で対応できるか、確認していきましょう。

1点目の課題は、自社以外のユーザーとシステムやデータを共有する場合でも、手間がかからない方法でMFAを導入してもらうということが必要になります。

ソリトンが開発、販売しているMFAを提供する国産IDaaS「Soliton OneGate」では、こうしたリモートアクセスでの認証を強化するMFAを提供しています。クラウド認証だけではなく、VPNやSASEでも利用可能なデジタル(電子)証明書を利用したMFAは、DXを推進する組織にフィットしたMFAではありますが、一般的には、デジタル証明書の配布に課題があるケースも少なくありません。

Soliton OneGateでは、このような課題を解決するさまざまな証明書配布方法をご用意。中でもソリトンが提供する証明書運用を支援するクライアントアプリ「Soliton KeyManager」は、必要な設定をしておくことで、ユーザーは届いたメールをクリック(スマートフォンの場合はQRコード読み取り)するだけで証明書を取得できます。

秘密鍵が端末内で自動生成されるなどの仕組みにより、なりすましで証明書を取得されてしまうといった危険を防ぎます。また、MDMで管理していない端末でも利用できるため、組織外のユーザーや端末が利用する場合にも問題なく運用できます。

2点目のAiTM攻撃対策としても、デジタル証明書を利用するMFAは有効であり、フィッシング耐性のあるMFA方式となります。なお、Soliton OneGateをはじめとしたソリトンの証明書認証ソリューションは、国内トップクラスのシェアを誇っており、端末への証明書配布時に、VPNやWi-Fiプロファイル、外部CA証明書も同時に配布するといった配慮がなされているなど、運用を支援するさまざまな工夫が行われています。

3点目は、デジタル証明書を利用する認証ソリューションで起こりがちな課題ですが、Soliton OneGateではユーザーごと、端末ごとに証明書を発行可能。そのため、端末の紛失などといった有事の際も、該当する端末だけを選んでその証明書だけを失効することができます。もちろん、新たに端末へ証明書を発行することも簡単です。

企業を取り巻く脅威・環境が大きく変化している今、大企業から中小企業にいたるまで、どの組織にもデジタルトランスフォーメーション(DX)を推進し、ビジネスを維持・拡大し、価値を提供する活動が求められています。DXを推進しつつもセキュリティを確保するため、多くの企業がリモートアクセスでのMFAの導入はマストであると受け止めていることでしょう。

しかし、今回の荒木のセッションで説明があったように、漫然と「MFAを実装したつもり」であると、実は防御効果が十分に発揮されておらず、運用にも手間がかかり、生産性に悪影響を及ぼしている、といった事態に陥っている場合もあります。

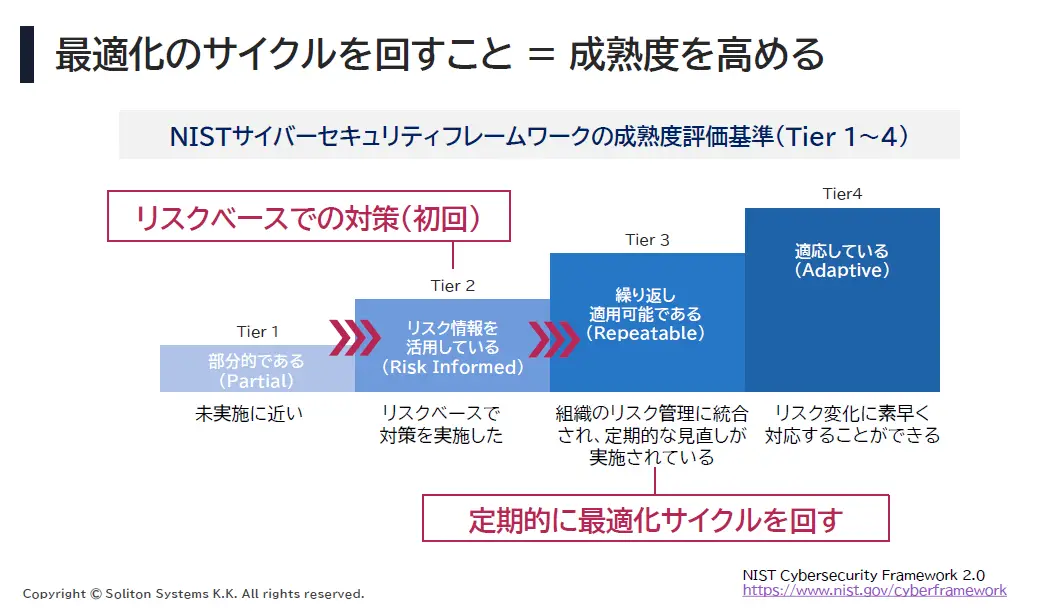

こうした点を洗い出し、見直し・最適化のサイクルを回すことで、セキュリティ対策の成熟度を高めていくことができます。

荒木はリスクベース・アプローチについて以下のように話します。

“リスクベース・アプローチは脅威やビジネス環境の変化に対応しつつ、最適な対策を無理なく実装するための方法です。

リスクベースが普及してきた理由は、昨今のAIの普及やDX推進などによる劇的な環境変化に対して、限られた人員・コストで最適解を導き出すことが求められていることが背景にあると考えています。

リスクベース・アプローチでセキュリティ対策をする企業が増えてきていることもあり、ソリトンはそうした企業に寄り添い、一緒に課題を解決するご支援をしていきたいと考えています”

荒木は今回のセッションを終えて、このように語りました。

リスクベース・アプローチでのセキュリティ対策を求められつつも、どのような観点で検討を進めてよいのかわからない、という方は、ぜひソリトンにご相談ください。

ソリトンは、セミナー・ウェビナー等への参加を通して、Soliton OneGateをはじめとするセキュリティの課題解決に役立つ情報を発信してまいります。

皆様のご来場、ご参加を心よりお待ちしております。

ソリトンの 出展情報はこちらからご確認いただけます。