はじめに

ソリトンシステムズのオールインワン認証アプライアンス「NetAttest EPS」と、フエニックス・コンタクト社製 無線LANアクセスポイント 「FL WLAN 1100」を連携させ、エンタープライズ方式による認証が可能かを確認しました。

無線接続クライアントは、Windows、iOS 搭載端末で、確認した認証方式はパスワード方式(EAP-PEAP)及び、電子証明書認証方式(EAP-TLS)です。

無線LAN(Wi-Fi)のセキュリティ強化とは? 事例・対策・設定をわかりやすく解説 | ネットアテスト

企業がオフィス内で無線LANを使用する場合には、セキュリティに十分な注意を払わなければなりません。企業が無線LANを導入する際、セキュリティ対策を最も重視していることが「企業ネットワーク及び関連システムに関する調査」からも確認できます。具体的にどのような危険性があり、どんなセキュ...

netattest.com

1. 構成

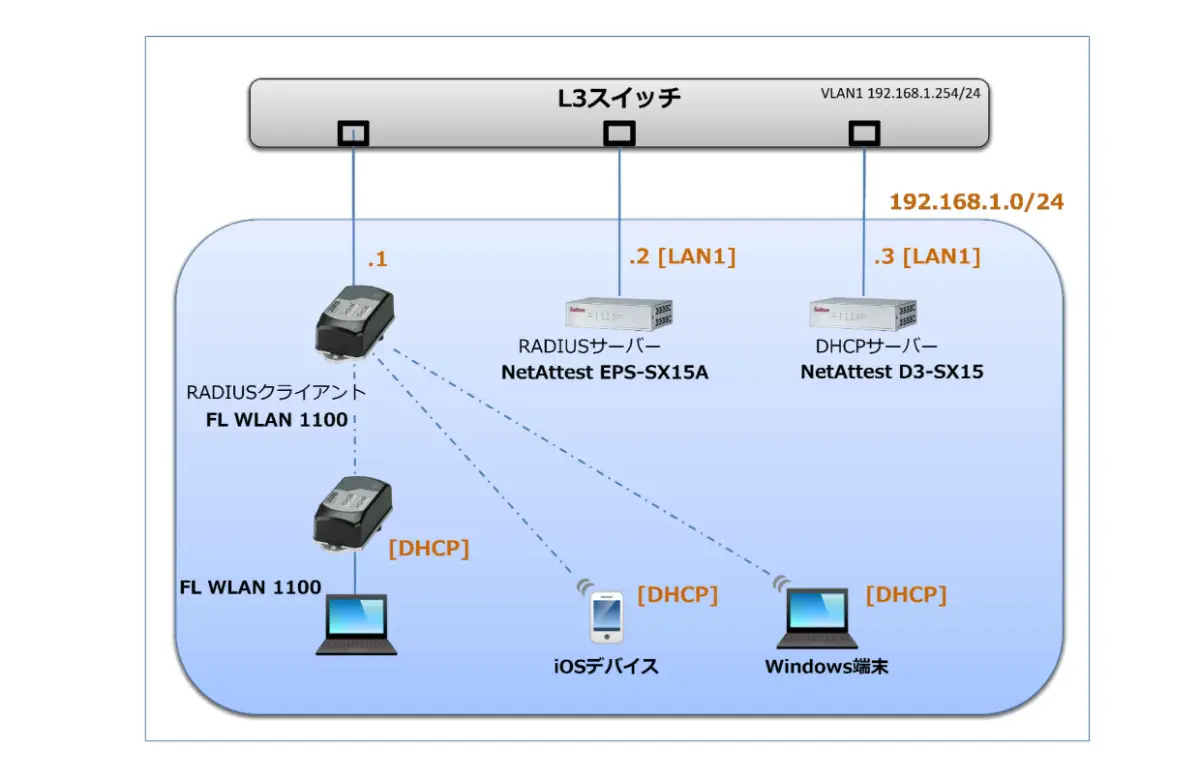

1-1 構成図

以下の環境を構成します。

- 有線LANで接続する機器はL3スイッチに収容

- 有線LANと無線LANは同一セグメント

- 無線LANで接続するクライアントPCのIPアドレスは、NetAttest D3のDHCPサーバーから払い出す

1-2 環境

1-2-1 機器

| 製品名 | メーカー | 役割 | バージョン |

| NetAttest EPS-SX15A-A | ソリトンシステムズ | RADIUS/CAサーバー | 5.0.4 |

| FL WLAN 1100 | フエニックス・コンタクト | RADIUSクライアント

(無線アクセスポイント) | 2.70 |

| XPS 13 9360 | Dell | 802.1Xクライアント (Client PC) | Windows 10 64bit Windows 標準サプリカント |

| iPhone SE | Apple | 802.1Xクライアント

(Client SmartPhone) | 15.6.1 |

| FL WLAN 1100 | フエニックス・コンタクト | 802.1Xクライアント | 2.70 |

1-2-2 認証方式

IEEE802.1X EAP-TLS/EAP-PEAP

1-2-3 ネットワーク設定

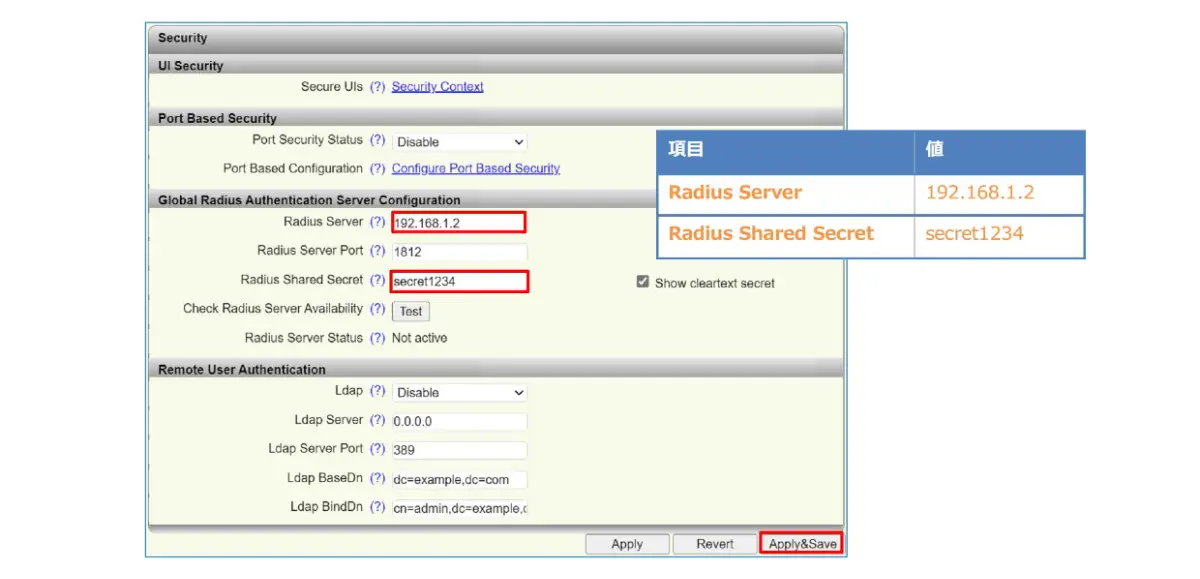

| 機器 | IPアドレス | RADIUS port (Authentication) | RADIUS Secret (Key) |

| NetAttest EPS-SX15A-A | 192.168.1.2/24 | UDP 1812 | secret1234 |

| FL WLAN 1100 | 192.168.1.1/24 | secret1234 |

| XPS 13 9360 | DHCP | ー | ー |

| iPhone SE | DHCP | ー | ー |

| FL WLAN 1100 | DHCP | ー | ー |

2. NetAttest EPSの設定

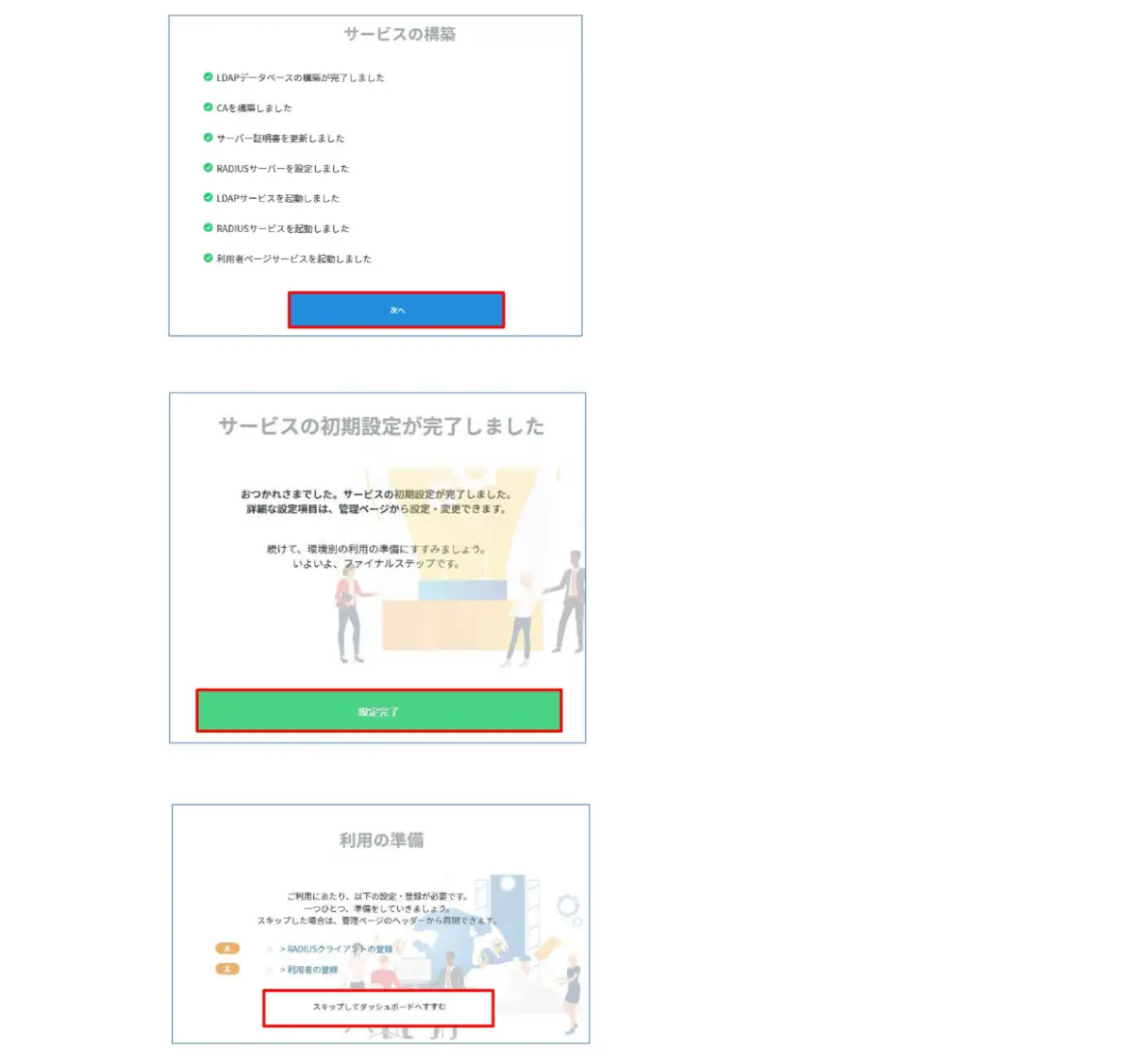

NetAttest EPSのセットアップを下記の流れで行います。

- サービス管理ページへのログオン

- 初期設定ウィザード (システム、システム-2)の実行

- 初期設定ウィザード (サービス)の実行

- httpsサービスの再起動

- RADIUSクライアントの登録

- 利用者の登録

- クライアント証明書の発行

- CA証明書の取得

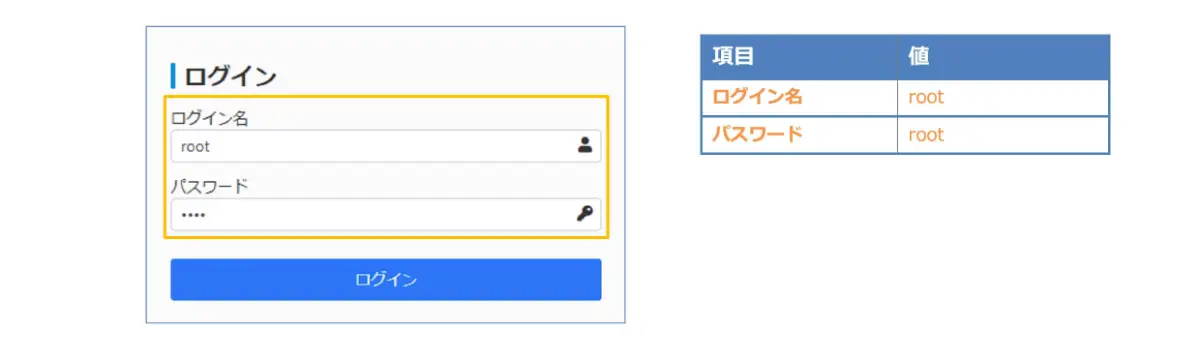

2-1 サービス管理ページへのログオン

NetAttest EPSの初期設定はLAN1から行います。初期のIPアドレスは「192.168.1.2/24」です。管理端末に適切なIPアドレスを設定し、Google Chrome もしくは Microsoft Edgeから「https://192.168.1.2:2181」にアクセスしてください。

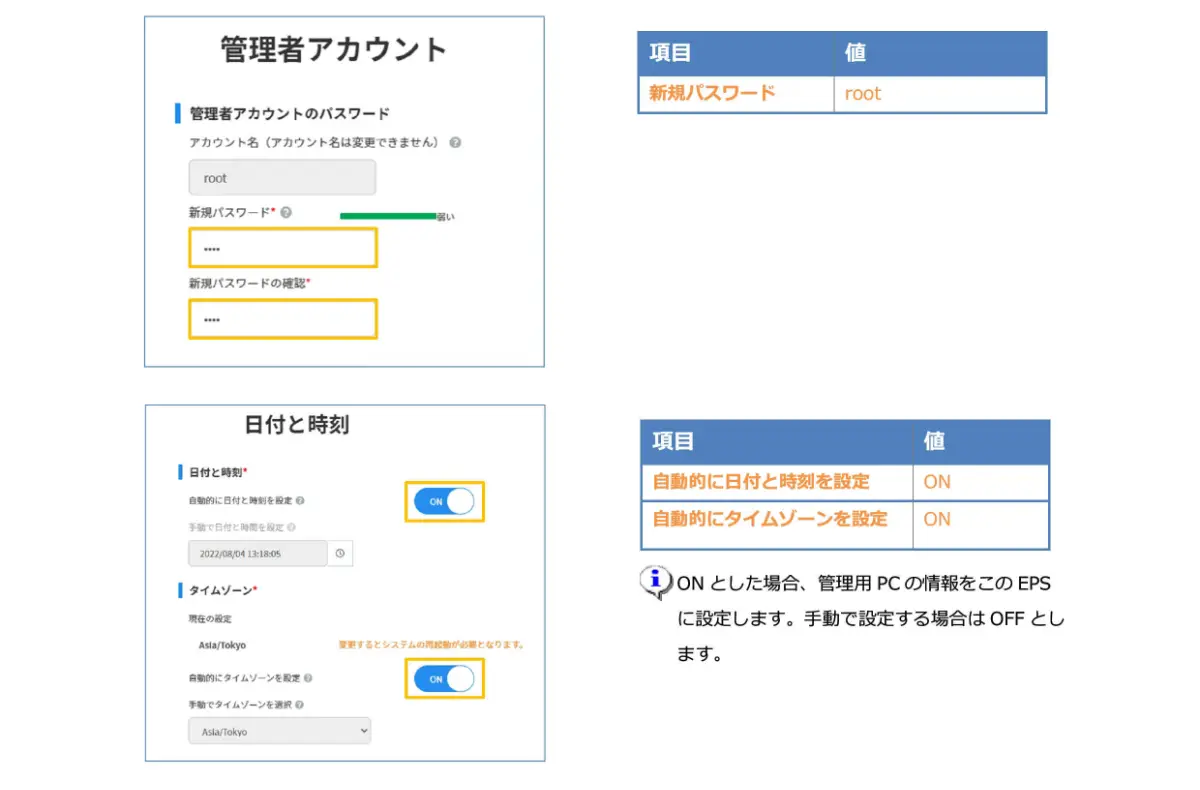

2-2 初期設定ウィザード (システム、システム-2)の実行

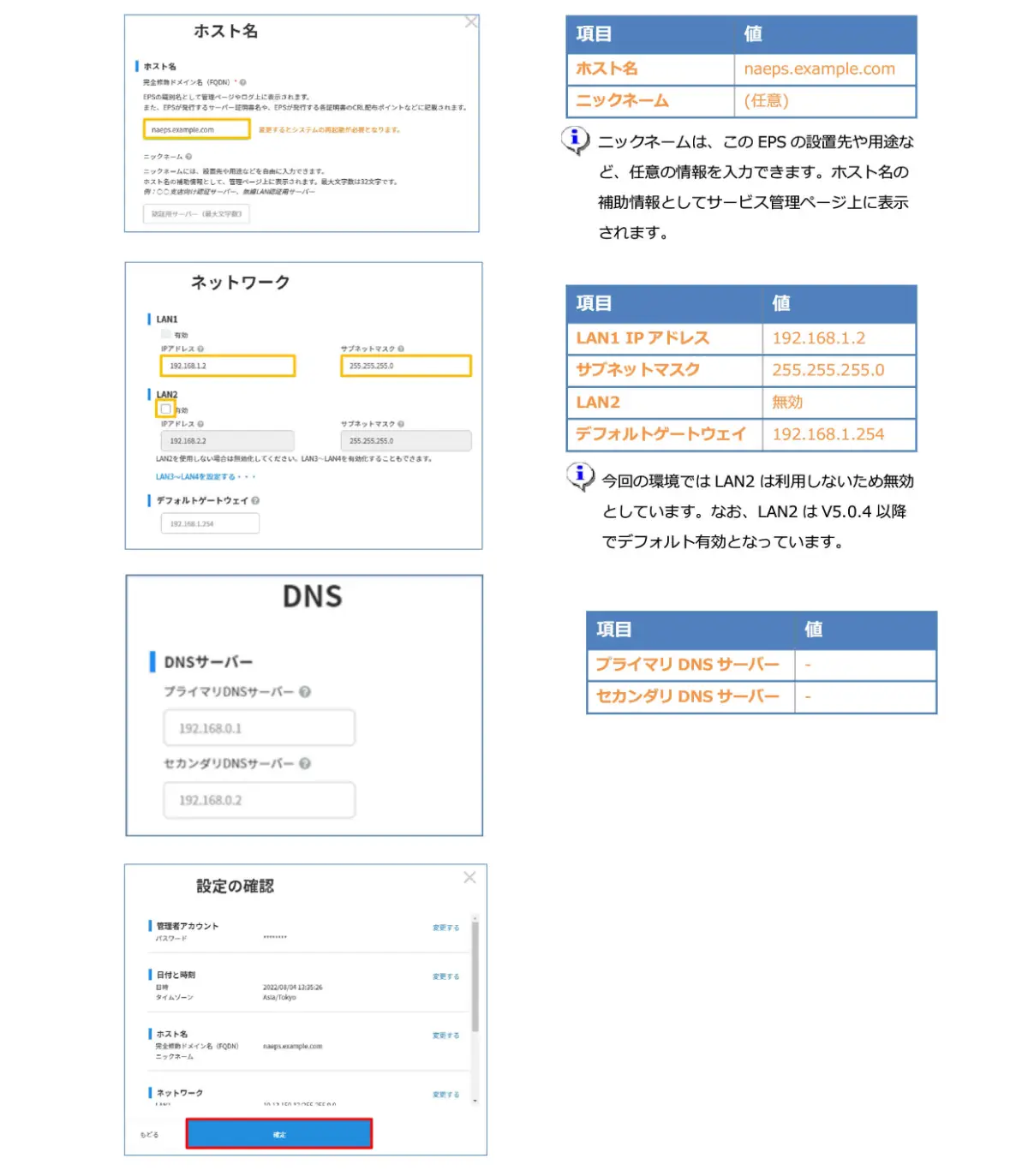

サービス管理ページにログイン後、システム初期設定ウィザードを使用し、以下の項目を設定します。

- 管理者アカウントの設定

- 日付と時刻の設定

- ホスト名の設定

- ネットワークの設定

- DNSの設定

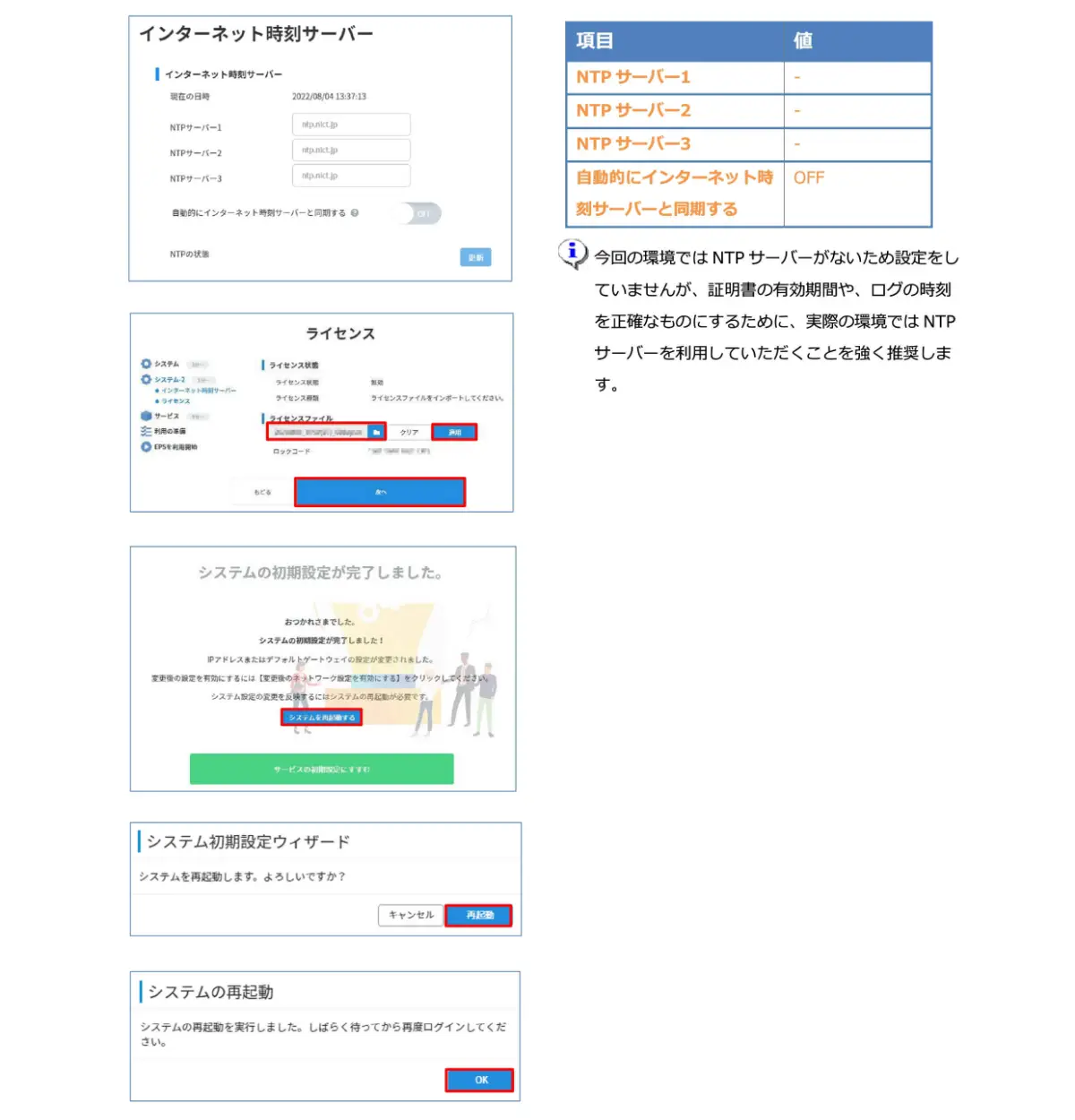

- インターネット時刻サーバーの設定

- ライセンスの設定

ログイン後に表示される画面より、「セットアップをはじめる」→「すすめる」→「はじめる」と進み、初期設定ウィザードの「システム」に関する設定を行います。

ここからは、システム初期セットアップウィザードの「システム-2」に関する設定を行います。

2-3 初期設定ウィザード (サービス)の実行

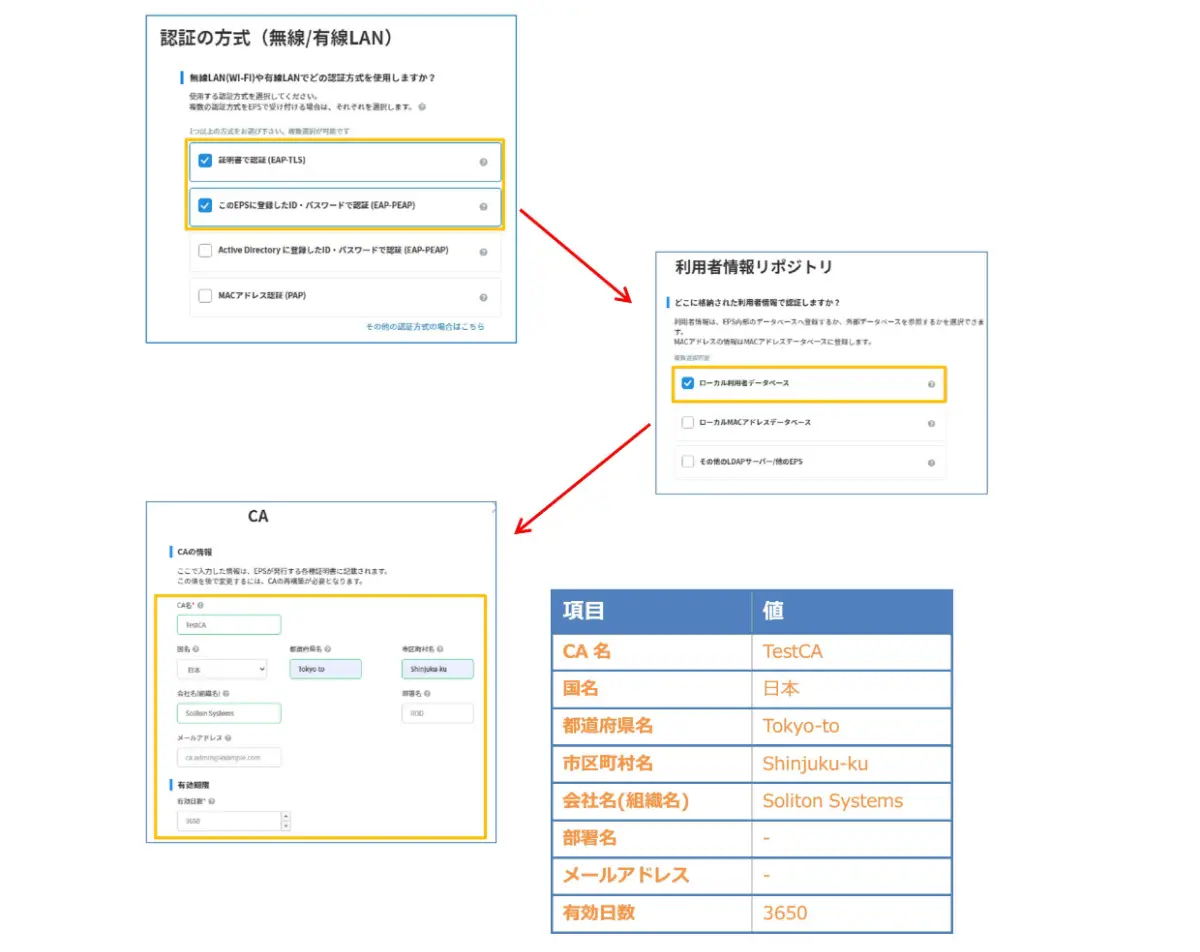

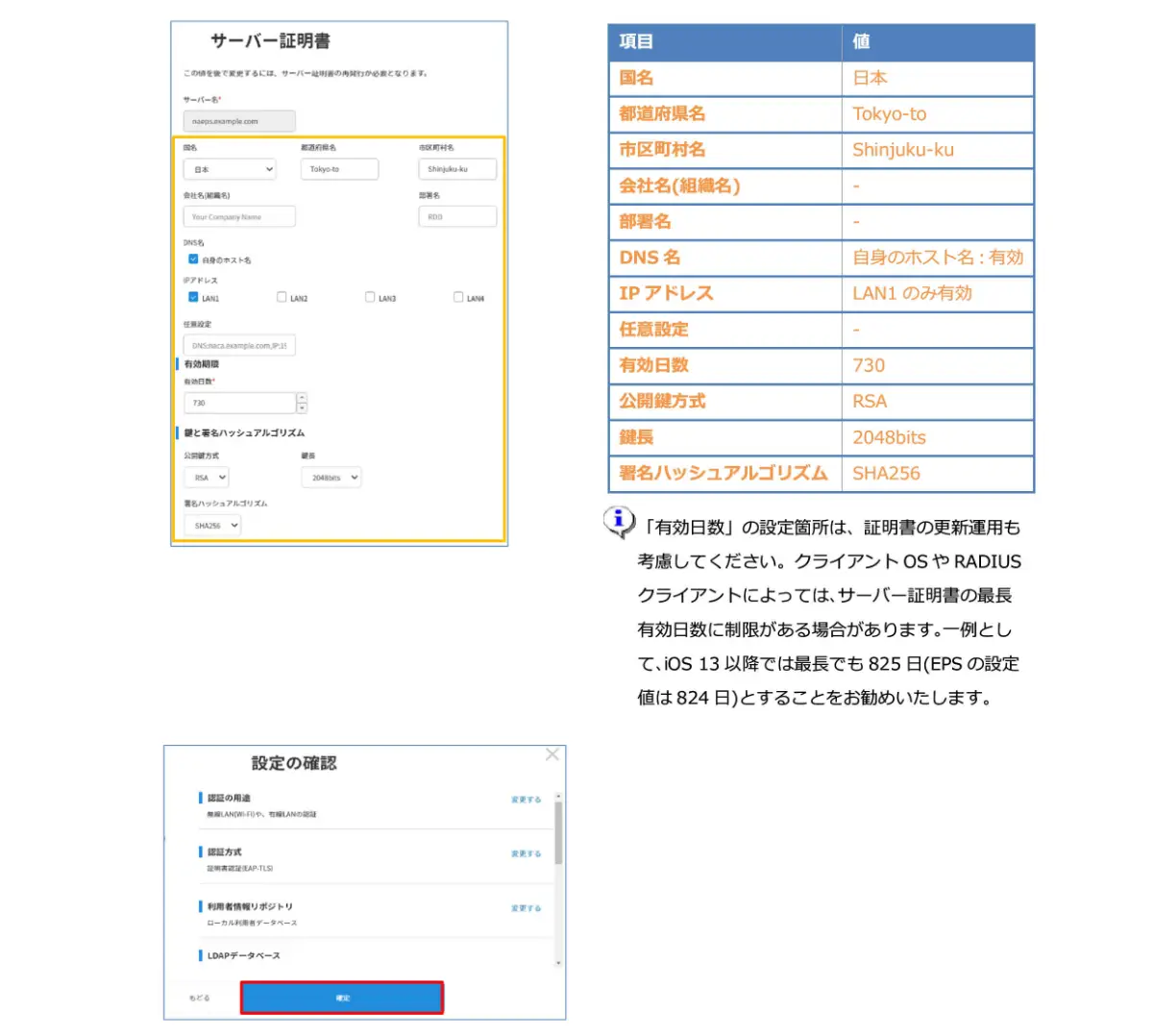

OS再起動が完了後、再度サービス管理ページにアクセス及びログインし、サービス初期設定ウィザードを使用して、以下の項目を設定します。

- 認証の用途の設定

- 認証の方式の設定

- 利用者情報リポジトリの設定

- CA構築

- サーバー証明書発行

2-4 httpsサービスの再起動

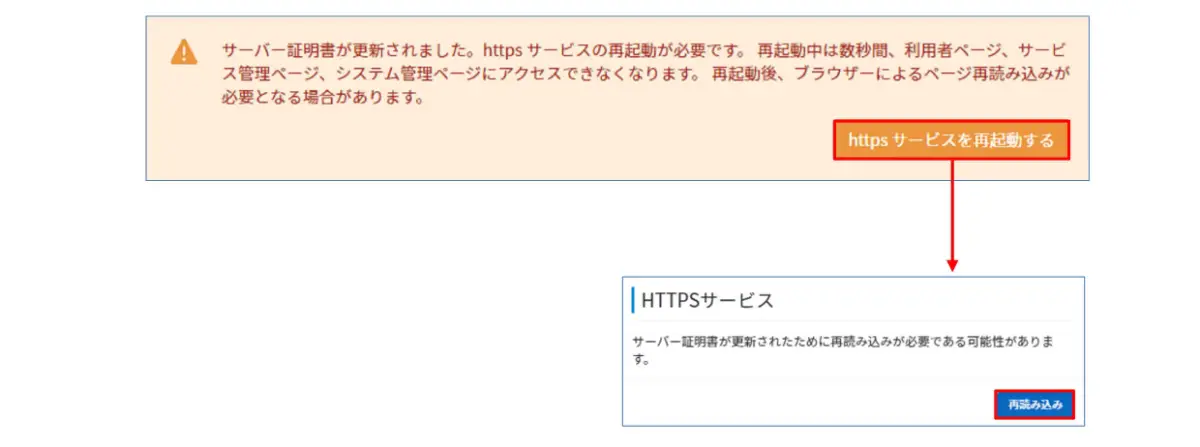

画面上部に「httpsサービスを再起動する」ボタンを選択し、httpsサービスの再起動を行います。

httpsサービスを再起動するとページの再読み込みを求められるため、ページの再読み込みを行います。

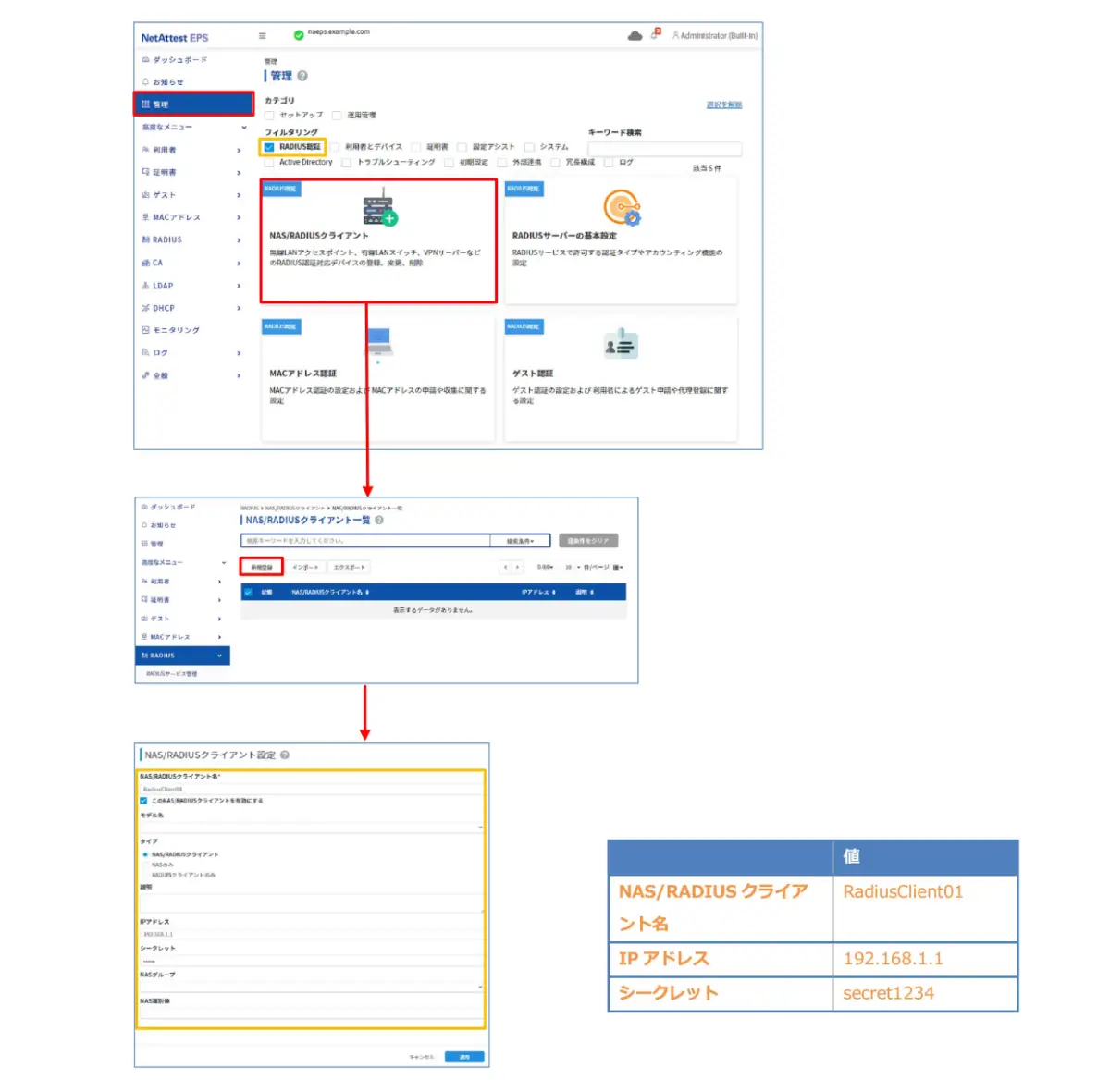

2-5 RADIUSクライアントの登録

サービス管理画面の「管理」メニューにて「RADIUS認証」でフィルタリングし、「NAS/RADIUSクライアント」を選択します。表示された画面で「新規登録」ボタンを選択し、RADIUSクライアントの登録を行います。

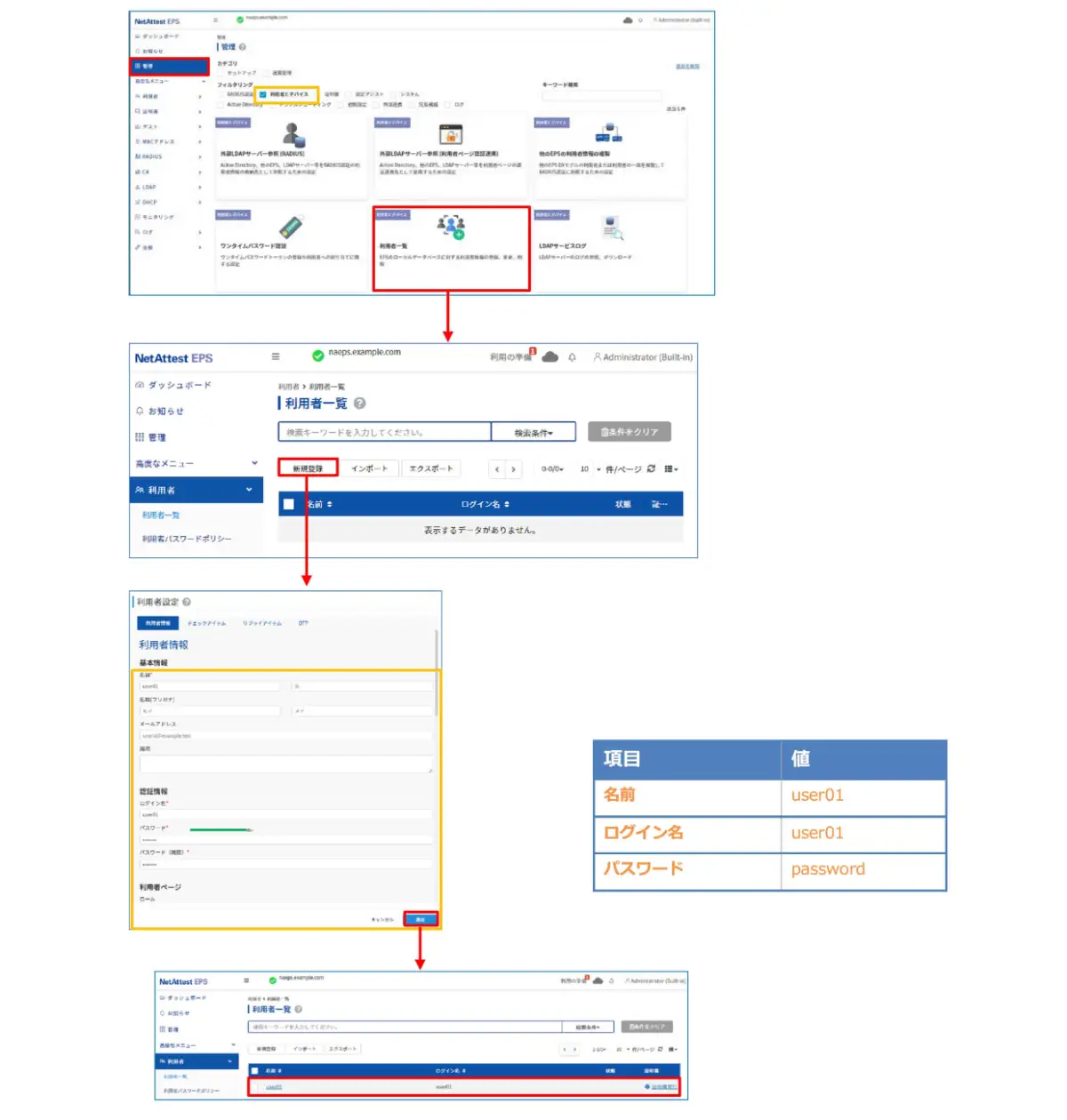

2-6 利用者の登録

サービス管理画面の「管理」メニューにて「利用者とデバイス」でフィルタリングし、「利用者一覧」を選択します。表示された画面で「新規登録」ボタンを選択し、利用者登録を行います。

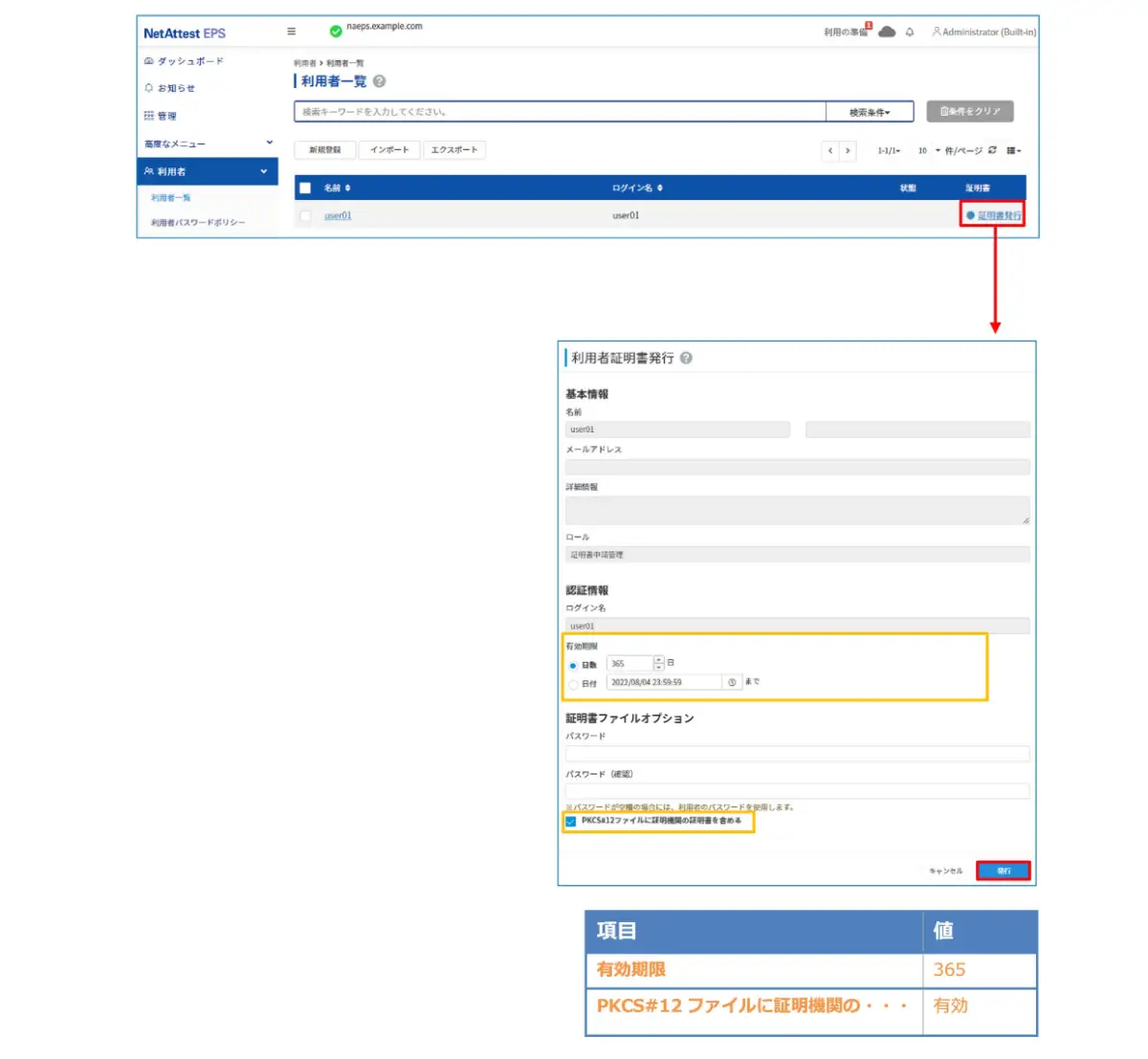

2-7 クライアント証明書の発行

サービス管理画面より、クライアント証明書の発行を行います。[利用者一覧]ページから該当する利用者のクライアント証明書を発行します。

(クライアント証明書は、user01.p12という名前で保存)

2-8 CA証明書の取得

利用者ページ「https://192.168.1.2」にアクセスし、CA証明書の取得と管理端末への保存を行います。

3. FL WLAN 1100の設定

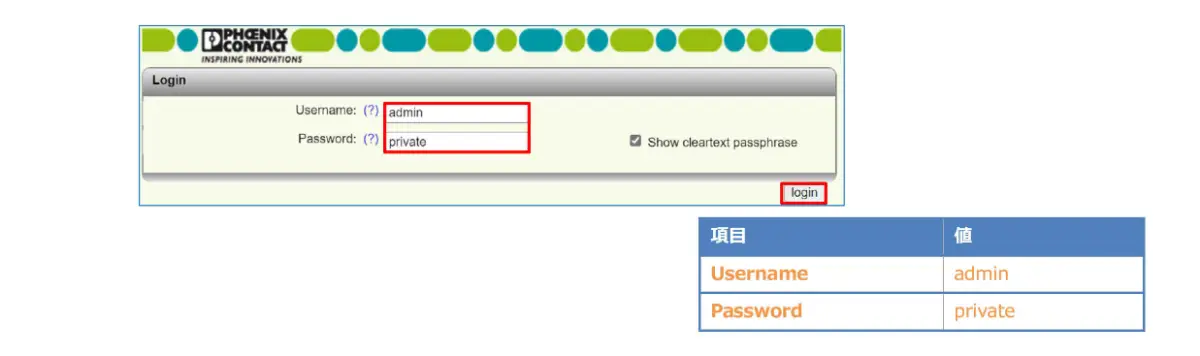

3-1 管理画面へログイン

RJ-45ポートに管理端末を接続後、DHCPサーバからIPアドレスを取得できる場合は「http://<取得したIPアドレス>」にアクセスしてログインしてください。取得できない場合は「http://169.254.2.1」にアクセスしてログインしてください。

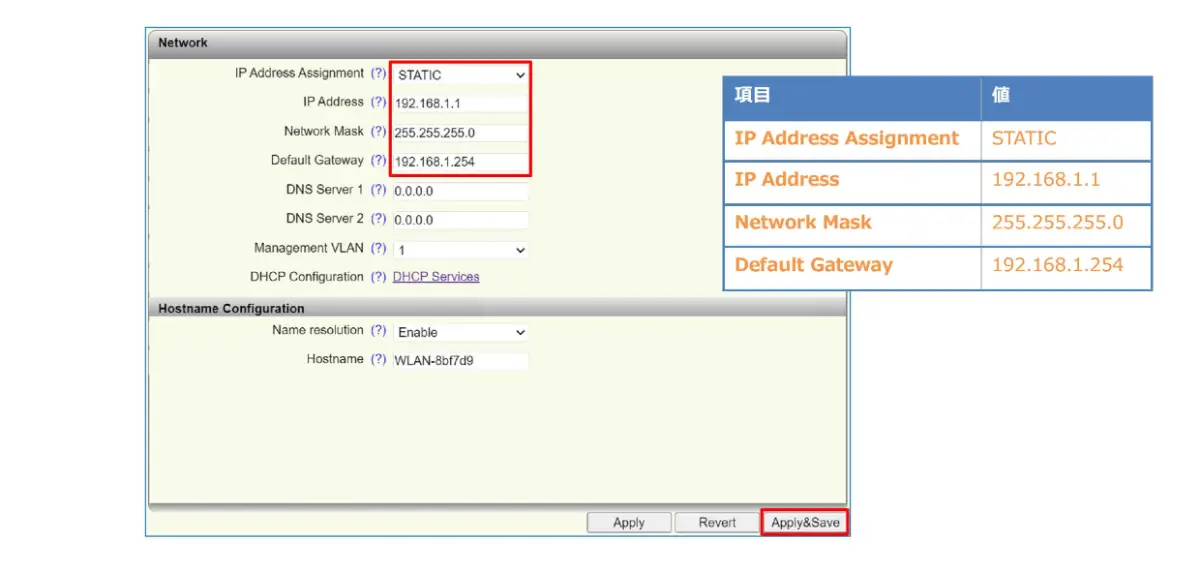

3-2 IPアドレスの設定

管理画面のConfigurationからNetworkへと進んで、IPアドレスを設定します。

(※Apply&Save押下後に管理端末のIPアドレスも適切に変更します)

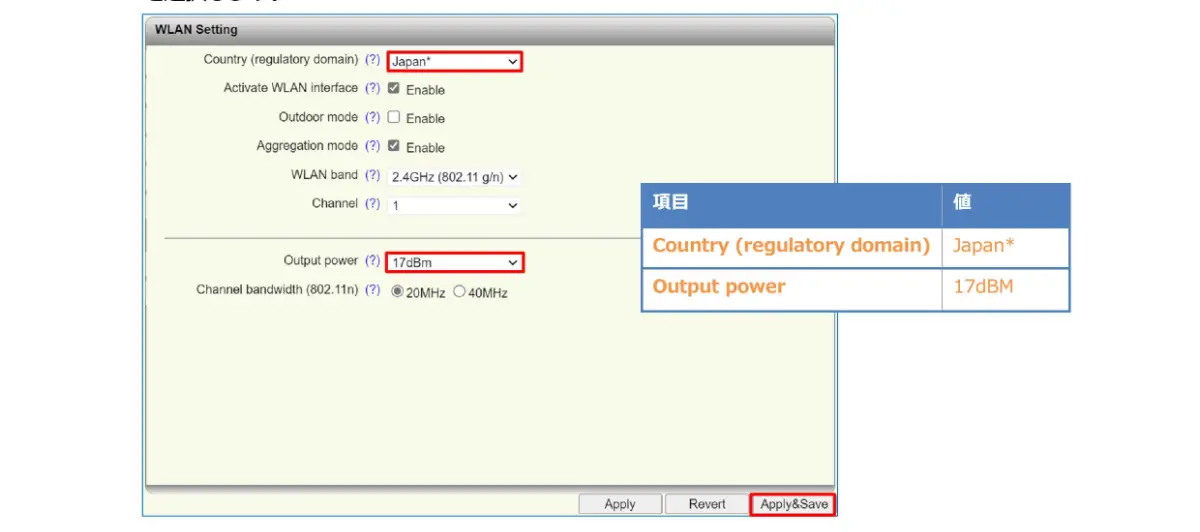

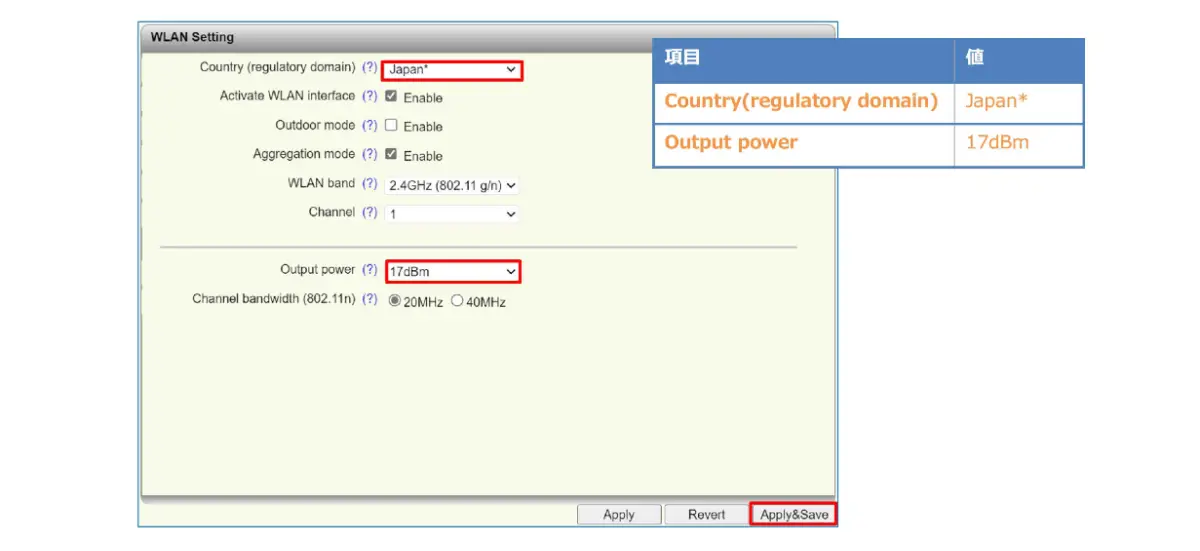

3-3 無線設定

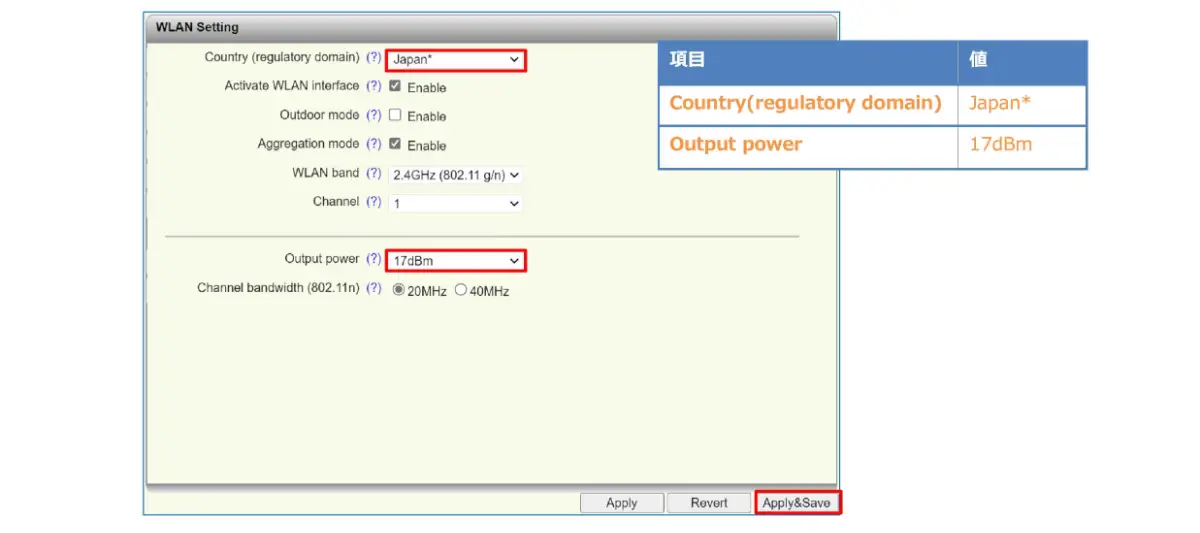

Country (regulatory domain)はJapanを選択、Output powerは必要に応じて14dBmや17dBmを選択します。

3-4 Radiusサーバの設定

管理画面のConfigurationからSecurityへと進んでRadiusサーバを設定します。

4. EAP-TLS認証でのクライアント設定

4-1 Windows 10でのEAP-TLS認証

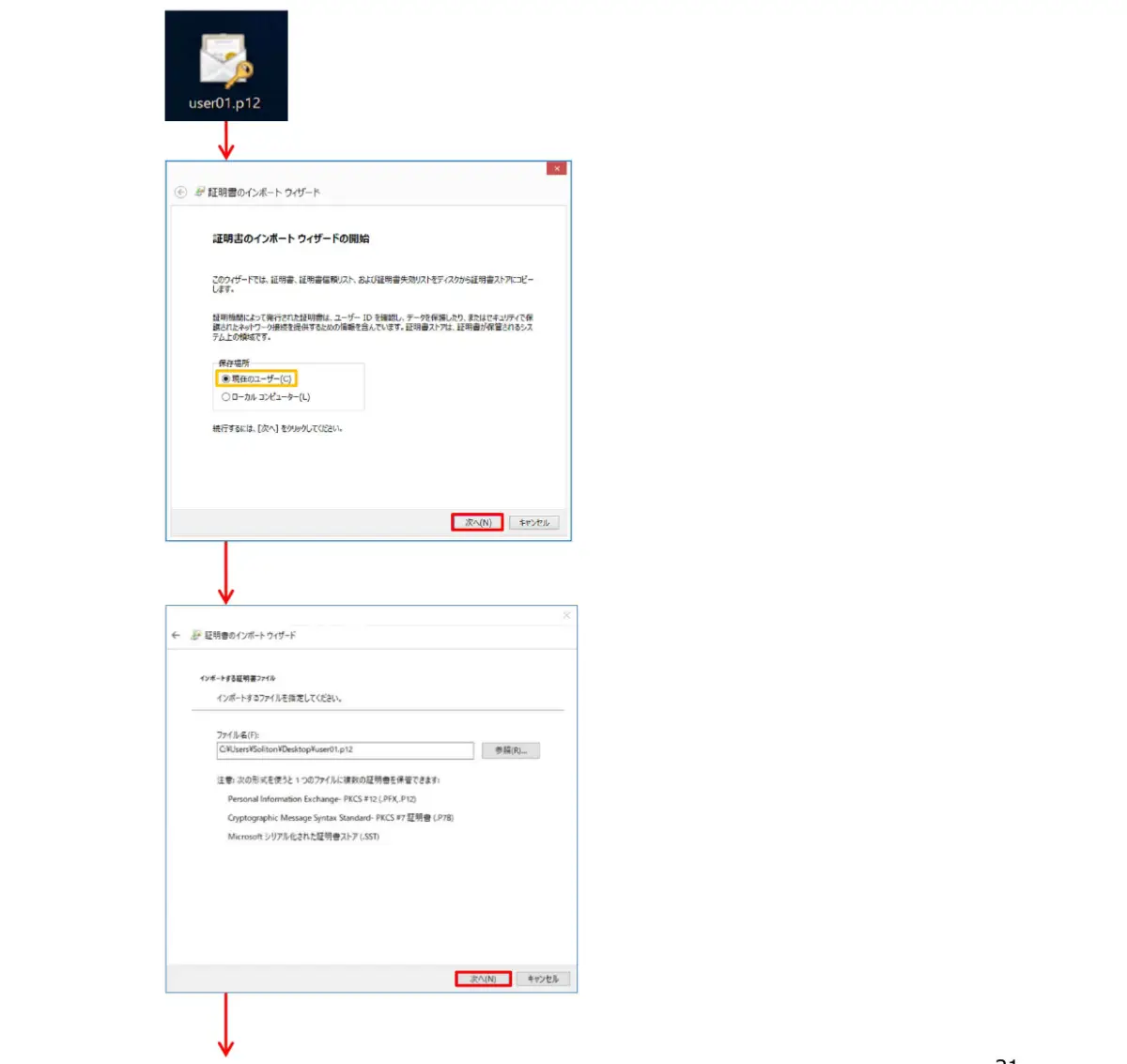

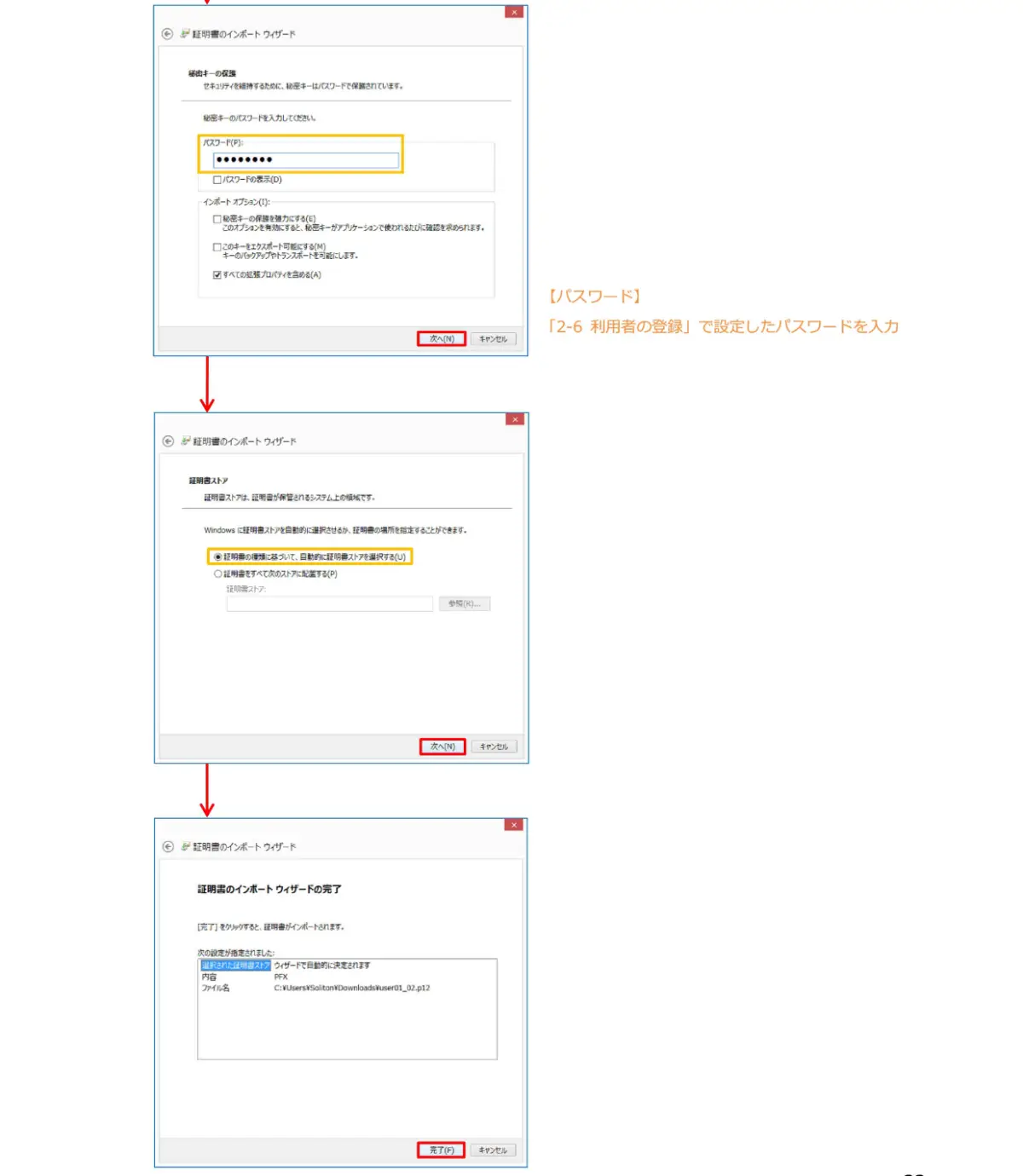

4-1-1 クライアント証明書のインポート

PCにクライアント証明書をインポートします。ダウンロードしておいたクライアント証明書(user01.p12)をダブルクリックすると、証明書インポートウィザードが実行されます。

4-1-2 サプリカント設定

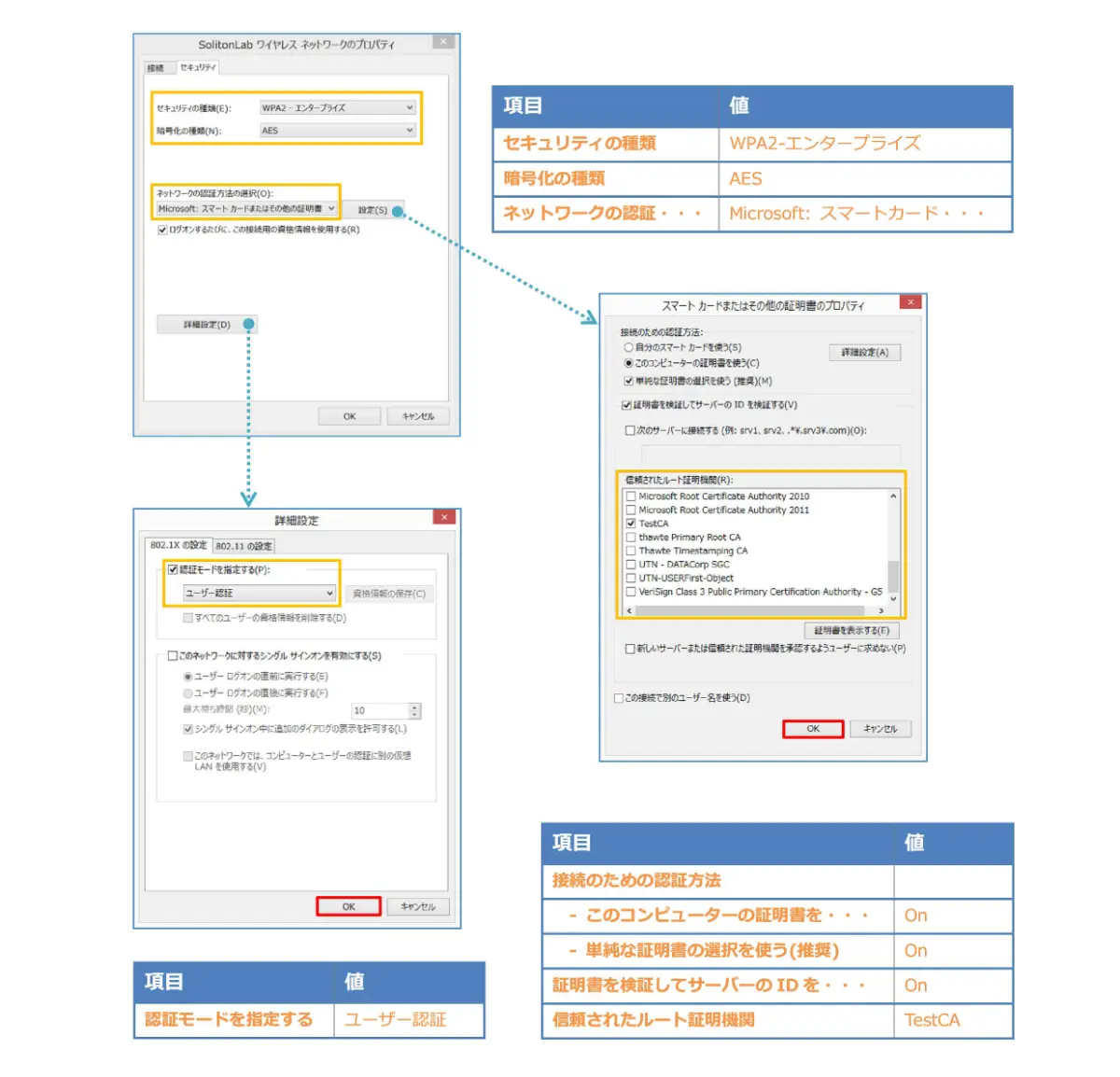

Windows標準サプリカントでTLSの設定を行います。

[ワイヤレスネットワークのプロパティ] の [セキュリティ] タブから以下の設定を行います。

4-2 iOSでのEAP-TLS認証

4-2-1 クライアント証明書のインポート

NetAttest EPSから発行したクライアント証明書をiOSデバイスにインポートする方法には下記などがあります。

- Mac OSを利用してApple Configuratorを使う方法

- クライアント証明書をメールに添付しiOSデバイスに送り、インポートする方法

- SCEPで取得する方法(NetAttest EPS-apを利用できます)

いずれかの方法でCA証明書とクライアント証明書をインポートします。本書では割愛します。

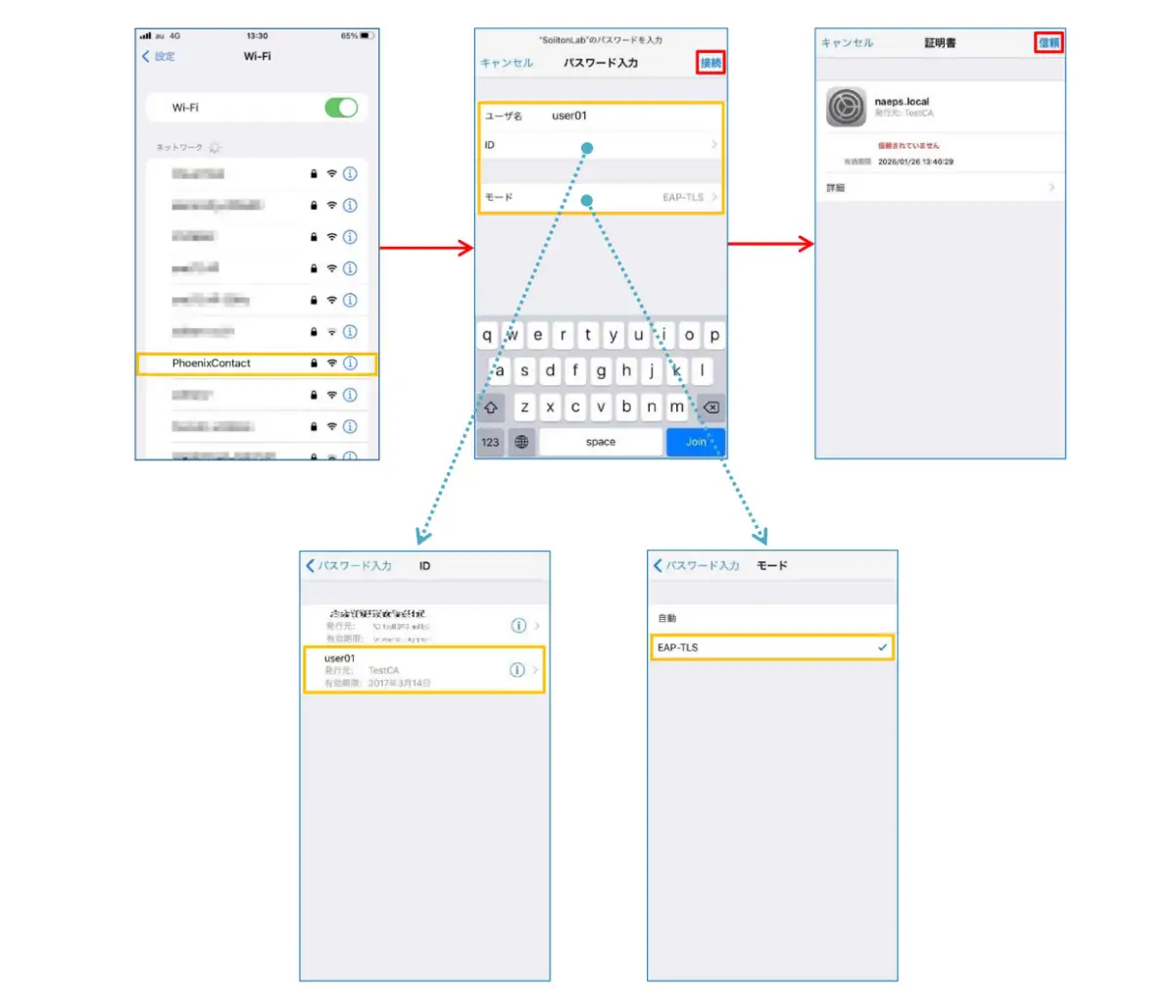

4-2-2 サプリカント設定

FL WLAN 1100で設定したSSIDを選択し、サプリカントの設定を行います。

まず、「ユーザ名」には証明書を発行したユーザーのユーザーIDを入力します。次に「モード」より「EAP-TLS」を選択します。その後、「ユーザ名」の下の「ID」よりインポートされたクライアント証明書を選択します。

※初回接続時は「信頼されていません」と警告が出るので、「信頼」を選択し、接続します。

4-3 FL WLAN 1100でのEAP-TLS認証

4-3-1 無線設定

Country (regulatory domain)はJapanを選択、Output powerは必要に応じて14dBmや17dBmを選択してください。

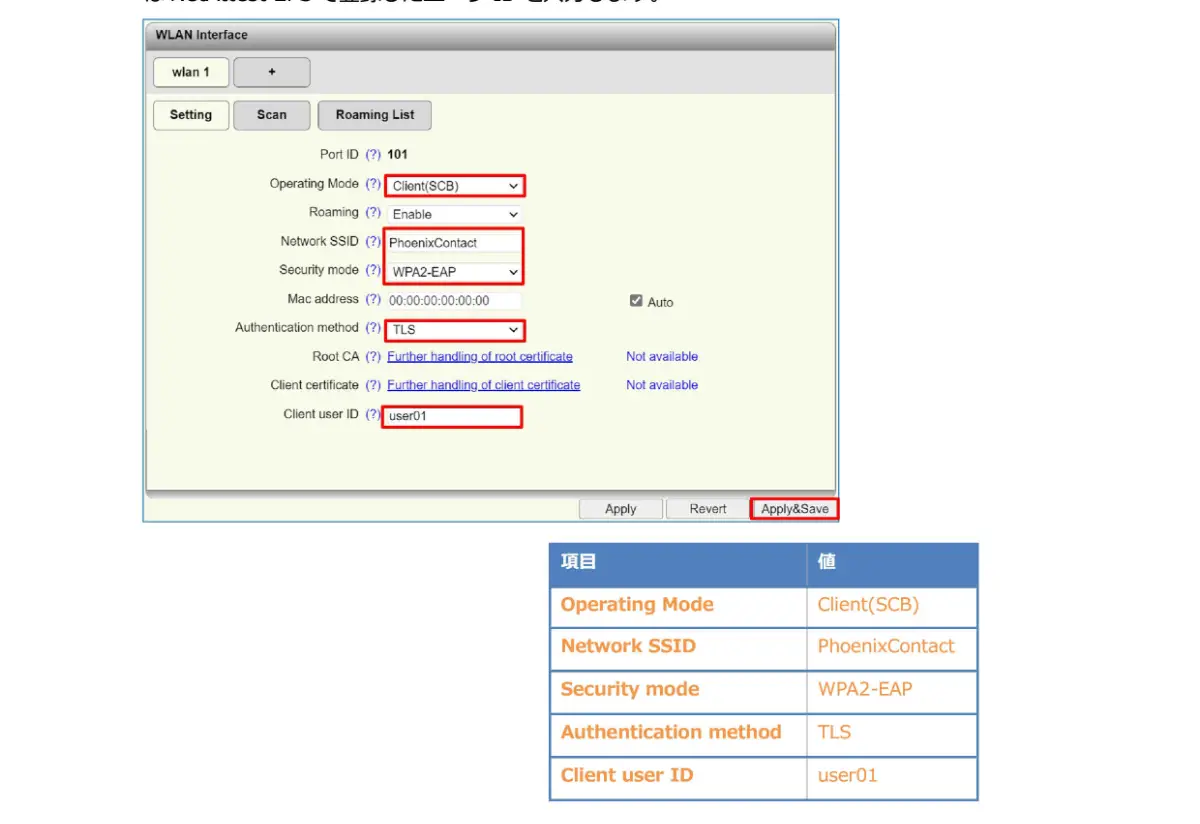

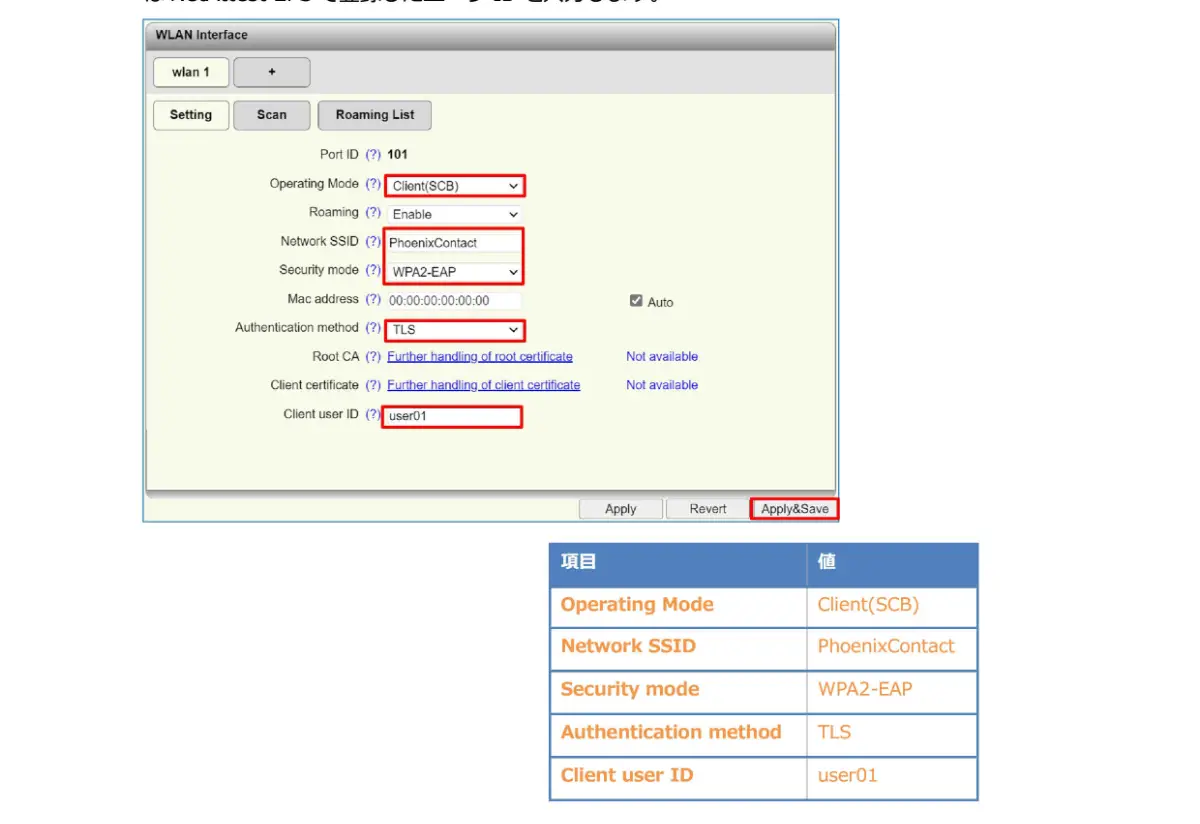

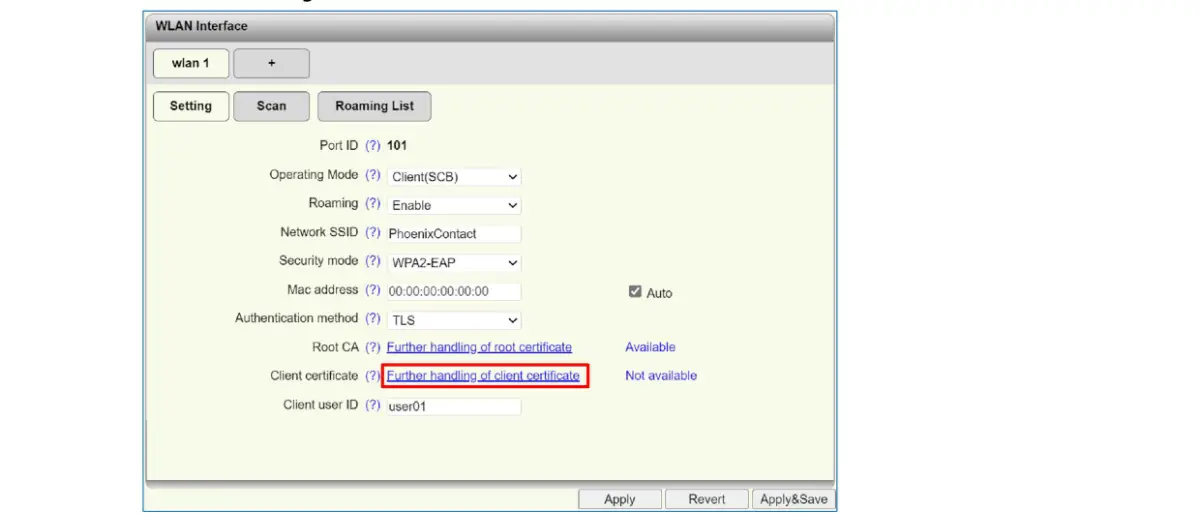

4-3-2 サプリカント設定

管理画面のConfigurationからWLAN Interfaceへと進んで、サプリカントの設定を行います。

Operating ModeはClient(SCB)を選択、Network SSIDはFL WLAN 1100で設定したSSIDを入力、Security ModeはWPA2-EAPを選択、Authentication MethodはTLSを選択、Client user IDはNetAttest EPSで登録したユーザIDを入力します。

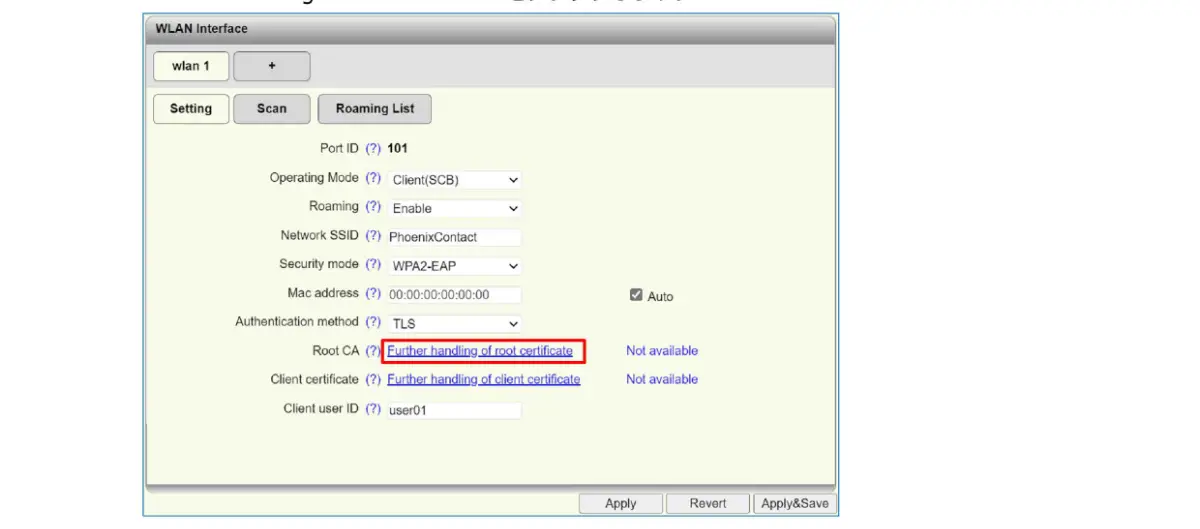

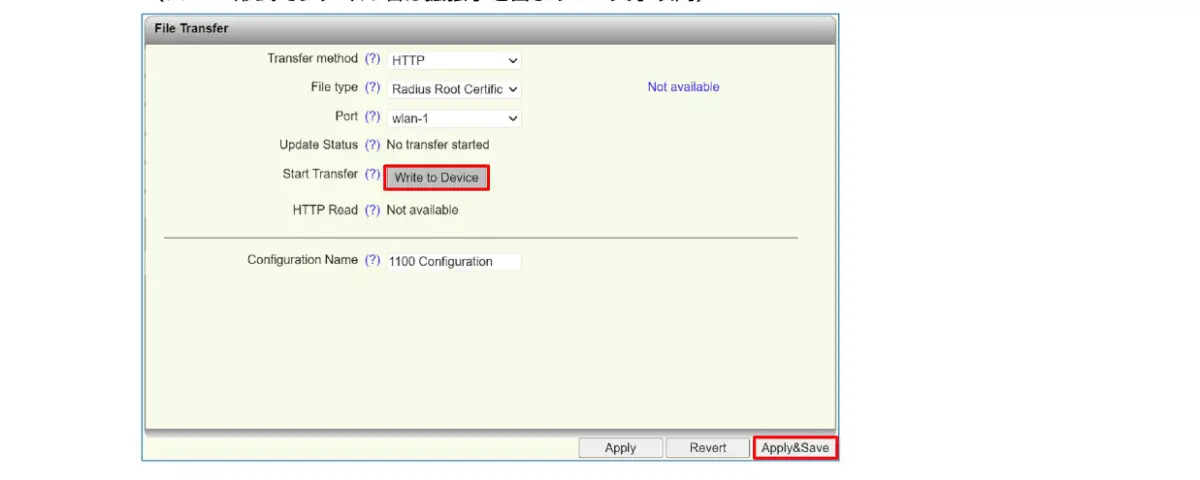

4-3-3 CA証明書のインポート

Further handling of root certificateをクリックします。

Write to DeviceをクリックしてCA証明書をインポートします。

(※PEM形式でファイル名は拡張子を含まず27文字以内)

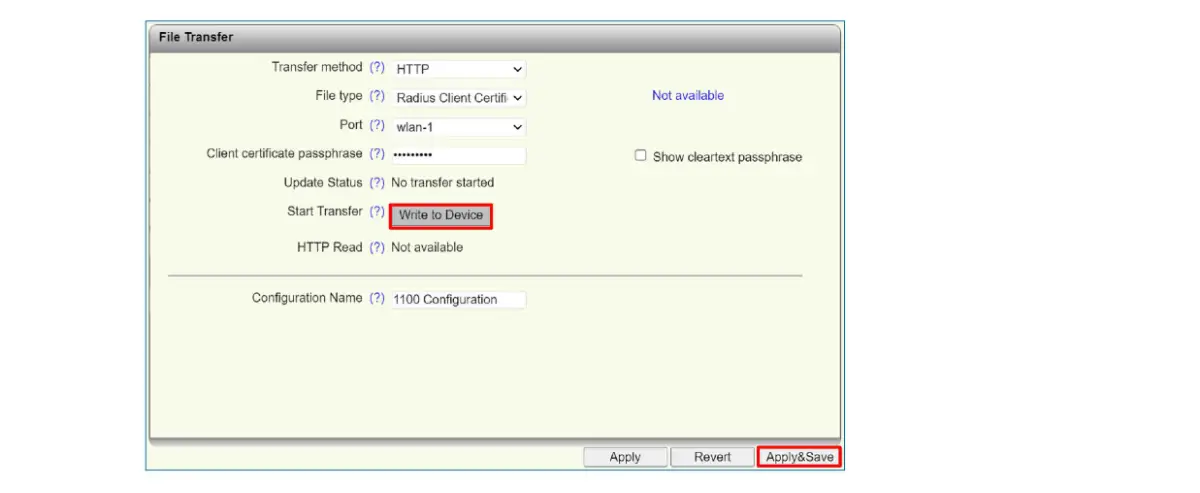

4-3-4 クライアント証明書のインポート

Further handling of client certificateをクリックします。

Write to Deviceをクリックしてクライアント証明書をインポートします。

ファイル形式は、PFXかP12形式でファイル名は拡張子を含まず27文字以内とする必要があります。

本資料作成における検証時は、PFX形式のファイル(EPSで出力したP12形式のファイルを変換)を用いて動作確認しています。

5. EAP-PEAP認証でのクライアント設定

5-1 Windows 10でのEAP-PEAP認証

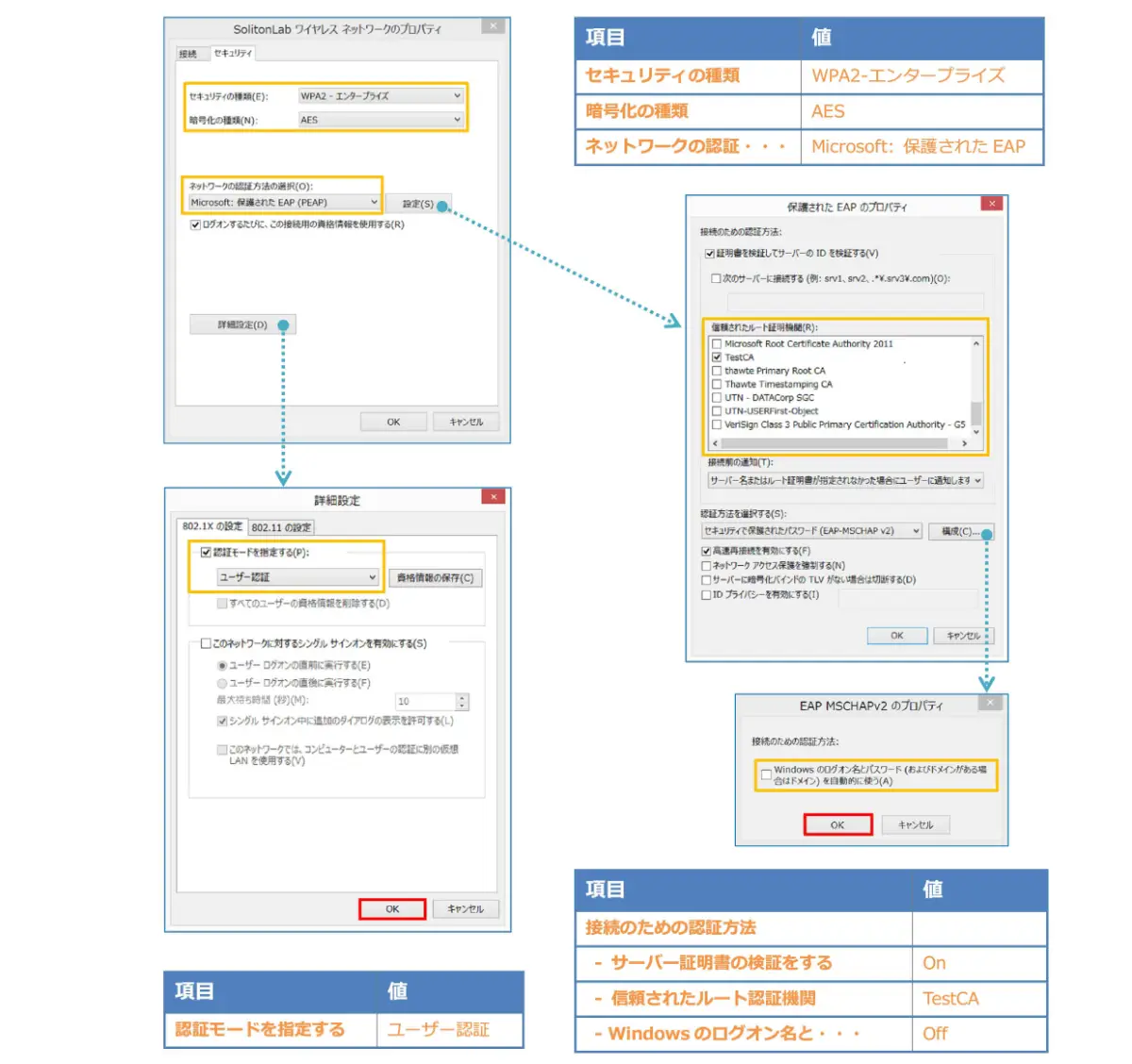

5-1-1 Windows 10のサプリカント設定

[ワイヤレスネットワークのプロパティ] の「セキュリティ」タブから以下の設定を行います。

5-2 iOSでのEAP-PEAP認証

5-2-1 iOSのサプリカント設定

FL WLAN 1100で設定したSSIDを選択し、サプリカントの設定を行います。「ユーザ名」、「パスワード」には「2-6 利用者の登録」で設定したユーザーID、パスワードを入力してください。

※初回接続時は「証明書が信頼されていません」と警告が出るので、「信頼」を選択し、接続します。

5-3 FL WLAN 1100でのEAP-PEAP認証

5-3-1 無線設定

Country (regulatory domain)はJapanを選択して、Output powerは必要に応じて14dBmや17dBmに上げます。

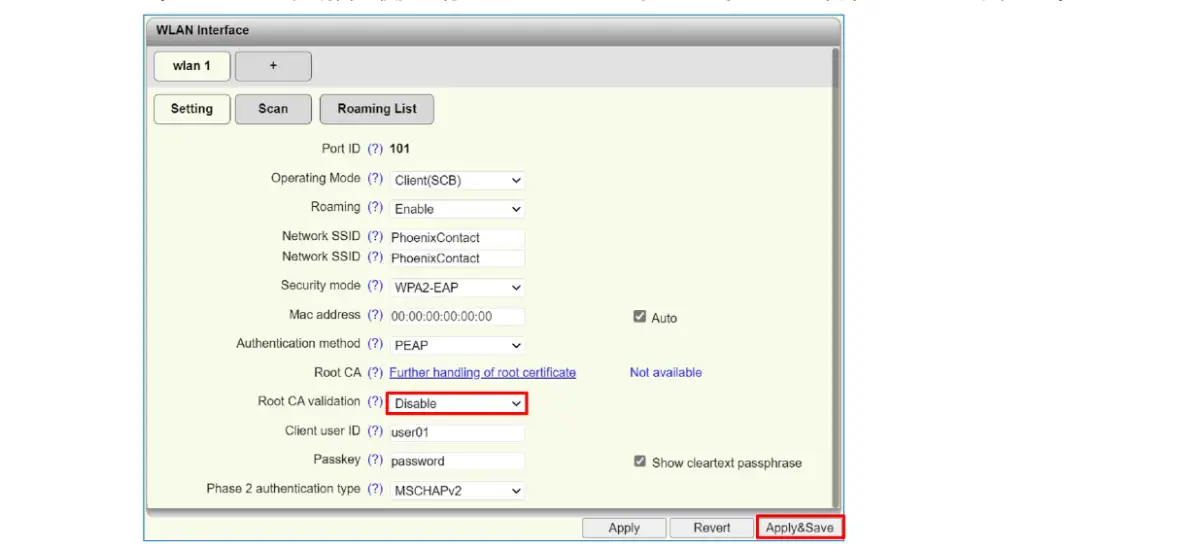

5-3-2 サプリカント設定

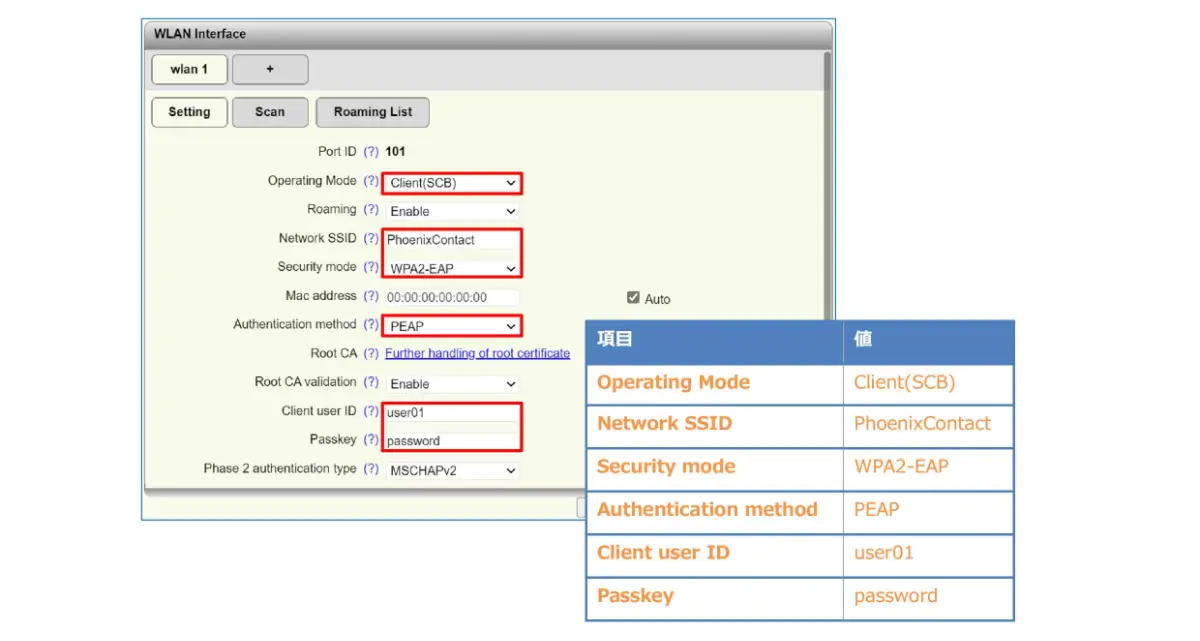

管理画面のConfigurationからWLAN Interfaceへと進んで、サプリカントの設定を行います。

Operating ModeはClient(SCB)を選択、Network SSIDはFL WLAN 1100で設定したSSIDを入力、Security ModeはWPA2-EAPを選択、Authentication MethodはPEAPを選択、Client user IDとPasskeyはNetAttest EPSで登録したユーザIDとパスワードを入力します。

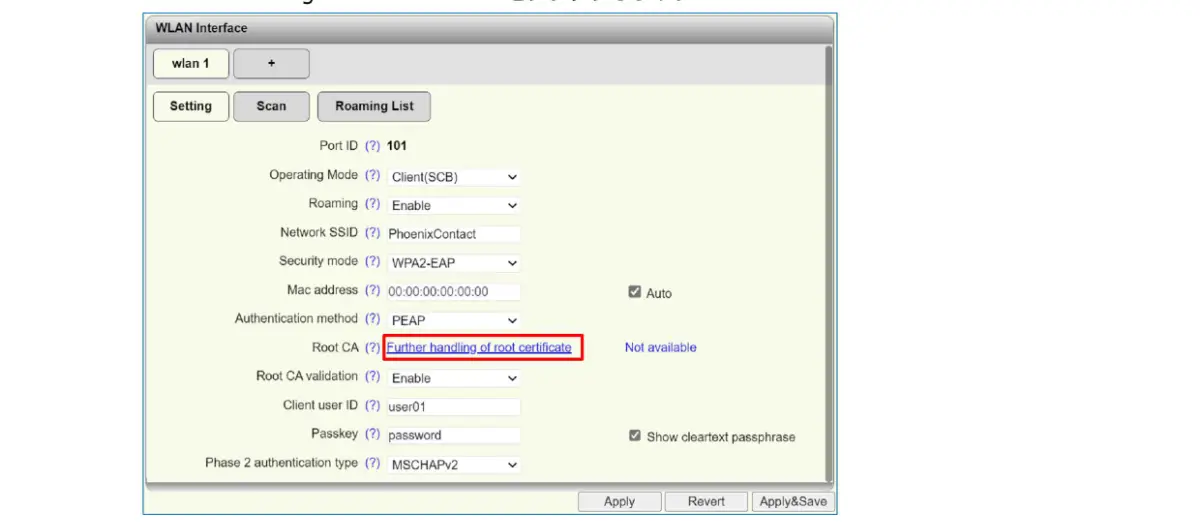

5-3-3 CA証明書のインポート

Further handling of root certificateをクリックします。

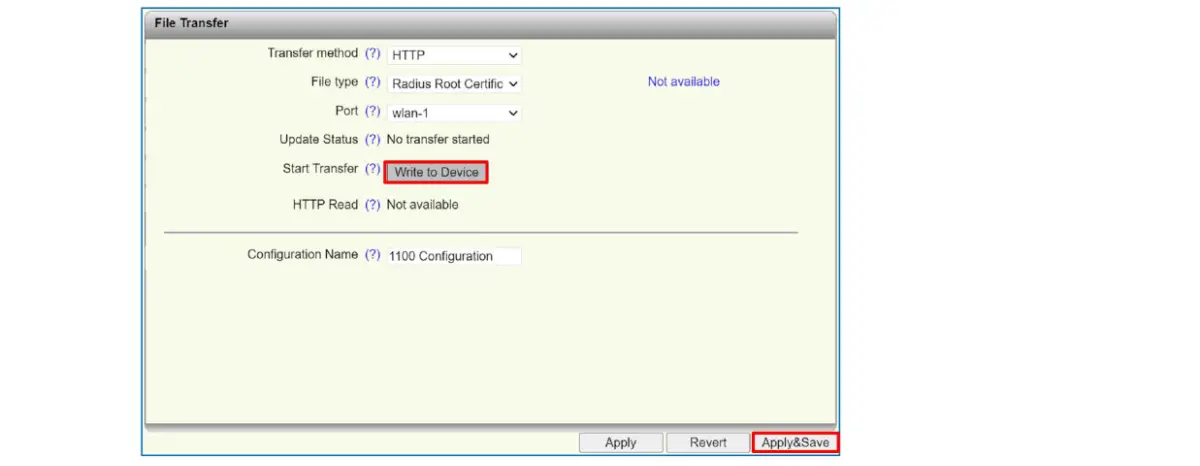

Write to Deviceをクリックして、「2-8 CA証明書の取得」で取得したCA証明書をインポートします。

(※PEM形式でファイル名は拡張子を含まず27文字以内)

【CA証明書をインポートしない場合】

Root CA validationをDisableにします。

(注:サーバー証明書の検証が行われませんのでセキュリティレベルが低下することになります)

6. 動作確認

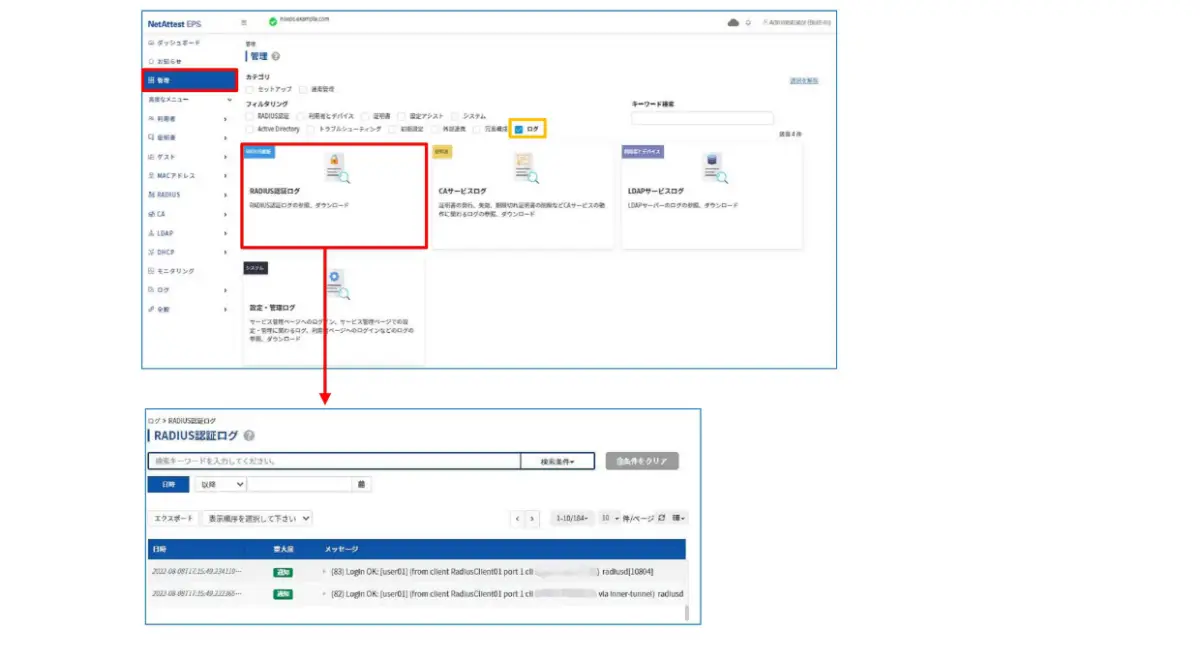

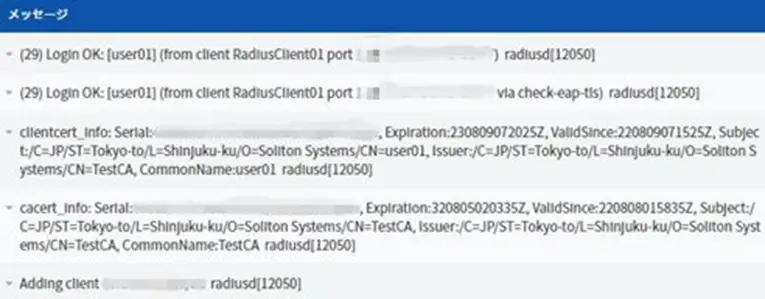

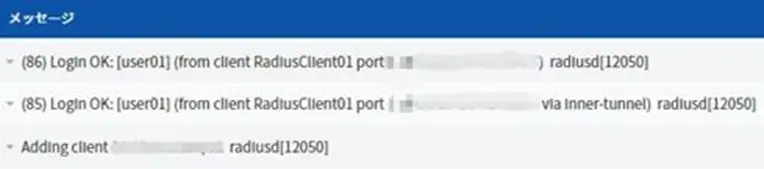

6-1 RADIUS認証ログの確認(EPS)

EPSのRADIUS認証ログは、サービス管理画面の「管理」メニューにて「ログ」でフィルタリングし、「RADIUS認証ログ」を選択することで確認可能です。

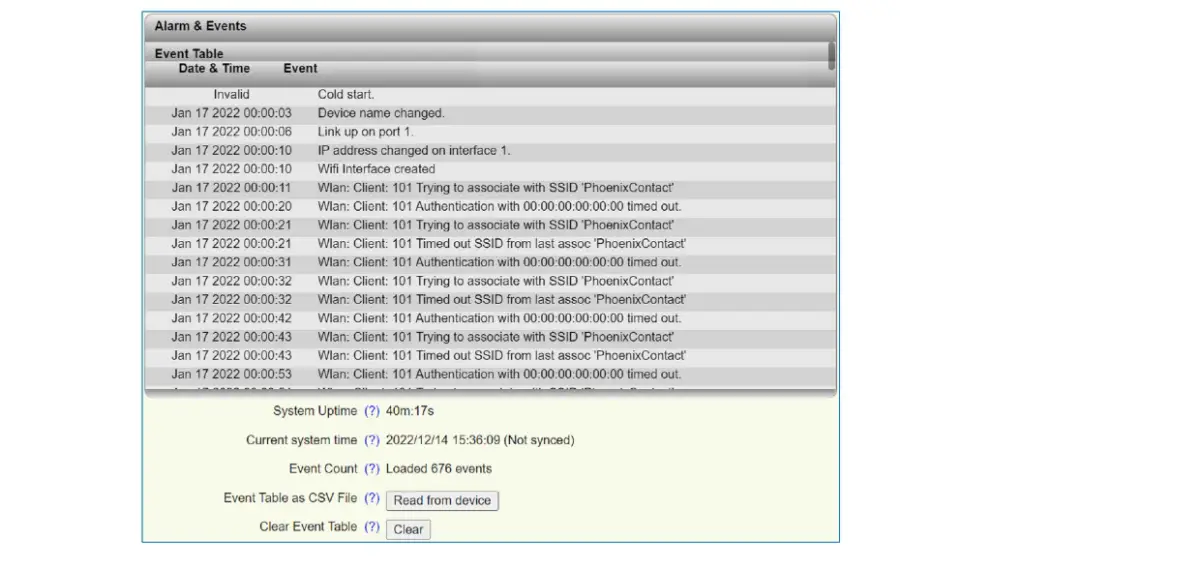

6-2 ログの確認(FL WLAN 1100)

管理画面のInformationからAlarm & Eventsへと進んでログを確認します。

|

|

| NetAttest EPS |  |

| FL WLAN 1100 | Wlan: Accesspoint: 101 RADIUS Next RADIUS client retransmit in 3 seconds Wlan: Accesspoint: 101 RADIUS Received 180 bytes from RADIUS server Wlan: Accesspoint: 101 RADIUS Received RADIUS message Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f RADIUS: Received RADIUS packet matched with a pending request Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f IEEE 802.1X: old identity 'user01' updated with User-Name from Access-Accept 'user01' Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f IEEE 802.1X: decapsulated EAP packet Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f IEEE 802.1X: Sending EAP Packet (identifier 234) Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f WPA: sending 1/4 msg of 4-Way Handshake Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f WPA: received EAPOL-Key frame (2/4 Pairwise) Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f WPA: Using max. 1 tries for sending EAPOL 3/4 Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f WPA: sending 3/4 msg of 4-Way Handshake Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f WPA: received EAPOL-Key frame (4/4 Pairwise) Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f WPA: pairwise key handshake completed (RSN) Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f IEEE 802.1X: authorizing port Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f RADIUS: starting accounting session 637CADF7-00000001 Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f IEEE 802.1X: authenticated - EAP type: 13 ((null)) Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f WPA: Added PMKSA cache entry (IEEE 802.1X) |

| 製品名 | ログ表示例 |

| NetAttest EPS |  |

| FL WLAN 1100 | Wlan: Accesspoint: 101 RADIUS Next RADIUS client retransmit in 3 seconds Wlan: Accesspoint: 101 RADIUS Received 144 bytes from RADIUS server Wlan: Accesspoint: 101 RADIUS Received RADIUS message Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f IEEE 802.1X: received EAP packet Wlan: Accesspoint: 101 RADIUS Sending RADIUS message to authentication server Wlan: Accesspoint: 101 RADIUS Next RADIUS client retransmit in 3 seconds Wlan: Accesspoint: 101 RADIUS Received 180 bytes from RADIUS server Wlan: Accesspoint: 101 RADIUS Received RADIUS message Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f RADIUS: Received RADIUS packet matched with a pending request Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f IEEE 802.1X: old identity 'user01' updated with User-Name from Access-Accept 'user01' Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f IEEE 802.1X: decapsulated EAP packet Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f IEEE 802.1X: Sending EAP Packet (identifier 15) Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f WPA: sending 1/4 msg of 4-Way Handshake Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f WPA: received EAPOL-Key frame (2/4 Pairwise) Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f WPA: Using max. 1 tries for sending EAPOL 3/4 Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f WPA: sending 3/4 msg of 4-Way Handshake Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f WPA: received EAPOL-Key frame (4/4 Pairwise) Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f WPA: pairwise key handshake completed (RSN) Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f IEEE 802.1X: authorizing port Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f RADIUS: starting accounting session 637CADF7-00000003 Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f IEEE 802.1X: authenticated - EAP type: 25 ((null)) Wlan: Accesspoint: 101 STA 9c:b6:d0:f0:1a:5f WPA: Added PMKSA cache entry (IEEE 802.1X) |

おわりに

ソリトンシステムズのオールインワン認証アプライアンス「NetAttest EPS」と、フエニックス・コンタクト社製 無線LANアクセスポイント 「FL WLAN 1100」を連携させ、エンタープライズ方式による認証が可能であることを確認しました。

今回の連携検証は、最もシンプルな構成で行っています。

企業ネットワークへの導入を検討するにあたっては、無線アクセスポイントの各種機能の評価も必要になります。より実環境に近い構成での確認をお奨めします。