ソリトンシステムズのオールインワン認証アプライアンス「NetAttest EPS」と、日本電気株式会社製 無線LANアクセスポイント 「QX-W2120AC / QX-W1130」を連携させ、エンタープライズ方式による認証が可能かを確認しました。

無線接続クライアントは、Windows、macOS、iOS、Android OS 搭載端末で、確認した認証方式はパスワード方式(EAP-PEAP)及び、電子証明書認証方式(EAP-TLS)です。

以下の環境を構成します。

| 製品名 | メーカー | 役割 | バージョン |

| NetAttest EPS-SX15A-A | ソリトンシステムズ | RADIUS/CAサーバー | 5.0.4 |

| QX-W1130 | NEC | RADIUSクライアント (無線アクセスポイント) | 7.2.58 |

| QX-W2120AC | NEC | RADIUSクライアント (無線アクセスポイントコントローラー) | 7.2.58 |

| NetAttest D3-SX15-A | ソリトンシステムズ | DHCPサーバー | 5.2.10 |

| Lenovo X390 | Lenovo | 802.1Xクライアント (Client PC) | Windows 10 64bit Windows 標準サプリカント |

| MacBook Pro | Apple | 802.1Xクライアント (Client PC) | 13.0.1 (macOS Ventura) |

iPhone SE (2nd generation) | Apple | 802.1Xクライアント (Client SmartPhone) | 16.1.1 |

| Pixel 5 | 802.1Xクライアント (Client SmartPhone) | 13 |

IEEE802.1X EAP-TLS/EAP-PEAP

| 機器 | IPアドレス | RADIUS port (Authentication) | RADIUS Secret (Key) |

| NetAttest EPS-SX15A-A | 192.168.1.2/24 | UDP 1812 | secret |

| WAPM-AX8R | 192.168.1.1/24 | UDP 1812 | secret |

| QX-W1130 | 192.168.1.1/24 | ー | ー |

| NetAttest D3-SX15-A | 192.168.1.3/24 | ー | ー |

| Client PC | DHCP | ー | ー |

| Client SmartPhone | DHCP | ー | ー |

NetAttest EPSのセットアップを下記の流れで行います。

NetAttest EPSの初期設定はLAN1から行います。初期のIPアドレスは「192.168.1.2/24」です。管理端末に適切なIPアドレスを設定し、Google Chrome もしくは Microsoft Edgeから「https://192.168.1.2:2181」にアクセスしてください。

サービス管理ページにログイン後、システム初期設定ウィザードを使用し、以下の項目を設定します。

ログイン後に表示される画面より、「セットアップをはじめる」→「すすめる」→「はじめる」と進み、初期設定ウィザードの「システム」に関する設定を行います。

ここからは、システム初期セットアップウィザードの「システム-2」に関する設定を行います。

OS再起動が完了後、再度サービス管理ページにアクセス及びログインし、サービス初期設定ウィザードを使用して、以下の項目を設定します。

画面上部に「httpsサービスを再起動する」ボタンを選択し、httpsサービスの再起動を行います。

httpsサービスを再起動するとページの再読み込みを求められるため、ページの再読み込みを行います。

サービス管理画面の「管理」メニューにて「RADIUS認証」でフィルタリングし、「NAS/RADIUSクライアント」を選択します。表示された画面で「新規登録」ボタンを選択し、RADIUSクライアントの登録を行います。

サービス管理画面の「管理」メニューにて「利用者とデバイス」でフィルタリングし、「利用者一覧」を選択します。表示された画面で「新規登録」ボタンを選択し、利用者登録を行います。

サービス管理画面より、クライアント証明書の発行を行います。[利用者一覧]ページから該当する利用者のクライアント証明書を発行します。

(クライアント証明書は、user01.p12という名前で保存)

QX-W2120AC/QX-W1130の初期設定ではWebブラウザからのログインが有効になっていないためコンソールから各種設定を行います。

ここでは初期設定およびRADIUS認証に必要な以下の設定を行います。

QX-W2120ACの初期設定を行います。

CLI上での現設定の確認には「display current-configuration」コマンドを使用します。

設定変更を行う場合は「system-view」コマンドからシステムビューモードへ移行して行います。

電源が入っていないQX-W2120ACにコンソールケーブルを接続します。

コンソール設定はスピード:9600 , データ:8bit , パリティ:none , ストップビット:1bit , フロー制御: none に設定して下さい。

インタフェースのIPアドレスの設定を行います。

今回はインタフェースにvlan1を指定し、全物理ポートを同設定とします。

初めに、「system-view」を入力し、IPアドレスの設定に進みます。

※IPアドレスおよびネットワークのサブネットは、サブネットマスク、プレフィックス長いずれでも設定可能です。コンフィグ上で修正されます。

ここではコンフィグ内容通り、インタフェースのIPアドレスはサブネットマスクにて設定しています。

WebUIへアクセスするためにhttpサービスの有効化、ユーザー、サービスタイプ、ユーザーロール、パスワードの作成を行います。

設定した内容でWebUIのログイン確認を行います。

今回はhttpサービスを許可したのでWebブラウザから「http://192.168.1.4」へアクセスし、作成したアカウント、パスワードを入力しログインします。

ログイン画面上で英語/日本語の選択が可能です。

本書ではログイン以後の画面は日本語での表示となります。

QX-W1100シリーズには、3つの動作モードが存在します。

| FAT | アクセスポイント単体で独立して動作するモードです。 |

| Anchor-AC | アクセスポイントがコントローラーとしても動作するモードです。 |

| Anchor-FIT | Anchor-ACの管理によって動作するモードです。基本的な設定はAnchor-ACで行います。 |

本手順ではAPにコンソール接続し、動作モードの変更を行う方法を記載します。

現在の動作モードの確認及び変更は、まず装置を再起動します。

「Press Ctrl+B to access EXTENDED BOOT MENU...」のメッセージが表示されたら、表示時間以内に、「Ctrl+B」を押します。

続けて、「Ctrl+Y」を押すと、現在の動作モード及び変更画面が表示されます。

「Current mode is…」に続く部分が現在の動作モードです。

表示されている動作モードの中から、実行したいものを選択し、「Enter」を押します。

本資料では、コントローラーで管理を行う為、Anchor-Fit「3」を押し、「Enter」を押します。

再度、Boot Menu画面が表示されますので、「0」を押して、再起動を行い動作モードの変更を行います。

QX-W1130の初期設定ではvlan1にDHCPにより自動的にアドレスが取得される設定となっています。

本手順ではAPにコンソール接続し、IPアドレスを固定する方法を記載します。

コンソール設定はQX-W2120ACと同様となります。

初めにパスワードの入力ログインが求められます。

初期パスワードは「qx_admin」です。

ログイン完了後、QX-W2120ACと同様の手順で、IPアドレスを設定します。

QX-W1130はGUIでの、設定を行わないため、CLIで設定の保存が必要になります。

コントローラーにAPを登録する際にシリアルNo、またはMACアドレスが必要となります。

今回はMACアドレスを登録するため、CLIでMACアドレス確認を行います。

※MACアドレス、シリアルについてはAP背面のラベルにも記載されています。

| display device manuinfo |

QX-W2120ACのWebUIからRADIUSサーバーの設定を行います。

Webブラウザから「http://192.168.1.4」へアクセスします。

ログイン完了後、左のメニューから「ネットワークセキュリティ」-「認証」を選択し、「RADIUS」タブへ移動します。

「+」ボタンをクリックし、新規RADIUSの設定を行います。

802.1X はクライアント、認証装置、認証サーバーの認証に関する情報を転送するために EAP

(Extensible Authentication Protocol)を使用します。

「ネットワークセキュリティ」-「アクセス制御」にてEAP 中継モードを有効にします。

「802.1Xを有効にする」をクリックし、802.1Xの設定を開きます。

認証方式で「EAP」を選択し、適用をクリックします。

「ISPドメイン」タブへ移動し、作成したRADIUSの設定と紐づけます。

「+」ボタンをクリックし、新規ISPドメインの設定を行います。

左のメニューから「クイックスタート」-「サービスの追加」を選択し、SSIDの設定を行います。

設定を入力後、「適用」ボタンを選択します。

無線サービス名に大文字を使用した場合、入力は可能ですが、小文字に自動修正されます。

左のメニューから「クイックスタート」-「APの追加」を選択し、コントローラーとAPを紐づけします。

APのシリアルIDまたは、MACアドレスのいずれかを入力します。

本資料では、前述した通り、MACアドレスで設定を行います。

設定を入力後、「高度な設定の適用を設定」ボタンをクリックします。

「高度な設定の適用と設定」ボタンを選択後、「WLANサービス設定」タブへ移動し、無線サービスに「3-3-3 SSIDの設定」にて作成したサービスを紐づけます。

ここでは5GHz(1)に サービス名:SolitonLab{SSID:SolitonLab}を設定します。

PCにクライアント証明書をインポートします。ダウンロードしておいたクライアント証明書(user01.p12)をダブルクリックすると、証明書インポートウィザードが実行されます。

Windows標準サプリカントでTLSの設定を行います。

[ワイヤレスネットワークのプロパティ] の [セキュリティ] タブから以下の設定を行います。

PCにデジタル証明書をインポートします。

「キーチェーンアクセス」を起動し、[デフォルトキーチェーン] - [ログイン]を選択後、PKCS#12ファイルをドラッグ&ドロップし、PKCS#12ファイル のパスワードを入力します。

インポートしたCA証明書の信頼設定を変更します。

インポートしたCA証明書をダブルクリックし、[信頼] - [この証明書を使用するとき]の項目で「常に信頼」に変更します。

ウィンドウを閉じると、パスワードを求められるため、端末(Mac)に設定しているパスワードを入力し、「設定をアップデート」を選択します。

参考)

CLIコマンドを利用して、PKCS#12ファイルをインポートすることも可能です。

PKCS#12ファイルをデスクトップ上へ保存し、ターミナルで以下のコマンドを入力します。

| security import /Users/<ログインユーザーID>/Desktop/<証明書ファイル名> -k /Users/<ログインユーザーID>/Library/KeyChains/Login.keychain-db –f pkcs12 –x |

「ログインユーザーID」、「証明書ファイル名」は、環境に合わせて書き換えて下さい。

注:V11.6.6(macOS Big Sur)及びV12.5(macOS Monterey)で確認したところ、コマンドラインからエクスポート禁止オプション("-x")を設定してインポートしても、キーチェーアクセスから秘密鍵をエクスポート出来てしまうようです。

なお、ソリトンシステムズの証明書配布ソリューションであるEPS-apを利用してクライアント証明書をインポートした場合は、秘密鍵のエクスポートは不可の状態となります。

Mac標準サプリカントでTLSの設定を行います。

メニューバーのネットワークのアイコンをクリックして、「Wi-Fi設定…」をクリックし、以下の設定を行います。

NetAttest EPSから発行したクライアント証明書をiOSデバイスにインポートする方法には下記などがあります。

いずれかの方法でCA証明書とクライアント証明書をインポートします。本書では割愛します。

QX-W2120ACで設定したSSIDを選択し、サプリカントの設定を行います。

まず、「ユーザ名」には証明書を発行したユーザーのユーザーIDを入力します。次に「モード」より「EAP-TLS」を選択します。その後、「ユーザ名」の下の「ID」よりインポートされたクライアント証明書を選択します。

※初回接続時は「信頼されていません」と警告が出るので、「信頼」を選択し、接続します。

NetAttest EPSから発行したクライアント証明書をAndroidデバイスにインポートする方法として、下記3つの方法等があります。いずれかの方法でCA証明書とクライアント証明書をインポートします。手順については、本書では割愛します。

※1 メーカーやOSバージョンにより、インポート方法が異なる場合があります。事前にご検証ください。

※2 メーカーやOSバージョン、メーラーにより、インポートできない場合があります。事前にご検証ください。

※3 メーカーやOSバージョンにより、Soliton KeyManagerが正常に動作しない場合があります。事前にご検証ください。

Android 13では証明書インポート時に用途別に証明書ストアが選択できますが、本書では無線LANへの接続を行うため、クライアント証明書は「Wi-Fi証明書」を選択しています。

QX-W2120ACで設定したSSIDを選択し、サプリカントの設定を行います。

「ID」には証明書を発行したユーザーのユーザーIDを入力します。CA証明書とユーザー証明書はインポートした証明書を選択して下さい。

[ワイヤレスネットワークのプロパティ] の「セキュリティ」タブから以下の設定を行います。

Mac標準サプリカントでPEAPの設定を行います。

メニューバーのネットワークのアイコンをクリックして、「Wi-Fi設定…」をクリックし、以下の設定を行います。

QX-W2120ACで設定したSSIDを選択し、サプリカントの設定を行います。「ユーザ名」、「パスワード」には「2-6 利用者の登録」で設定したユーザーID、パスワードを入力してください。

※初回接続時は「証明書が信頼されていません」と警告が出るので、「信頼」を選択し、接続します。

QX-W2120ACで設定したSSIDを選択し、サプリカントの設定を行います。「ID」「パスワード」には「2-6 利用者の登録」で設定したユーザーID、パスワードを入力してください。「CA証明書」にインポートしたCA証明書を選択してください。

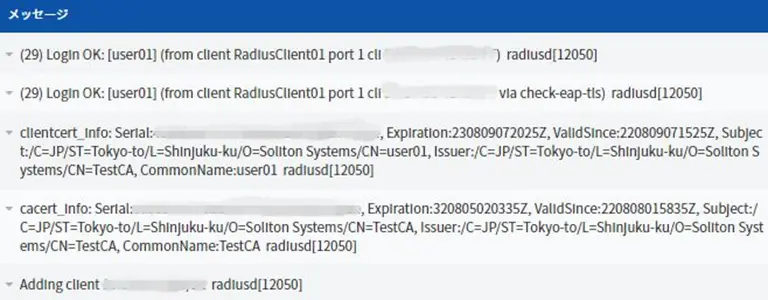

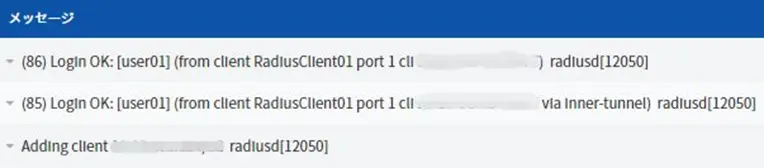

EPSのRADIUS認証ログは、サービス管理画面の「管理」メニューにて「ログ」でフィルタリングし、「RADIUS認証ログ」を選択することで確認可能です。

| EAP-TLS |  |

| EAP-PEAP |  |

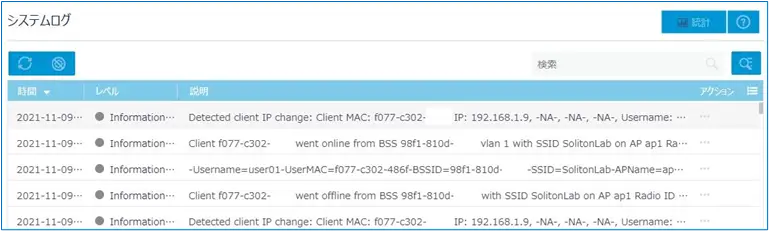

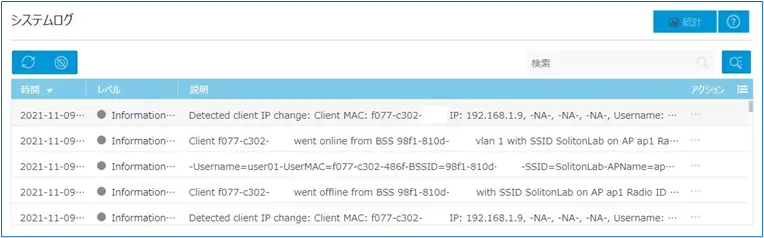

QX-W2120ACの認証ログは、「システム表示」-「システム」-「イベントログ」と進むことで確認することができます。

| EAP-TLS |  |

| EAP-PEAP |  |

ソリトンシステムズのオールインワン認証アプライアンス「NetAttest EPS」と、日本電気株式会社製 無線LANアクセスポイント 「QX-W2120AC / QX-W1130」を連携させ、エンタープライズ方式による認証が可能であることを確認しました。

今回の連携検証は、最もシンプルな構成で行っています。

企業ネットワークへの導入を検討するにあたっては、無線アクセスポイントの各種機能の評価も必要になります。より実環境に近い構成での確認をお奨めします。

![【徹底解説】ガイドライン改定が変える! 自治体DXとセキュリティの未来[座談会]の画像](/media/QujiLanrdXYhfYYS10PniOHWKMGSJplx03pkFEiZ.png)

![【徹底解説】ガイドライン改定が変える! 自治体DXとセキュリティの未来[座談会]の画像](/media/QujiLanrdXYhfYYS10PniOHWKMGSJplx03pkFEiZ.png)